Odabrane ukrajinske vladine mreže ostale su zaražene malverom pod nazivom OfflRouter od 2015.

Cisco Talos je rekao da su njegovi nalazi zasnovani na analizi preko 100 povjerljivih dokumenata koji su zaraženi VBA makro virusom i otpremljeni na VirusTotal platformu za skeniranje zlonamjernog softvera od 2018. godine. Više od 20 takvih dokumenata je otpremljeno od 2022. godine.

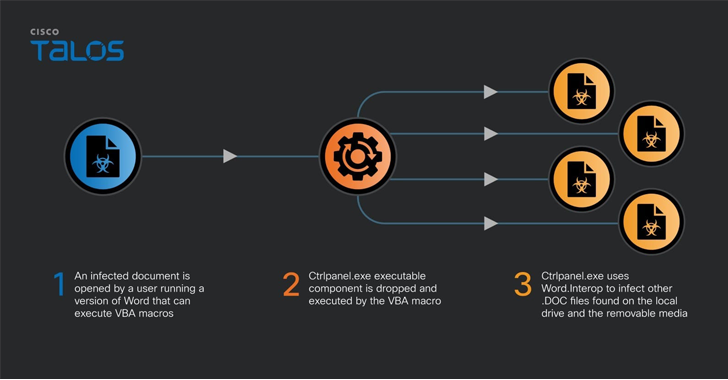

“Dokumenti su sadržavali VBA kod za otpuštanje i pokretanje izvršnog fajla pod imenom ‘ctrlpanel.exe'”, rekao je istraživač sigurnosti Vanja Svajcer. “Virus je još uvijek aktivan u Ukrajini i uzrokuje da se potencijalno povjerljivi dokumenti učitavaju u javno dostupna spremišta dokumenata.”

Upečatljiv aspekt OfflRoutera je njegova nemogućnost širenja putem e-pošte, što zahtijeva da se širi drugim sredstvima, kao što je dijeljenje dokumenata i prenosivih medija, uključujući USB memorijske stikove koji sadrže zaražene dokumente.

“Bila bi potrebna ručna intervencija korisnika da se zaraženi dokument pošalje kao prilog e-pošte”, “To bi mogao biti razlog zašto je virus ostao ispod radara tako dugo vremena jer nije jako bučan.”

“Možemo samo nagađati zašto nema automatskog širenja putem e-pošte. Uz to, ako je malver priložen dokumentu poslanom putem e-pošte, virus bi i dalje pokušavao zaraziti datoteke koje se nalaze na prenosivim medijima.”

Za ove dizajnerske odluke, namjerne ili druge, kaže se da su ograničile širenje OfflRoutera unutar granica Ukrajine i na nekoliko organizacija, čime su izbjegle otkrivanje gotovo 10 godina.

Trenutno nije poznato ko je odgovoran za malver i nema indicija da ga je razvio neko iz Ukrajine.

Ko god da je, oni su opisani kao inventivni, ali neiskusni zbog neobičnog mehanizma propagacije i prisustva nekoliko grešaka u izvornom kodu.

OfflRouter je prethodno istaknuo MalwareHunterTeam još u maju 2018. i ponovo Tim za odgovor na incidente kompjuterske sigurnosti u Slovačkoj ( CSIRT.SK ) u avgustu 2021, sa detaljima o zaraženim dokumentima postavljenim na web stranicu Nacionalne policije Ukrajine.

Modus operandi je ostao gotovo nepromijenjen, s VBA makro-ugrađenim Microsoft Word dokumentima koji ispuštaju .NET izvršni fajl pod nazivom “ctrlpanel.exe”, koji zatim inficira sve datoteke sa ekstenzijom .DOC (ne .DOCX) koja se nalazi na sistemu i drugim prenosivi medijima sa istim makroom.

„Infekcija se ponavlja kroz listu kandidata za zarazu dokumenta i koristi inovativnu metodu za provjeru markera infekcije dokumenta kako bi se izbjeglo više procesa infekcije – funkcija provjerava metapodatke kreiranja dokumenta, dodaje vremena kreiranja i provjerava vrijednost zbroja ”, rekao je Svajcer.

“Ako je suma nula, dokument se smatra već zaraženim.”

Međutim, napad postaje uspješan samo kada su VBA makroi omogućeni. Microsoft je od jula 2022. blokirao makroe prema zadanim postavkama u Office dokumentima preuzetim s interneta, što je navelo hakere da traže druge inicijalne pristupne puteve.

Iako Microsoftova preventivna mjera ograničava uspjeh takvih napada baziranih na makroima, Cisco Talos je za publikaciju rekao da mnoge organizacije u pogođenom regionu, uključujući vladine entitete, ne koriste ažurirane verzije Officea.

„Glavno pitanje koje smo pokušali da pokrenemo nije da je virus aktivan i da utiče na Microsoft Office, već da korisnici mogu nesvesno da uploaduju poverljive dokumente u javna spremišta“, navodi se. “Korisnici moraju još jednom provjeriti zarazu zlonamjernim softverom.”

Još jedna ključna funkcija malvera je da izvrši modifikacije Windows Registry-ja kako bi se osiguralo da se izvršna datoteka pokreće svaki put nakon pokretanja sistema.

“Virus cilja samo dokumente sa ekstenzijom naziva datoteke .DOC, zadanom ekstenzijom za OLE2 dokumente, i neće pokušati zaraziti druge ekstenzije naziva datoteke”, rekao je Svajcer. “Podrazumevana ekstenzija naziva datoteke Word dokumenta za novije verzije Worda je .DOCX, tako da će malo dokumenata biti zaraženo kao rezultat.”

To nije sve. Ctrlpanel.exe je takođe opremljen za traženje potencijalnih dodataka (sa ekstenzijom .ORP) prisutnih na prenosivim diskovima i njihovo izvršavanje na mašini, što implicira da malver očekuje da se dodaci isporuče putem USB diskova ili CD-ROM-ova.

Naprotiv, ako su dodaci već prisutni na hostu, OfflRouter će se pobrinuti za njihovo kodiranje, kopiranje datoteka u root direktorij prikačenog prenosivog medija sa ekstenzijom naziva datoteke .ORP i manipulisanjem njima kako bi ih učinio skrivenim tako da nisu vidljivi kroz File Explorer kada ih priključite na drugi uređaj.

Ipak, jedna velika nepoznanica je da li je početni vektor dokument ili izvršni modul ctrlpanel.exe.

“Prednost virusa s dva modula je u tome što se može širiti kao samostalna izvršna datoteka ili kao zaraženi dokument”, rekao je Svajcer.

“Možda bi čak bilo korisno da se u početku širi kao izvršna datoteka jer se modul može pokrenuti samostalno i postaviti ključeve registratora kako bi omogućili izvršavanje VBA koda i promjenu zadanih formata datoteka u .DOC prije zaraze dokumenata. Na taj način, infekcija je možda malo tajnija.”

Izvor: The Hacker News