Primjećena je nova kampanja za zlonamjerni softver koja distribuiše tri različita kradljivca, poput CryptBot, LummaC2, i Rhadamanthys domaćin u domenima predmemorije mreže isporuke sadržaja (CDN) od februara 2024. godine.

Cisco Talos je aktivnost s umjerenim samopouzdanjem pripisao hakeru koji je praćen kao CoralRaider, sumnjiva vijetnamska grupa koja je izašla na vidjelo ranije ovog mjeseca.

Ova procjena je zasnovana na „nekoliko preklapanja u taktikama, tehnikama i procedurama (TTP) CoralRaider-ove Rotbot kampanje, uključujući početni vektor napada na datoteku prečice za Windows, srednji PowerShell dekriptor i skripte za preuzimanje korisnog opterećenja, FoDHelper tehniku koja se koristi za zaobilaženje korisničkog pristupa Kontrole (UAC) mašine žrtve“, saopštila je kompanija.

Ciljevi kampanje obuhvataju različite poslovne vertikale širom geografskih područja, uključujući SAD, Nigeriju, Pakistan, Ekvador, Nemačku, Egipat, UK, Poljsku, Filipine, Norvešku, Japan, Siriju i Tursku.

Lanci napada uključuju korisnike koji preuzimaju datoteke maskirajući se kao filmske datoteke putem web pretraživača, povećavajući mogućnost velikog napada.

„Ovaj haker koristi keš mreže za isporuku sadržaja (CDN) za skladištenje zlonamjernih datoteka na svom ivičnom hostu mreže u ovoj kampanji, izbegavajući kašnjenje zahtjeva“, rekli su istraživači Talosa Joei Chen, Chetan Raghuprasad i Alek Karkins. „Glumac koristi CDN keš kao server za preuzimanje da obmane zaštitnike mreže.“

Sumnja se da su početni pristupni vektor za preuzimanja koja se preuzimaju iz „drive-bi“ phishing e-poruke, koristeći ih kao kanal za propagiranje veza zarobljenih mina koje upućuju na ZIP arhive koje sadrže datoteku Windows prečice (LNK).

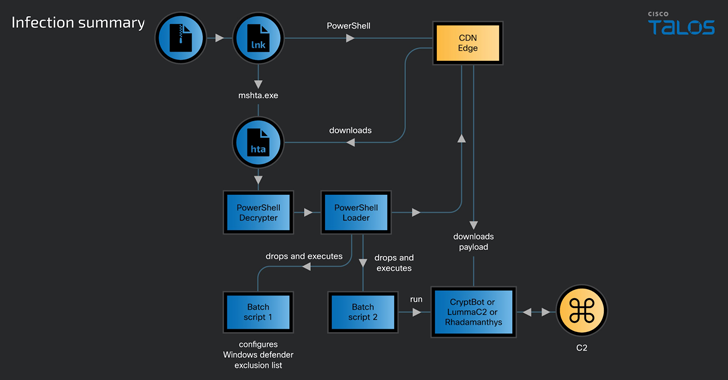

Datoteka prečice, zauzvrat, pokreće PowerShell skriptu za preuzimanje korisnog opterećenja HTML aplikacije (HTA) sledeće faze hostovanog u CDN kešu, koji zatim pokreće Javascript kod za pokretanje ugrađenog PowerShell učitavača koji preduzima korake da prođe ispod radara i na kraju preuzima i pokreće jedan od tri malvera za krađu.

Modularna PowerShell skripta za učitavanje je dizajnirana da zaobiđe korisničku kontrolu pristupa (UAC) u mašini žrtve koristeći poznatu tehniku pod nazivom FodHelper, koju su takođe koristili vijetnamski hakeri povezani sa drugim kradljivacem poznatim kao NodeStealer koji je sposoban da ukrade podatke Facebook računa.

Zlonamjerni softver za krađu, bez obzira na to šta je raspoređeno, grabi informacije o žrtvama, kao što su podaci o sistemu i pretraživaču, akreditivi, novčanici za kriptovalute i finansijske informacije.

Ono što je značajno u vezi sa kampanjom je da koristi ažuriranu verziju CriptBot-a koja sadrži nove tehnike protiv analize i takođe bilježi baze podataka aplikacija menadžera lozinki i informacije o aplikaciji za autentifikaciju.

Izvor: TheHackerNews