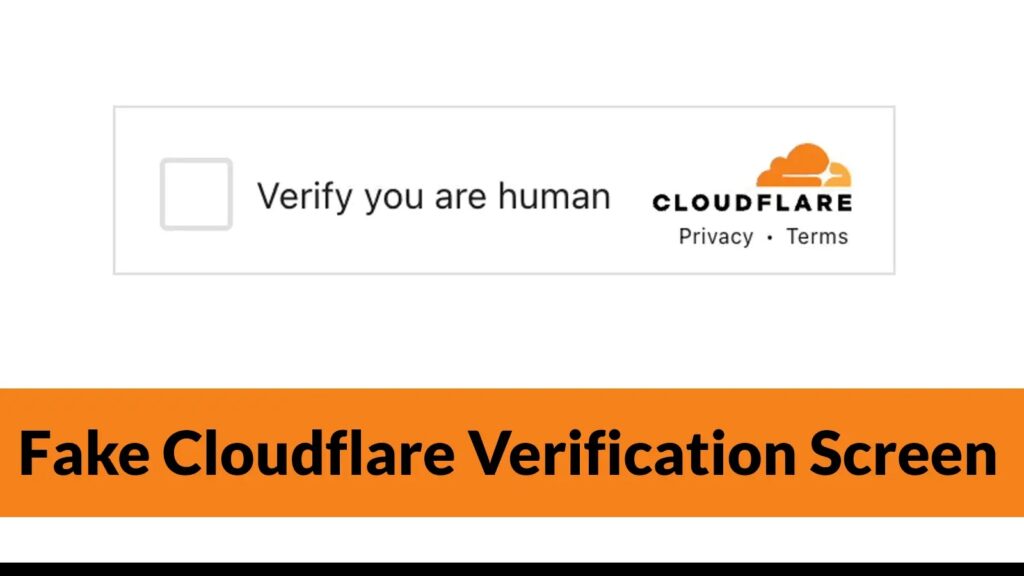

Pojavila se sofisticirana kampanja društvenog inženjeringa koja cilja nesvjesne korisnike putem lažnih zaslona za provjeru Cloudflarea, što predstavlja novi iskorak u taktici distribucije malicioznog softvera. Ova metoda napada koristi uvjerljiv izgled legitimnih usluga web bezbjednosti kako bi prevarila žrtve da izvrše maliciozni kod na svojim sistemima, iskorišćavajući inherentno povjerenje u etablirane pružaoce bezbjednosnih usluga.

Kampanja malicioznog softvera koristi višestepeni vektor napada koji započinje uvjerljivom lažnom stranicom za provjeru CAPTCHA, dizajniranom da oponaša stvarne bezbjednosne provjere Cloudflarea. Kada korisnici naiđu na ovo obmanjujuće okruženje, bivaju podstaknuti da završe ono što izgleda kao rutinski proces provjere, nesvjesno pokrećući složeni niz instalacije malicioznog softvera.

Bezbjednosni istraživači, uključujući analitičare iz tima Shaquib Izhar, identifikovali su ovu kampanju kao posebno opasnu zbog njenog sofisticiranog pristupa društvenom inženjeringu i naprednih tehnika izbjegavanja. Napad pokazuje kako sajber kriminalci sve više iskorišćavaju poznatost korisnika sa legitimnim bezbjednosnim mehanizmima kako bi zaobišli tradicionalne obuke o bezbjednosnoj svijesti i infiltrirali mreže.

Klikom na dugme “Provjeri”, maliciozna web stranica ubrizgava PowerShell kod direktno u međuspremnik korisnika, istovremeno bilježeći njihovu IP adresu u svrhu izviđanja. Sistem zatim podstiče žrtve da izvrše dodatni korak provjere, stvarajući lažni osjećaj legitimnosti, dok potajno nadgleda njihove radnje putem mogućnosti praćenja pritisaka na tastaturi.

Mehanizam infekcije otkriva sofisticiranu tehničku implementaciju osmišljenu za izbjegavanje sistema za detekciju i održavanje operativne bezbjednosti. Kada korisnici pristupe komandnom prozoru (Run prompt) na Windows sistemu, maliciozna stranica uspostavlja komunikaciju s infrastrukturom za komandu i kontrolu napadača putem ugrađenih webhookova, šaljući obavještenja u realnom vremenu o radnjama žrtve.

PowerShell naredba za lijepljenje preuzima payload kodiran u Base64 formatu sa pastesio[.]com, koji zatim preuzima i izvršava unaprijed kodiranu BAT skriptu sa axiomsniper[.]info. Ova BAT skripta uključuje zaštitne mehanizme protiv analize, konkretno provjerava da li je sistem virtualna mašina i prekida izvršavanje ukoliko jeste, čime se izbjegavaju sistemi za automatsku analizu bezbjednosti i sandbox okruženja.

Trenutno, BAT skripta ima nultu detekciju na skenerima VirusTotal, što dodatno naglašava efikasnost kampanje u izbjegavanju tradicionalnih metoda detekcije zasnovanih na potpisima i ističe kritičnu potrebu za analizom ponašanja u savremenim strategijama sajber bezbjednosti.

Kampanja je javno objavljena na platformi X (ranije poznatoj kao Twitter) od strane bezbjednosnih analitičara, skrećući pažnju stručne zajednice na ovu novu metodu distribucije malicioznog softvera. Posebno se ističe napredna priroda korišćenog društvenog inženjeringa, gdje hakeri uspijevaju navesti korisnike da sami pokrenu opasan kod. Ovakvi napadi postaju sve češći, a korisnici se sve više susreću sa sličnim obmanjujućim tehnikama. Jedan od ključnih elemenata prevare je iskorišćavanje povjerenja u poznate brendove poput Cloudflarea, gdje se korisnici ubjeđuju da je provjera neophodna.

U detaljnom opisu metodologije, hakeri kreiraju web stranice koje izgledaju gotovo identično legitimnim Cloudflare stranicama za provjeru. Korisnik se suočava sa zahtjevom da “dokaže da nije robot”, što je uobičajena praksa na internetu. Kada korisnik klikne na dugme “Provjeri” ili sličnu opciju na lažnoj stranici, umjesto standardne provjere, sistem automatski kopira maliciozni PowerShell kod u međuspremnik korisnika. Paralelno s tim, hakeri prikupljaju IP adresu korisnika za daljnje praćenje. Sljedeći korak uključuje izmjenu sistema tako da zatraži dodatnu provjeru, čime se stvara lažni osjećaj legitimnosti, dok u pozadini sistem bilježi sve pritiske tipki korisnika. Nakon toga, kada korisnik pokrene komandni prozor (Run prompt) na Windows sistemu, maliciozni kod uspostavlja kontakt s komandnim serverima hakera. Pored toga, hakeri koriste javno dostupne platforme poput pastebin[.]com za pohranu enkriptovanih malicioznih skripti koje se zatim preuzimaju i izvršavaju. Ključno je da je ova skripta osmišljena da izbjegne detekciju u virtualnim okruženjima, što otežava njeno analiziranje alatima za automatsku analizu bezbjednosti. Ova BAT skripta trenutno prolazi neotkriveno na popularnim antivirusnim platformama, što ukazuje na potrebu za naprednijim metodama detekcije zasnovanim na ponašanju.