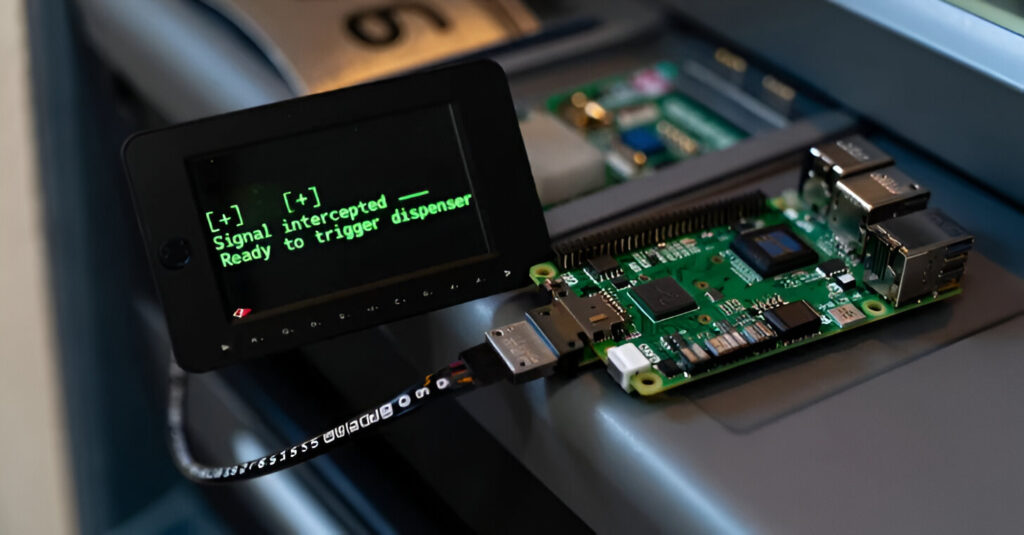

Finansijski motivisani napadač poznat kao UNC2891 je uočen kako cilja infrastrukturu bankomata (ATM) koristeći Raspberry Pi opremljen 4G mrežom kao dio tajnog napada.

Sajber-fizički napad uključivao je protivnika koji je iskoristio svoj fizički pristup kako bi instalirao Raspberry Pi uređaj i direktno ga povezao na isti mrežni prekidač kao i bankomat, efektivno ga postavljajući unutar mreže ciljne banke, saopštila je Group-IB. Trenutno nije poznato kako je ovaj pristup dobijen.

„Raspberry Pi je bio opremljen 4G modemom, što je omogućavalo udaljeni pristup putem mobilnih podataka“, rekao je istraživač sigurnosti Nam Le Phuong u izvještaju objavljenom u srijedu.

“Koristeći TINYSHELL backdoor, napadač je uspostavio odlazni komandno-kontrolni (C2) kanal putem dinamičke DNS domene. Ova postavka je omogućila kontinuirani vanjski pristup ATM mreži, potpuno zaobilazeći perimetralne zaštitne zidove i tradicionalne mrežne odbrane.”

UNC2891 je prvi put dokumentovala kompanija Mandiant, u vlasništvu kompanije Google, u martu 2022. godine, povezujući grupu sa napadima usmjerenim na mreže za prebacivanje bankomata kako bi se izvršilo neovlašteno podizanje gotovine u različitim bankama korištenjem lažnih kartica.

Centralni dio operacije bio je rootkit kernel modula nazvan CAKETAP koji je dizajniran za skrivanje mrežnih veza, procesa i datoteka, kao i za presretanje i lažiranje poruka za verifikaciju kartica i PIN-a od hardverskih sigurnosnih modula (HSM) kako bi se omogućile finansijske prevare.

Procjenjuje se da hakerska ekipa dijeli taktička preklapanja s drugim akterom prijetnje pod nazivom UNC1945 (poznat i kao LightBasin), za kojeg je prethodno utvrđeno da ugrožava pružatelje usluga upravljanja i napada mete u finansijskoj i profesionalnoj konsultantskoj industriji.

Opisujući napadača kao osobu koja posjeduje opsežno znanje o Linux i Unix sistemima, Group-IB je saopštio da je njihova analiza otkrila backdoor-ove pod nazivom “lightdm” na serveru za nadzor mreže žrtve, koji su dizajnirani za uspostavljanje aktivnih veza sa Raspberry Pi-jem i internim Mail Serverom.

Napad je značajan zbog zloupotrebe povezivanja (bind mount) kako bi se sakrilo prisustvo backdoora iz popisa procesa i izbjeglo otkrivanje.

Krajnji cilj infekcije, kao što je viđeno u prošlosti, jeste postavljanje rootkita CAKETAP na server za prebacivanje bankomata i omogućavanje lažnog podizanja gotovine na bankomatima. Međutim, singapurska kompanija je saopštila da je kampanja prekinuta prije nego što je napadač mogao nanijeti ozbiljnu štetu.

“Čak i nakon što je Raspberry Pi otkriven i uklonjen, napadač je održavao interni pristup putem backdoora na mail serveru”, saopštila je Group-IB. “Prijetnik je iskoristio dinamičku DNS domenu za komandovanje i kontrolu.”

Izvor:The Hacker News