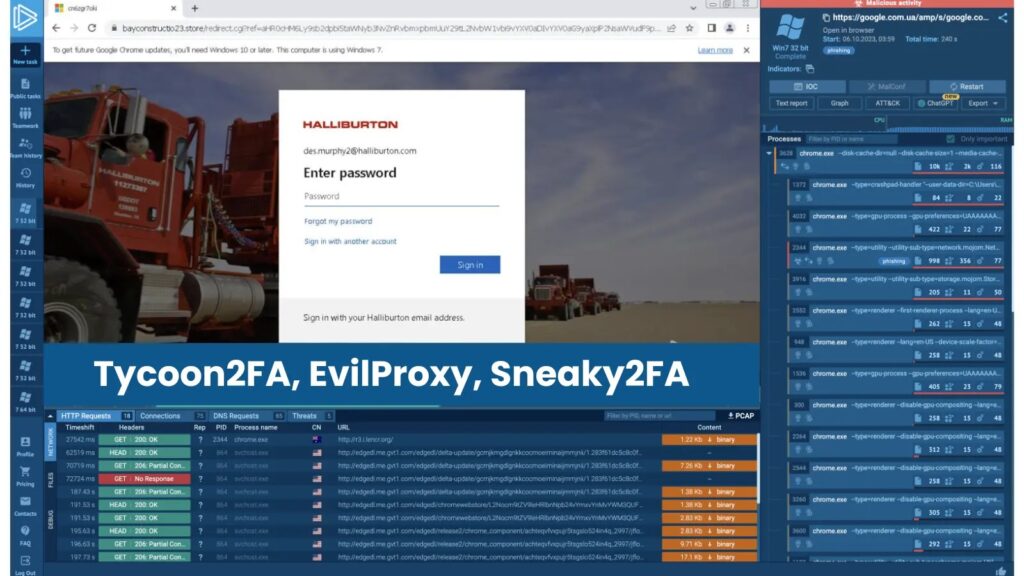

Phishing alati se brzo razvijaju. Zlonamjerni akteri iza alata poput Tycoon2FA, EvilProxy i Sneaky2FA postaju sve vještiji, postavljajući infrastrukturu koja zaobilazi dvofaktorsku autentifikaciju (2FA) i oponaša povjerljive platforme kao što su Microsoft 365 i Cloudflare, s ciljem krađe korisničkih akreditiva bez izazivanja sumnje.

Međutim, ako ste dio SOC ili tima za prijetnje obaveštajnim podacima, ne morate čekati alarme. Postoji brži i proaktivniji način za otkrivanje i blokiranje ovih napada prije nego što prođu neopaženo.

Najbrži način za otkrivanje novih phishing kampanja pruža vam se putem rješenja poput Threat Intelligence Lookup. Ona vam omogućava trenutni pristup ogromnom skupu pokazatelja, uključujući datoteke, URL-ove, domene i ponašanja, izvučene iz analiza uživo uzoraka zlonamjernog softvera i phishinga, koje provode analitičari iz 15.000 kompanija širom svijeta u interaktivnom sandboxu ANY.RUN. Možete pretraživati svježe IOC (indikatore kompromitisa), IOB (indikatore ponašanja) i IOA (indikatore napada), pratiti aktivnosti kampanja, izdvajati artefakte i izravno ih unositi u svoj sustav za detekciju.

Razmotrimo kako to funkcionira u praksi.

Tycoon2FA: Pronađite aktivne phishing kampanje u stvarnom vremenu.

Pretpostavimo da želite pratiti stvarne sandbox sesije koje uključuju Tycoon2FA, phishing alat dizajniran za krađu Microsoftovih akreditiva i zaobilaženje dvofaktorske autentifikacije. Posebno nas zanima kako cilja korisnike u Njemačkoj; evo brze pretrage koju možemo pokrenuti u Threat Intelligence Lookup:

threatName:”tycoon” AND submissionCountry:”de”

Postavimo period pretrage na protekla tri dana (ovaj filter ćete pronaći odmah pored dugmeta za pretragu).

U roku od nekoliko sekundi, Lookup vraća sandbox sesije u kojima su uzorci Tycoon2FA analizirani od strane korisnika u Njemačkoj. Možete istražiti ove analize kako biste promatrali cijeli napad. Ispod je snimak jednog od sesija pronađenih u rezultatima:

Pogledajte Tycoon2FA sandbox sesiju

Ova vrsta vidljivosti pomaže analitičarima da brže i sigurnije reaguju, koristeći stvarne podatke o napadima, a ne samo generičke potpise prijetnji. Također možete preuzeti JSON datoteku sa svim vezama sesija, izdvojenim URL-ovima i haševima datoteka. To je jednostavan način prikupljanja upotrebljivih pokazatelja i obogaćivanja pravila detekcije ili blok lista prije nego što ove prijetnje uopće stignu u vaše okruženje.

EvilProxy: Otkrijte zlonamjerne domene u sekundi.

EvilProxy je poznat po zloupotrebi legitimnih cloud usluga za hostovanje phishing infrastrukture, što njegove kampanje čini težim za uočavanje tradicionalnim metodama detekcije. Jedna uobičajena taktika uključuje iskorištavanje Cloudflare Workers za kreiranje velikog broja poddomena. Za praćenje ovih kampanja, pokrenite sljedeći upit u Threat Intelligence Lookup:

domainName:”.workers.dev” AND threatLevel:”malicious”

Ovaj upit cilja poznati obrazac u EvilProxy kampanjama: zloupotrebu .workers.dev za hostovanje phishing stranica. Nakon pokretanja pretrage, idite na karticu “Domains” da biste vidjeli popis domena izdvojenih iz sandbox sesija. Mnogi od njih su direktno povezani s EvilProxy uzorcima:

Kartica TI Lookup Domains prikazuje izdvojeno iz relevantnih sandbox sesija

Pristup ažuriranim pokazateljima infrastrukture poput ovih pomaže vašem timu da ranije blokira prijetnje, poboljša pravila detekcije i smanji vrijeme ručne analize, posebno kada se ti domene već koriste u aktivnim napadima.

Sneaky2FA: Uhvatite ponovno korištene elemente u kampanjama.

Dok napadači stalno mijenjaju domene, IP adrese i nazive datoteka kako bi izbjegli detekciju, neki artefakti se obično zadržavaju u kampanjama koje uključuju phishing alate. Ovo može uključivati stvari poput favicon slika, predložaka stranica za prijavu, JavaScript isječaka ili brendiranih elemenata poput logotipa. To je zato što su elementi koje pružaju phishing alati često ponovno korišteni ili samo lagano prilagođeni između kampanja. Potpuno obnavljanje alata zahtijeva vrijeme, tako da sajber kriminalci često kopiraju i lijepe elemente s jednog cilja na drugi. Ova dosljednost daje braniteljima mali, ali ključni prozor mogućnosti. Na primjer, Sneaky2FA redovno koristi lažirane stranice za prijavu na Microsoft 365, a jedan od elemenata koji često uključuje je isti Microsoftov logotip. Pretraživanjem SHA-256 hasha tog logotipa u Threat Intelligence Lookup, možete otkriti nove phishing uzorke povezane s ovim alatom:

sha256:”5d91563b6acd54468ae282083cf9ee3d2c9b2daa45a8de9cb661c2195b9f6cbf”

Čak i ako napadač rotira domenu ili obskuriše dijelove stranice, statični artefakti poput ovog logotipa često ostaju netaknuti. To ih čini vrijednim pokazateljima za identifikaciju tekućih kampanja koje bi inače mogle proći neopaženo putem tradicionalne mrežne detekcije.

Rezultati TI Lookup prikazuju sandbox sesije povezane s ponovno korištenim logotipom Microsofta 365

Ovaj pristup vam pomaže uhvatiti phishing aktivnosti koje su “odjevene” da izgledaju novo, ali su zapravo samo isti alat ispod. To je jednostavan način da ostanete korak ispred napadača koji ponovno koriste ono što im radi.

Ojačajte detekciju stvarnim obavještajnim podacima o phishingu.

Phishing alati poput Tycoon2FA, EvilProxy i Sneaky2FA brzo se razvijaju, ali njihovi tragovi su vidljivi ako znate gdje tražiti. Uz ANY.RUN-ov Threat Intelligence Lookup, vaš tim može preći iz reaktivnog u proaktivni način rada: otkrivajući svježe pokazatelje, prateći infrastrukturu napadača i identificirajući ponovno korištene elemente prije nego što stignu u vaše okruženje.

Ranija detekcija prijetnji i brže obuzdavanje smanjuju rizik od proboja i ograničavaju potencijalnu štetu.

Snažnija zaštita temeljena na stvarnim podacima poboljšava cjelokupni sigurnosni položaj u cijeloj organizaciji.

Brže vrijeme reakcije pomaže u minimiziranju operativnih poremećaja i smanjenju troškova upravljanja incidentima.

Viša točnost detekcije smanjuje propuštene prijetnje i poboljšava učinkovitost SOC-a.

Nabavite 50 probnih zahtjeva u TI Lookup i pretvorite raspršene pokazatelje u upotrebljive obavještajne podatke!

Post Tycoon2FA, EvilProxy, Sneaky2FA: Kako se braniti od ovih phishing kit napada objavljen je prvi put na Cyber Security News.