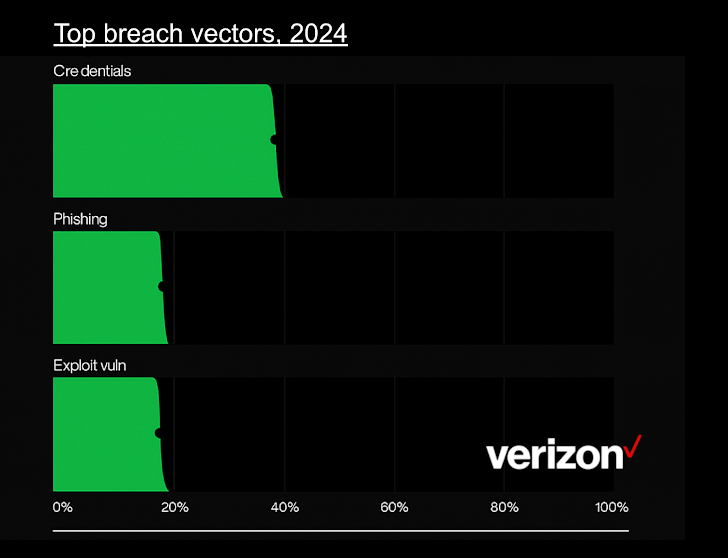

Phishing napadi i dalje predstavljaju veliki izazov za organizacije u 2025. godini. Zapravo, s obzirom na to da napadači sve više koriste tehnike zasnovane na identitetu umjesto softverskih ranjivosti, phishing danas predstavlja veću prijetnju nego ikad prije.

“Napadači sve više koriste tehnike zasnovane na identitetu umjesto softverskih ranjivosti, pri čemu su phishing i ukradene kredencijale(kao rezultat phishinga) sada glavni uzrok sigurnosnih proboja.”

Izvor: Verizon DBIR

Prema izvještaju Verizon DBIR, phishing i ukradene kredencijale(koje su direktna posljedica phishinga) sada su glavni uzrok sigurnosnih proboja.

Napadači se okreću napadima na identitet jer mogu postići iste ciljeve kao u tradicionalnim napadima na endpoints ili mrežu – jednostavno prijavljujući se na naloge svojih žrtava. A kako organizacije sada koriste stotine web aplikacija u svom poslovanju, broj naloga koje je moguće napasti phishingom ili ukradenim kredencijalima znatno je porastao.

Phishing alati koji zaobilaze višefaktorsku autentifikaciju (MFA) su postali norma – sposobni su zaobići zaštitu putem SMS-a, jednokratnih kodova ili push notifikacija – što znači da kontrole detekcije trpe veliki pritisak dok preventivne mjere više nisu dovoljne.

Napadači zaobilaze kontrole detekcije

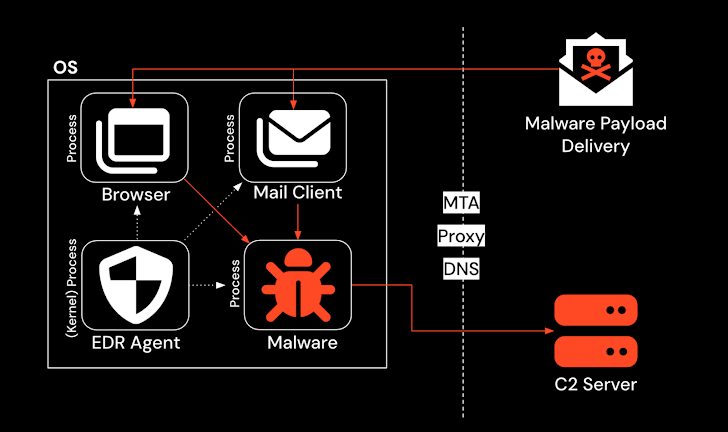

Većina mehanizama za detekciju phishinga fokusira se na e-mail i mrežne slojeve – najčešće putem Secure Email Gateway (SEG) ili Secure Web Gateway (SWG)/proxy sistema.

No, napadači to znaju i zato poduzimaju korake kako bi zaobišli ove kontrole:

- Dinamički rotiraju i ažuriraju elemente kao što su IP adrese, domene i URL-ovi kako bi izbjegli blockliste.

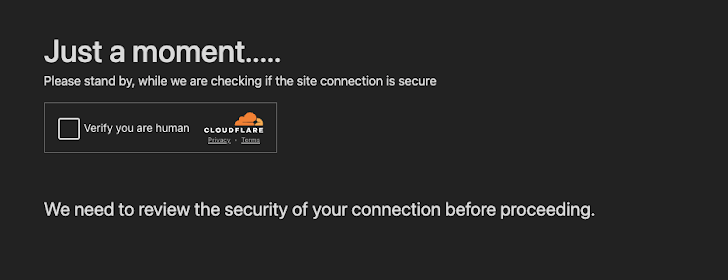

- Koriste zaštitu od botova kao što su CAPTCHA ili Cloudflare Turnstile kako bi spriječili automatsku analizu stranica.

- Mijenjaju vizualne i DOM elemente na stranici tako da detekcije bazirane na potpisima ne uspijevaju.

Implementacija bot provjera poput Cloudflare Turnstile-a predstavlja efikasan način za zaobilaženje alata za analizu u sandbox okruženju.”

Štaviše, pokretanjem višekanalnih napada, napadači u potpunosti izbjegavaju e-mail zaštitu. Nedavni primjer pokazuje kako su napadači koji su se predstavljali kao Onfido dostavili phishing napad putem malicioznih Google oglasa – potpuno zaobilazeći e-mail kao kanal isporuke.

Napadači zaobilaze e-mail tako što ciljaju svoje žrtve putem aplikacija za razmjenu poruka, društvenih mreža, korištenjem malicioznih oglasa, te slanjem poruka putem pouzdanih aplikacija.

Ograničenja e-mail rješenja

Iako e-mail zaštita uključuje provjere reputacije pošiljaoca i protokole poput DMARC/DKIM, oni ne detektuju same malicioznih stranice. Napredna analiza sadržaja e-maila može pomoći kod socijalnog inženjeringa (BEC stil napada), ali ne i kod otkrivanja phishing stranica.

“EDR je omogućio detekciju i odgovor u stvarnom vremenu na nivou operativnog sistema, umjesto da se oslanja na mrežni saobraćaj do i od endpoints.

Kako browser može promijeniti igru

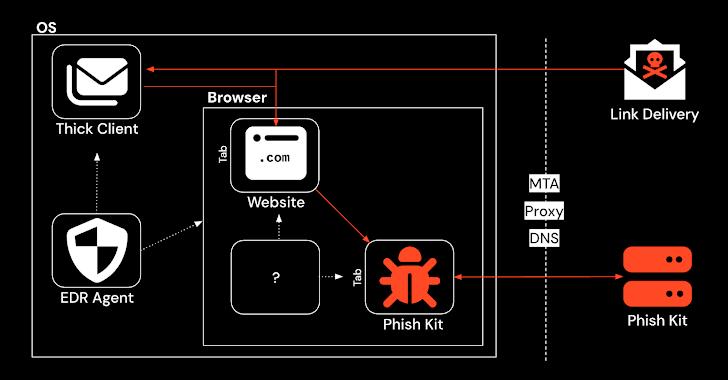

Većina phishing napada uključuje korisnika koji klikne na link i učita malicioznu stranicu. U većini slučajeva, stranica imitira login portal gdje napadač pokušava ukrasti pristupne podatke.

Ovi napadi se dešavaju unutar browser korisnika. Umjesto da se oslanjamo na kontrole koje gledaju “izvana ka unutra”, postoji ogromna prilika u razvoju detekcije i odgovora unutar samog browser.

Trenutna detekcija phishing napada nije postavljena na pravo mjesto da bi mogla uočiti i zaustaviti maliciozne aktivnosti u stvarnom vremenu.

1: Analiza stranica, ne samo linkova

Tradicionalne metode analiziraju linkove ili statični HTML. No moderne phishing stranice su dinamične web aplikacije koje se renderuju u browser pomoću JavaScript-a. Bez dublje analize, ostajemo oslonjeni na domene i IP adrese – koje se lako mijenjaju.

U browser možete analizirati renderiranu stranicu i identifikovati:

- Dinamične promjene sadržaja

- Prikrivene maliciozne elemente

- JavaScript koji pokreće napad

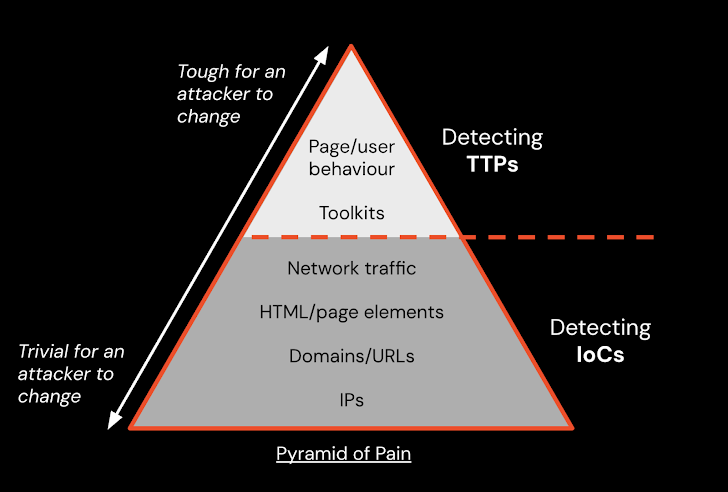

2: Detekcija TTP-ova, ne IoC-eva

Taktike, tehnike i procedure (TTP) su otpornije na zaobilaženje od indikatora kompromitacije (IoC). No, čak i sandbox okruženja se mogu zaobići CAPTCHA-om ili zahtjevima za specifične zaglavlja i parametre.

Samo u browser možete imati potpunu vidljivost:

- Dekriptovani HTTP saobraćaj

- Ponašanje korisnika (klikovi, unosi, interakcije)

- Promjene u DOM strukturi

- Pristup lokalnoj pohrani, kolačićima i historiji

Prisustvo unutar browser omogućava izgradnju mnogo efikasnijih kontrola zasnovanih na tehnikama, taktikama i procedurama (TTPs).

3: Presretanje u realnom vremenu, ne post-mortem analiza

Rješenja van preglednika nemaju mogućnost real-time detekcije. Čak i kada proxy otkrije sumnjivu aktivnost, analiza i reagovanje dolazi kasno – često tek nakon kompromitacije.

U browser , stranica se prati dok je korisnik koristi. To omogućava:

- Trenutno prepoznavanje login obrazaca

- Blokiranje unosa kredencijala u phishing stranice

- Reagovanje prije nego se napad realizira

Budućnost zaštite od phishinga je u browser

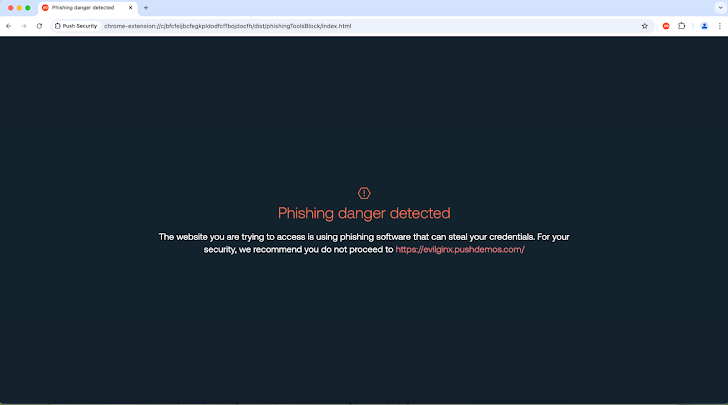

Push Security nudi pregledničko rješenje koje presreće phishing napade dok se dešavaju. Njihov dodatak za browser detektuje kada korisnik unosi kredencijale na phishing stranicu, kada je stranica klonirana ili kada je pokrenut phishing toolkit – i automatski blokira interakciju.

Push sprječava korisnike da pristupe phishing stranicama kada ih detektuje unutar preglednika

Primjeri detekcija koje su izuzetno efikasne:

- Korištenje iste lozinke na više stranica (indikator phishinga)

- Prepoznavanje stranica koje imitiraju poznate login portale

- Identifikacija phishing alata koji se izvršavaju na stranici

Korisniku se onemogućava da nastavi sa interakcijom sa lažnom stranicom – ako ne mogu unijeti lozinku, ne mogu ni biti žrtve phishing napada.

Izvor:The Hacker News