Sajber kriminalci sve češće iskorišćavaju legitimne procese potpisivanja Windows upravljačkih programa (drajvera) kako bi implementirali sofisticirani maliciozni softver na nivou kernela. Novo istraživanje otkriva zabrinjavajući trend prema kojem je od 2020. godine kompromitovano preko 620 upravljačkih programa.

Sveobuhvatna istraga bezbjednosnih stručnjaka otkrila je kako hakeri sistematski zloupotrebljavaju Microsoftov Program kompatibilnosti hardvera za Windows (WHCP) i potvrde za proširenu validaciju (EV) kako bi legalizovali maliciozne upravljačke programe kernela. Time efikasno zaobilaze tradicionalne bezbjednosne mehanizme i postižu neviđenu kontrolu nad sistemom.

Od 2020. godine, bezbjednosni stručnjaci identifikovali su više od 620 malicioznih upravljačkih programa, preko 80 kompromitovanih potvrda te 60 WHCP naloga povezanih sa kampanjama hakera. Ovakav obim predstavlja značajnu eskalaciju napada na kernel nivou. Istraživanje kompanije Group-IB o obavještajnim podacima o prijetnjama otkriva da je otprilike 32% analiziranih malicioznih upravljačkih programa funkcionisalo kao „loaderi“, sposobni da preuzimaju sekundarne terete (payloads) sa servera za komandovanje i kontrolu.

Zloupotreba je dostigla vrhunac 2022. godine, kada je preko 250 upravljačkih programa i otprilike 34 potvrde te WHCP naloga identifikovano kao potencijalno kompromitovano od strane bezbjednosnih stručnjaka. Ovaj porast je potom uslijedio padom, vjerovatno zbog povećanog izvještavanja u industriji i mjera odgovora koje je preduzeo Microsoft.

Istraživanje je razotkrilo uspješnu podzemnu ekonomiju za potvrde o potpisivanju koda, sa EV potvrdama koje se prodaju po cijenama od 2.000 do 6.500 dolara na kriminalnim forumima. Ove potvrde, koje zahtijevaju temeljnu provjeru pravnog statusa kompanije, pribavljaju se putem lažnih poslovnih registracija, a ne tradicionalnom krađom potvrda. Više dobavljača posluje putem onlajn tržišta, a neki su u stanju da isporuče potvrde u roku od samo 2 do 5 dana. Podzemno tržište se preusmjerilo sa primarne prodaje ukradenih potvrda na pružanje svježe izdatih potvrda koristeći lažne identitete firmi, što značajno otežava njihovo otkrivanje.

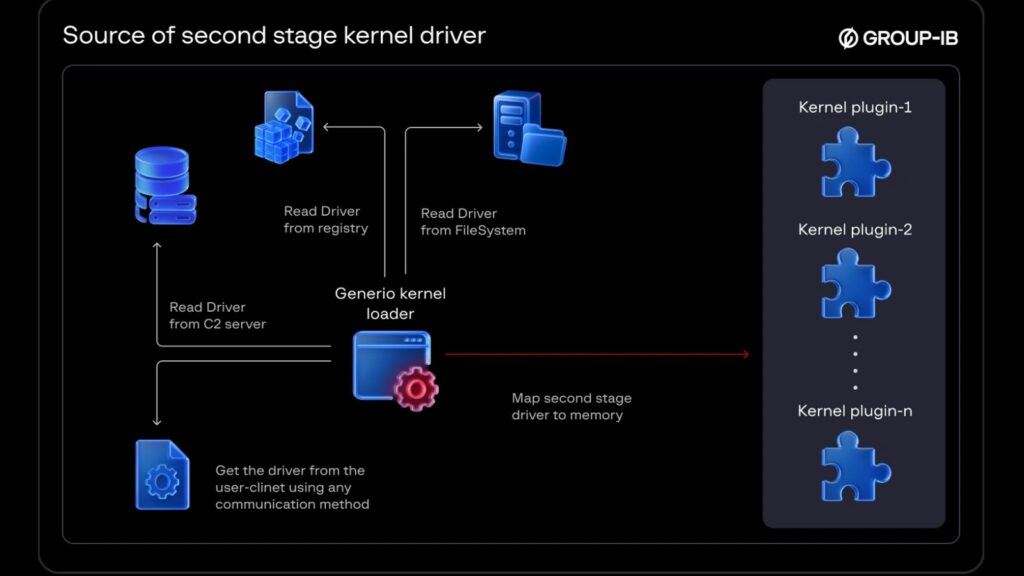

Moderni kernel loaderi predstavljaju novi sloj obmane u ovim napadima. Ovi upravljački programi prve faze dizajnirani su za učitavanje sekundarnih komponenti, uključujući i nepotpisane upravljačke programe koji koriste reflektujuće tehnike, kao i zvanično instalirane potpisane upravljačke programe. Značajni primjeri uključuju bankarski trojanac Blackmoon, koji se razvio u korišćenje Hugo upravljačkog programa, potpisanog kernel loadera koji dešifruje i učitava nepotpisane upravljačke programe iz tvrdokodno upisanih putanja fajlova. Porodica malicioznog softvera POORTRY demonstrirala je ovu evoluciju, prešavši iz jednostavnog deaktivatora EDR-a u potpuno funkcionalan EDR wiper sposoban za brisanje kritičnih fajlova bezbjednosnog softvera. POORTRY, koji koriste ransomware grupe poput BlackCat, Cuba i LockBit, predstavlja sve veću agresivnost napada na kernel nivou.

Analiza otkriva značajnu koncentraciju maliciozne aktivnosti koja potiče od kineskih hakera, pri čemu je većina potvrda i WHCP naloga povezana sa kineskim kompanijama, na osnovu analize metapodataka. Porodica rootkita FiveSys bila je posebno aktivna, ciljajući kineski gaming sektor, a pritom zadržavajući digitalne potpise koje je izdao Microsoft. Bezbjednosni stručnjaci identifikovali su preklapajuću infrastrukturu između naizgled nepovezanih kampanja, što sugeriše koordinisane napore više grupa hakera koji koriste zajedničke mogućnosti potpisivanja.

Microsoft je implementirao nekoliko odbrambenih mjera, uključujući Microsoftovu blok listu ranjivih upravljačkih programa, koja je podrazumijevano uključena na Windows 11 sistemima. Kompanija je takođe opozvala brojne potvrde i suspendovala naloge programera korišćene u malicioznim kampanjama. Međutim, istraživanje ukazuje da su snažniji mehanizmi provjere ključni, posebno zahtijevajući rigoroznije postupke za izdavanje EV potvrda, uključujući potencijalne fizičke provjere kako bi se osigurala zakonitost. Pojava podzemnih pružalaca usluga izdavanja potvrda za upravljačke programe ističe snalažljivost hakera i otkriva kritične ranjivosti u trenutnim procesima potpisivanja drajvera, naglašavajući hitnu potrebu za poboljšanim bezbjednosnim mjerama u ekosistemu digitalnih potvrda.