Istraživači u oblasti ,cyber bezbjednosti upozoravaju na nastavak prijetnji koje predstavlja malver za distribuisani napad uskraćivanja usluge (DDoS), poznat kao XorDDoS, pri čemu je 71,3% napada između novembra 2023. i februara 2025. bilo usmjereno na Sjedinjene Američke Države.

„Od 2020. do 2023. godine, trojanac XorDDoS je značajno povećao svoju prisutnost“, rekao je istraživač iz Cisco Talos, Joey Chen, u svojoj analizi objavljenoj u četvrtak.

Šta je XorDDoS?

XorDDoS je dobro poznat malver koji već više od deset godina napada Linux sisteme. U maju 2022. godine, Microsoft je zabilježio značajan porast aktivnosti XorDDoS-a, pri čemu su infekcije služile kao odskočna daska za kriptominerski malver, poput Tsunami.

Kako dolazi do infekcije?

Glavni metod prvobitnog pristupa jeste izvođenje brute-force napada na Secure Shell (SSH), kako bi se došlo do validnih SSH kredencijale, nakon čega se malver preuzima i instalira na ranjive IoT i druge uređaje povezane na internet.

Nakon što stekne pristup, malver postavlja trajnu prisutnost koristeći ugrađeni inicijalizacijski skript i cron job, kako bi se automatski pokretao pri startovanju sistema. Takođe koristi XOR ključ “BB2FA36AAA9541F0” za dešifrovanje konfiguracije unutar sebe i izdvajanje IP adresa potrebnih za komunikaciju sa komandno-kontrolnim (C2) serverima.

Nova VIP verzija i centralizovana kontrola

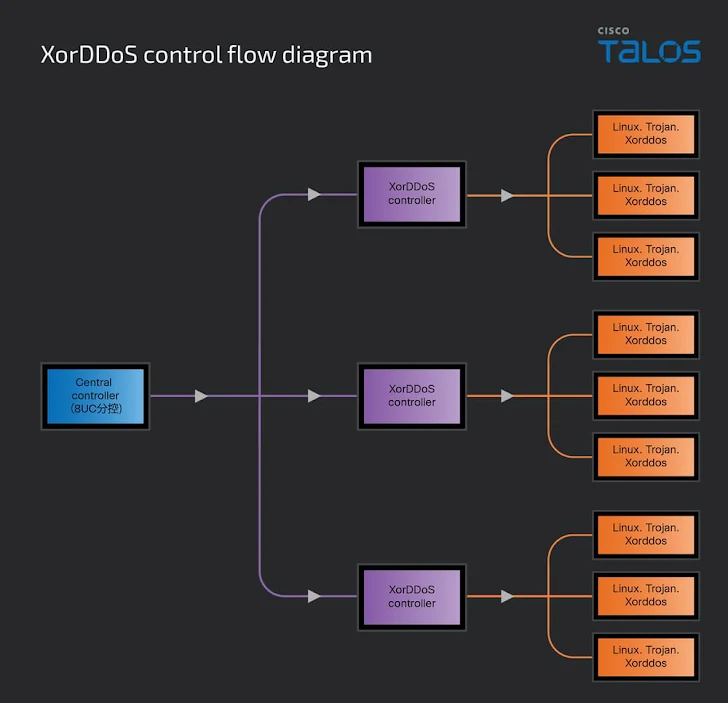

Talos je u 2024. godini primijetio novu verziju XorDDoS sub-kontrolera, nazvanu VIP verzija, zajedno sa centralnim kontrolerom i “builder” alatom, što sugeriše da se cijeli alatni komplet vjerovatno prodaje kao usluga.

Centralni kontroler upravlja sa više XorDDoS sub-kontrolera i istovremeno šalje DDoS komande. Svaki od tih Cyber Securitysub-kontrolera kontroliše vlastiti botnet zaraženih uređaja.

Porekla operatera

„Jezik u podešavanjima više-nivojnog kontrolera, kao i u XorDDoS builderu i alatu za povezivanje kontrolera, snažno ukazuje da su operateri osobe koje govore kineski jezik,“ izjavio je Chen.

Izvor:The Hacker News