Tekuća kampanja kibernetičkog napada uperila je u cilj pojedince koji govore korejski koristeći mamce za dokumente na temu američke vojske kako bi ih prevarili da pokrenu maliciozni softver na kompromitovanim sistemima.

Firma za kibernetičku sigurnost Securonix prati aktivnost pod imenom STARK#MULE.

“Na osnovu izvora i vjerojatnih ciljeva, ovi tipovi napada jednaki su prošlim napadima koji potiču od tipičnih sjevernokorejskih grupa kao što je APT37, budući da je Južna Koreja istorijski bila primarna meta grupe, posebno njenih vladinih zvaničnika”, istraživači sigurnosti Den Iuzvyk, Tim Peck i Oleg Kolesnikov rekli su u izvještaju podijeljenom za The Hacker News.

APT37, takođe poznat pod imenima Nickel Foxcroft, Reaper, Ricochet Chollima i ScarCruft, je haker sjevernokorejske nacionalne države za koji se zna da se isključivo fokusira na mete u svom južnom pandanu, posebno na one koji su uključeni u izvještavanje o Sjevernoj Koreji i podržavajući emigrante.

Lanci napada koje je grupa postavila istorijski su se oslanjali na društveni inženjering za žrtve fišinga i isporučivali koristan teret kao što je RokRat na ciljne mreže. Uz to, suprotstavljeni kolektiv je proširio svoj ofanzivni arsenal s raznim porodicama malicioznog softvera u posljednjih nekoliko mjeseci, uključujući Go-bazirani backdoor pod nazivom AblyGo.

Značajna karakteristika nove kampanje je korištenje kompromitovanih korejskih web stranica za e-trgovinu za postavljanje korisnih podataka i komandu i kontrolu (C2) u pokušaju da prođe ispod radara sigurnosnih rješenja instaliranih na sistemima.

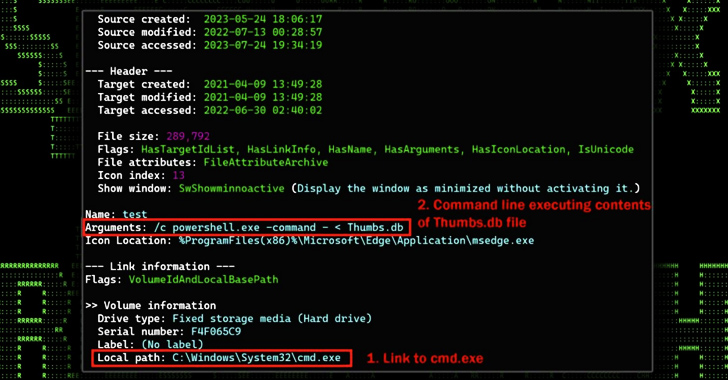

E-poruke za krađu identiteta koje se ponašaju kao prethodnici koriste poruke o regrutaciji američke vojske kako bi uvjerile primatelje da otvore ZIP arhivsku datoteku, koja sadrži datoteku prečica koja se pojavljuje pod maskom PDF dokumenta.

Fajl prečice, kada se pokrene, prikazuje lažni PDF, ali i potajno aktivira izvršavanje lažne “Thumbs.db” datoteke prisutne u arhivskoj datoteci.

“Ova datoteka obavlja nekoliko funkcija koje uključuju preuzimanje daljnjih pokretača i korištenje schtasks.exe za uspostavljanje postojanosti”, objasnili su istraživači.

Dva modula sledeće faze – „lsasetup.tmp“ i „winrar.exe“ – preuzimaju se sa kompromitovanog veb sajta za e-trgovinu pod nazivom „www.jkmusic.co[.]kr“, od kojih se prvospomenuti koristi za ekstrakciju i pokrenite sadržaj “lsasetup.tmp”, zamagljenog binarnog fajla koji je došao do drugog sajta za e-trgovinu pod nazivom “www.notebooksell[.]kr.”

“Kada je veza uspostavljena, hakeri su bili u mogućnosti da pribave sistemske detalje kao što su sistemski MAC, Windows verzija, i IP adresa”, rekli su istraživači. “Obe web stranice su registrovane u Koreji i koriste samo HTTP protokol.”

Otkrivanje dolazi pošto je APT37 takođe uočeno kako koristi CHM datoteke u phishing e-porukama koje se lažno predstavljaju za sigurnosne e-poruke finansijskih instituta i osiguravajućih kompanija za implementaciju malicioznog softvera za krađu informacija i drugih binarnih datoteka, prema AhnLab Security Emergency Response Center (ASEC).

“Posebno, maliciozni softver koji cilja određene korisnike u Koreji može uključivati sadržaj o temama od interesa za korisnika kako bi ih ohrabrio da izvrše maliciozni softver, tako da bi se korisnici trebali suzdržati od otvaranja e-pošte iz nepoznatih izvora i ne bi trebali izvršavati svoje priloge”, rekao je ASEC.

APT37 je jedna od mnogih grupa koje sponzoriše država Sjeverne Koreje koje su privukle pažnju izvođenjem napada koji su dizajnirani da izvrše finansijsku krađu – uključujući nedavne napade na Alphapo i CoinsPaid – i prikupljaju obavještajne podatke u potrazi za političkim i nacionalnim sigurnosnim ciljevima režima.

Ovo također uključuje ozloglašenu Lazarus Group i njene podgrupe Andariel i BlueNoroff, sa hakerima koji koriste novi backdoor nazvan ScoutEngine i potpuno prepisanu verziju okvira malicioznog softvera pod nazivom MATA (MATAv5) u upadima usmjerenim na odbrambene izvođače u istočnoj Evropi u septembru. 2022. godine.

“Ovaj sofisticirani maliciozni softver, potpuno prepisan od nule, pokazuje naprednu i složenu arhitekturu koja koristi učitavane i ugrađene module i dodatke”, rekao je Kaspersky u svom izvještaju o APT trendovima za Q2 2023. godine.

“Maliciozni softver koristi inter-procesne komunikacione (IPC) kanale interno i koristi raznolik raspon naredbi, omogućavajući mu da uspostavi proxy lance u različitim protokolima, uključujući i unutar žrtvinog okruženja.”

Izvor: The Hacker News