Hakerska grupa Kimsuky povezana sa Sjevernom Korejom pripisana je novom napadu društvenog inženjeringa koji koristi izmišljene Facebook račune za mete putem Messenger i na kraju isporučuje zlonamjerni softver.

“Haker je stvorio Facebook nalog s lažnim identitetom prerušenim u javnog službenika koji radi na polju ljudskih prava u Sjevernoj Koreji”, rekla je južnokorejska kompanija za cyber sigurnost Genians.

Kampanja napada u više faza, koja se predstavlja kao legitimna osoba, osmišljena je da cilja aktiviste u sjevernokorejskom sektoru ljudskih prava i sektoru protiv Sjeverne Koreje.

Pristup je odstupanje od tipične strategije spear-phishinga zasnovane na e-pošti, jer koristi platformu društvenih medija da pristupi ciljevima putem Facebook Messenger i prevari ih da otvore naizgled privatne dokumente koje je napisala osoba.

Dokumenti za mamce, koji se nalaze na OneDrive-u, su dokument Microsoft Common Console koji se maskira kao esej ili sadržaj vezan za trilateralni summit između Japana, Južne Koreje i SAD-a — “My_Essay(prof).msc” ili “NZZ_Interview_Kohei Yamamoto”. msc” — pri čemu je postavljen na platformu VirusTotal 5. aprila 2024. iz Japana.

Ovo otvara mogućnost da kampanja može biti orijentisana na ciljanje određenih ljudi u Japanu i Južnoj Koreji .

Upotreba MSC fajlova za izvođenje napada je znak da Kimsuky koristi neobične tipove dokumenata kako bi prošao ispod radara. U daljnjem pokušaju da se poveća vjerovatnoća uspjeha zaraze, dokument je prerušen u bezazlenu Word datoteku pomoću ikone programera za obradu teksta.

Ako žrtva pokrene MSC datoteku i pristane na otvaranje pomoću Microsoftove upravljačke konzole ( MMC ), prikazuje joj se ekran konzole koji sadrži Word dokument koji, kada se pokrene, aktivira sekvencu napada.

Ovo uključuje pokretanje naredbe za uspostavljanje veze sa serverom koji kontroliše protivnik (“brandwizer.co[.]in”) za prikaz dokumenta koji se nalazi na Google Drive (“Esej o rješavanju korejskih zahtjeva za prisilni rad.docx“), dok dodatne instrukcije se izvršavaju u pozadini za postavljanje postojanosti, kao i za prikupljanje informacija o bateriji i procesu.

Prikupljene informacije se zatim eksfiltriraju na server za komandu i kontrolu (C2), koji je takođe sposoban da prikupi IP adrese, nizove korisničkog agenta i informacije o vremenskoj oznaci iz HTTP zahteva i isporuči relevantne korisne podatke po potrebi.

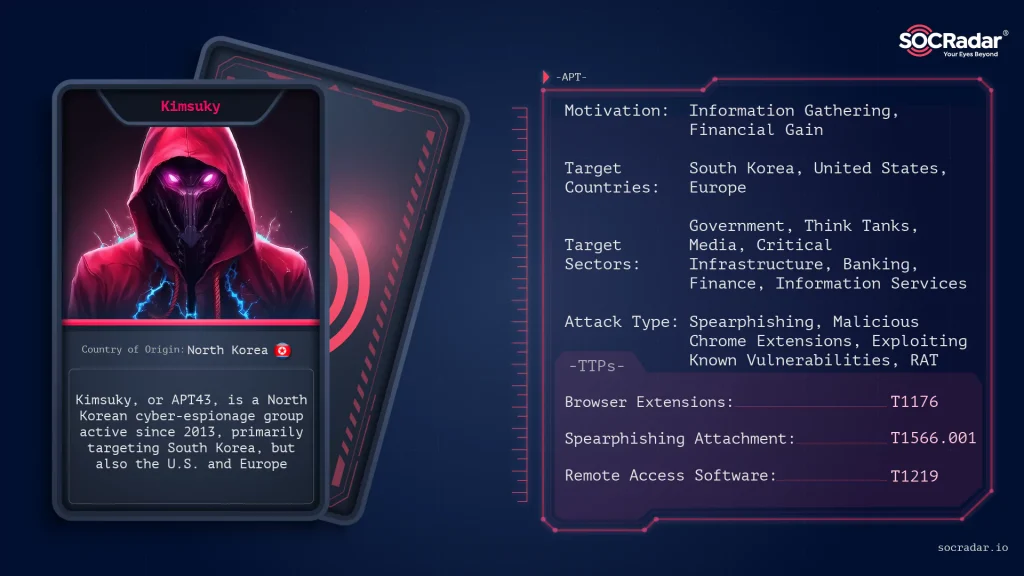

Genians je rekao da se neke od taktika, tehnika i procedura (TTP) usvojenih u kampanji preklapaju s prethodnom Kimsuky aktivnošću širenja zlonamjernog softvera kao što je ReconShark , što je detaljno opisao SentinelOne u maju 2023.

“U prvom kvartalu ove godine, spear phishing napadi bili su najčešći metod APT napada prijavljenih u Južnoj Koreji”, napominje kompanija. “Iako se ne prijavljuje često, događaju se i prikriveni napadi putem društvenih medija.”

“Zbog njihove personalizirane prirode jedan na jedan, one se ne mogu lako otkriti sigurnosnim nadzorom i rijetko se prijavljuju eksterno, čak i ako ih je žrtva svjesna. Stoga je vrlo važno rano otkriti ove personalizirane prijetnje u ranoj fazi.”

Izvor:The Hacker News