Kibernetički kriminalci sve češće iskorištavaju legitimne procese potpisivanja upravljačkih programa (drivera) za Windows kako bi implementirali sofisticirani zlonamjerni softver na razini kernela. Novo istraživanje otkriva zabrinjavajući trend, u kojem je od 2020. godine kompromitovano preko 620 upravljačkih programa.

Sveobuhvatna istraga stručnjaka za kibernetičku sigurnost otkrila je kako akteri prijetnji sustavno zloupotrebljavaju Microsoftov program za kompatibilnost hardvera za Windows (WHCP) i potvrde s proširenom validacijom (EV) kako bi legalizirali zlonamjerne upravljačke programe na razini kernela, čime učinkovito zaobilaze tradicionalne sigurnosne zaštite i postižu neviđenu kontrolu nad sustavom.

Od 2020. godine, istraživači sigurnosti identificirali su preko 620 zlonamjernih upravljačkih programa, 80+ kompromitiranih potvrda i 60+ WHCP računa povezanih s kampanjama aktera prijetnji.

Ovaj razmjer predstavlja značajnu eskalaciju napada na razini kernela, pri čemu je istraga Group-IB-ovih obavještajnih podataka o prijetnjama otkrila da je približno 32% analiziranih zlonamjernih upravljačkih programa funkcioniralo kao učitavači, sposobni preuzeti sekundarne terete s poslužitelja za zapovijedanje i kontrolu.

Zloupotreba je dostigla vrhunac 2022. godine, kada je preko 250 upravljačkih programa i približno 34 potvrde te WHCP računa identificirano kao potencijalno kompromitirano od strane istraživača sigurnosti.

Ovaj porast je praćen naknadnim smanjenjem, vjerojatno zbog pojačanog izvještavanja u industriji i mjera odgovora Microsofta.

Istraživanje je razotkrilo uspješno podzemno tržište za potvrde o potpisivanju koda, pri čemu se EV potvrde prodaju po cijenama od 2.000 do 6.500 dolara na kriminalnim forumima.

Ove potvrde, koje zahtijevaju temeljitu validaciju pravnog statusa tvrtke, dobivaju se putem lažnih poslovnih registracija, a ne tradicionalnom krađom potvrda.

Više dobavljača djeluje putem internetskih tržišta, a neki su sposobni isporučiti potvrde za samo 2-5 dana.

Podzemno tržište preorijentiralo se s primarne prodaje ukradenih potvrda na pružanje svježe izdanih potvrda koristeći lažne identitete tvrtki, što čini otkrivanje značajno težim.

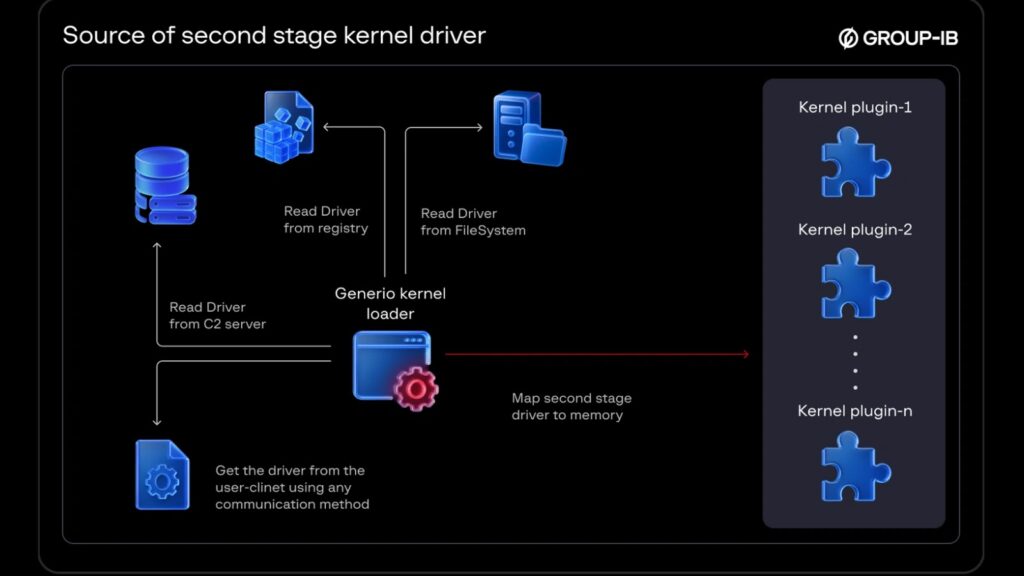

Moderni učitavači kernela predstavljaju novi sloj obmanjivanja u ovim napadima. Ovi upravljački programi prve faze dizajnirani su za učitavanje sekundarnih komponenti, uključujući i nepotpisane upravljačke programe koji koriste reflektirajuće tehnike, kao i službeno instalirane potpisane upravljačke programe.

Značajni primjeri uključuju Blackmoon bankovni trojanac, koji se razvio do korištenja Hugo upravljačkog programa, potpisanog učitavača kernela koji dešifrira i učitava nepotpisane upravljačke programe iz tvrdokornih putanja datoteka.

Obitelj zlonamjernog softvera POORTRY pokazala je ovu evoluciju, prelazeći s jednostavnog deaktivatora EDR-a na potpuno opremljen EDR brisač sposoban za brisanje ključnih datoteka sigurnosnog softvera.

POORTRY, koji koriste skupine za iznudu kao što su BlackCat, Cuba i LockBit, predstavlja rastuću agresivnost napada na razini kernela.

Analiza otkriva značajnu koncentraciju zlonamjernih aktivnosti koja potječe od kineskih aktera prijetnji, pri čemu je većina potvrda i WHCP računa vezana uz kineske tvrtke na temelju analize metapodataka.

Obitelj rootkita FiveSys bila je posebno aktivna, ciljajući kineski gaming sektor, zadržavajući pritom digitalne potpise koje je izdao Microsoft.

Istraživači sigurnosti identificirali su preklapajuću infrastrukturu između naizgled nepovezanih kampanja, što sugerira koordinirane napore više skupina aktera prijetnji koje koriste zajedničke mogućnosti potpisivanja.

Microsoft je implementirao nekoliko mjera obrane, uključujući Microsoftovu bloklistu ranjivih upravljačkih programa, koja je omogućena prema zadanim postavkama na sustavima Windows 11.

Tvrtka je također opozvala brojne potvrde i suspendirala korisničke račune programera korištene u zlonamjernim kampanjama.

Međutim, istraživanje ukazuje na to da su snažniji mehanizmi validacije neophodni, osobito zahtijevajući rigoroznije postupke provjere za izdavanje EV potvrda, uključujući potencijalne provjere fizičke prisutnosti kako bi se osigurala zakonitost.

Pojavljivanje pružatelja usluga potvrda za upravljačke programe iz podzemlja naglašava snalažljivost aktera prijetnji i otkriva ključne ranjivosti u trenutnim procesima potpisivanja upravljačkih programa, ističući hitnu potrebu za poboljšanim sigurnosnim mjerama u ekosustavu digitalnih potvrda.