Hakeri iza ShellBota koriste IP adrese transformisane u heksadecimalnu notaciju kako bi se infiltrirali na loše upravljane Linux SSH servere i implementirali DDoS malver.

“Ukupni tok ostaje isti, ali URL za preuzimanje koji je koristio haker za instaliranje ShellBota promijenio se iz obične IP adrese u heksadecimalnu vrijednost”, navodi AhnLab Security Emergency Response Center (ASEC) u novom izvještaju objavljenom danas.

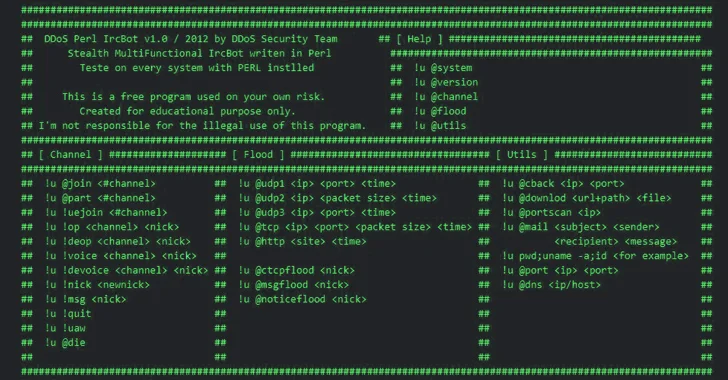

ShellBot, također poznat pod imenom PerlBot, poznat je po tome da provaljuje servere koji imaju slabe SSH kredencijale putem dictionary napada, pri čemu se malver koristi kao kanal za izvođenje DDoS napada i isporuku miner-a kriptovaluta.

Razvijen u Perlu, malver koristi IRC protokol za komunikaciju sa serverom za komandu i kontrolu (C2).

Utvrđeno je da je najnoviji skup uočenih napada koji uključuje ShellBot instalirao malver koristeći heksadecimalne IP adrese – hxxp://0x2763da4e/ što odgovara 39.99.218[.]78 – u onome što se smatra pokušajem izbjegavanja potpisa za detekciju zasnovanu na URL-u.

“Zbog upotrebe curl-a za preuzimanje i njegove sposobnosti da podrži heksadecimalni, baš kao i web pretraživači, ShellBot se može uspješno preuzeti u Linux sistemskom okruženju i izvršiti preko Perl-a”, rekao je ASEC.

Ovakav razvoj je znak da ShellBot nastavlja sa stalnim napadima na Linux sisteme.

S obzirom da se ShellBot može koristiti za instaliranje dodatnog malvera ili pokretanje različitih vrsta napada sa kompromitovanog servera, preporučuje se da se korisnici prebace na jake lozinke i povremeno ih mijenjaju kako bi se oduprli brute-force i dictionary napadima.

Razotkrivanje takođe dolazi kada je ASEC otkrio da napadači koriste nenormalne sertifikate sa neobično dugim nizovima za polja Subject Name i Issuer Name u pokušaju da distribuišu malver za krađu informacija kao što je Lumma Stealer i varijanta RedLine Stealer-a poznata kao RecordBreaker.

“Ove vrste malvera se distribuišu putem zlonamjernih stranica koje su lako dostupne putem pretraživača (SEO trovanje), što predstavlja prijetnju širokom spektru neodređenih korisnika”, rekao je ASEC. “Ove zlonamjerne stranice prvenstveno koriste ključne riječi koje se odnose na ilegalne programe kao što su serijski brojevi, keygeni i krekovi.”

Izvor: The Hacker News