Stručnjaci za kibernetičku sigurnost rasvijetlili su novu grupu za kibernetički kriminal poznatu kao ShadowSyndicate (ranije Infra Storm) koja je možda iskoristila čak sedam različitih porodica ransomware-a tokom prošle godine.

“ShadowSyndicate je haker koji radi s različitim grupama ransomwarea i filijalama ransomware programa”, navode Group-IB i Bridewell u zajedničkom tehničkom izvještaju.

Haker, aktivan od 16. jula 2022. godine, povezan je sa ransomware aktivnostima vezanim za Quantum, Nokoyawa, BlackCat, Royal, Cl0p, Cactus i Play sojeve, dok je također koristio gotove alate za post-eksploataciju kao što su Cobalt Strike i Sliver kao i loaderi kao što su IcedID i Matanbuchus.

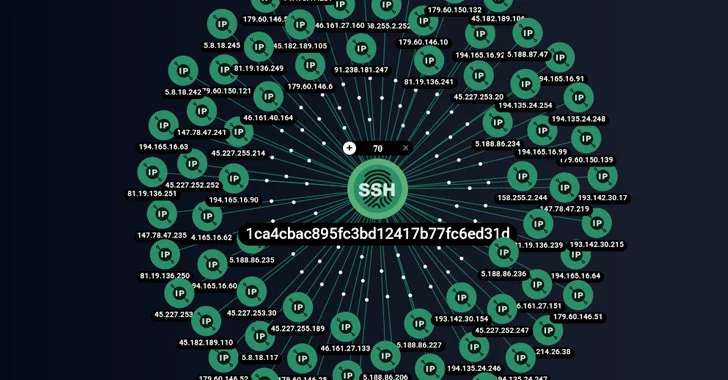

Nalazi su zasnovani na posebnom SSH otisku (1ca4cbac895fc3bd12417b77fc6ed31d) otkrivenom na 85 servera, od kojih su 52 korištena kao komandno-kontrolni (C2) za Cobalt Strike. Među tim serverima je osam različitih Cobalt Strike licencnih ključeva (ili vodenih žigova).

Većina servera (23) nalazi se u Panami, a slijede Kipar (11), Rusija (9), Sejšeli (8), Kostarika (7), Češka (7), Belize (6), Bugarska (3) , Honduras (3) i Holandija (3).

Grupa-IB je saopštila da je takođe pronašla dodatna infrastrukturna preklapanja koja povezuju ShadowSyndicate sa malver operacijama TrickBot, Ryuk/Conti, FIN7 i TrueBot.

“Od 149 IP adresa koje smo povezali sa Cl0p ransomware filijalama, vidjeli smo da je od avgusta 2022. godine 12 IP adresa iz 4 različita klastera promijenilo vlasništvo u ShadowSyndicate, što sugeriše da postoji potencijalna podjela infrastrukture između ovih grupa,” saopštile su kompanije.

Ovo otkriće dolazi nakon što su njemačke službe za provođenje zakona najavile drugi ciljani udar protiv hakera povezanih s ransomware grupom DoppelPaymer, od kojih su neki bili na meti ranije ovog marta, izvršavajući naloge za pretres dvojice osumnjičenih u Njemačkoj i Ukrajini.

Te osobe, 44-godišnji Ukrajinac i 45-godišnji njemački državljanin, navodno su imale ključne odgovornosti unutar mreže i primale nezakonitu zaradu od napada ransomware-a. Njihova imena nisu saopštena.

Razvoj također prati zajednički savjet američkog Federalnog istražnog biroa (FBI) i Agencije za kibernetičku sigurnost i sigurnost infrastrukture (CISA) o hakeru po imenu Snatch (bivši Tim Truniger) koji je ciljao širok spektar sektora kritične infrastrukture od sredine 2021.

“Snatch hakeri koriste nekoliko različitih metoda kako bi dobili pristup i zadržali postojanost na mreži žrtve”, navode agencije, navodeći njihovu dosljednu evoluciju taktika i sposobnost malvera da izbjegne otkrivanje ponovnim pokretanjem Windows sistema u Safe Mode-u.

“Snatch filijale se prvenstveno oslanjaju na iskorištavanje slabosti u Remote Desktop Protocol-u (RDP) za brutalno prisiljavanje i sticanje administratorskih kredencijala za mreže žrtava. U nekim slučajevima, Snatch podružnice su tražile kompromitovane kredencijale od kriminalnih foruma/tržišta.”

Američko ministarstvo domovinske sigurnosti (DHS), u svom najnovijem izvještaju o procjeni prijetnje domovini, navelo je da grupe ransomware-a konstantno razvijaju nove metode kako bi poboljšale svoju sposobnost da finansijski iznude žrtve, čineći 2023. drugom najprofitabilnijom godinom nakon 2021.

“Ove grupe su povećale svoju upotrebu višeslojne iznude, u kojoj šifriraju i eksfiltriraju podatke svojih meta i obično prijete da će javno objaviti ukradene podatke, koristiti DDoS napade ili uznemiravati klijente žrtve kako bi primorali žrtvu da plati”, stoji u izvještaju DHS-a.

Akira je primjer. Ransomware je proširio svoj domet otkako se pojavio kao Windows-bazirana prijetnja u martu 2023. i uključio Linux servere i VMWare ESXi virtuelne mašine, naglašavajući njegovu sposobnost brzog prilagođavanja trendovima. Od sredine septembra, grupa je uspješno pogodila 110 žrtava u SAD-u i Velikoj Britaniji.

Ponavljanje ransomware napada također je praćeno porastom zahtjeva za sajber osiguranje, s ukupnom učestalošću zahtjeva za povećanje od 12% u prvoj polovini godine u SAD-u, a žrtve su prijavile prosječan iznos gubitka od više od 365.000 dolara, što je skok od 61%. od druge polovine 2022.

“Preduzeća sa više od 100 miliona dolara prihoda zabilježila su najveći porast učestalosti, i dok su drugi rasponi prihoda bili stabilniji, također su se suočili sa porastom potraživanja”, rekla je kompanija za sajber osiguranje Koalicija.

Stalni fluktuacije u okruženju prijetnji najbolje oslikavaju BlackCat, Cl0p i LockBit, koji su ostali neke od najplodnijih i najevolutivnijih porodica ransomware-a u posljednjih nekoliko mjeseci, prvenstveno usmjerenih na mala i velika preduzeća koja obuhvataju bankarski, maloprodajni i transportni sektor. Broj aktivnih RaaS i RaaS povezanih grupa porastao je u 2023. za 11,3%, popevši se sa 39 na 45.

U izvještaju eSentire-a prošle sedmice opisana su dva napada LockBit-a u kojima je primjećena grupa za e-kriminal kako koristi alate za daljinsko praćenje i upravljanje (RMM) kompanija žrtava koje su izložene na internetu (ili njihove vlastite) za širenje ransomware-a po IT okruženju ili guranje svojim postojećim klijentima.

Oslanjanje na takve tehnike života od zemlje (LotL) je pokušaj da se izbjegne otkrivanje i zbunjuju napori atribucije spajanjem maliciozne i legitimne upotrebe alata za IT upravljanje, rekla je kanadska kompanija.

U drugom slučaju BlackCat napada koji je Sophos istakao ovog mjeseca, hakeri su viđeni kako šifriraju Microsoft Azure Storage naloge nakon što su dobili pristup Azure portalu neimenovanog klijenta.

“Tokom upada, uočeni su hakeri kako koriste različite RMM alate (AnyDesk, Splashtop i Atera) i koriste Chrome za pristup ciljnom instaliranom LastPass trezoru putem ekstenzije pretraživača, gdje su dobili OTP za pristup ciljnom Sophos Central nalogu, koji korisnici koriste za upravljanje svojim Sophos proizvodima,“ saopštila je kompanija.

“Protivnik je zatim izmijenio sigurnosne politike i onemogućio zaštitu od neovlaštenog pristupa unutar Centrala prije šifriranja korisničkih sistema i udaljenih računa Azure Storage putem izvršne ransomware datoteke s ekstenzijom .zk09cvt.”

Kako okruženje prijetnji i dalje svjedoči o udaljavanju od novih, prolaznih, razvojnih i etabliranih hakera, svježa statistika GuidePoint Security- a i NCC grupe otkrila je >20% pad napada ransomware-a u avgustu 2023. godine, uglavnom vođena činjenicom da se Cl0p-ova eksploatacija aplikacije MOVEit Transfer možda bliži kraju.

Od 26. septembra 2023. godine, broj organizacija za koje se zna da su pogođene hakom MOVEit porastao je na 2.120, dok je broj pogođenih pojedinaca premašio 62 miliona, prema Emsisoftu .

Lockbit, teški ransomware, odgovoran je za 124 od 380 napada u avgustu, što je značajno povećanje iz mjeseca u mjesec u odnosu na 41 žrtvu prethodnog mjeseca. BlackCat, Akira i 8Base zauzeli su drugo, treće i četvrto mjesto sa 39, 36, odnosno 34 napada. Cl0p je, nasuprot tome, objavio podatke o četiri žrtve, manje sa 90 u junu i 170 u julu.

Izvor: The Hacker News