Neidentifikovani haker kompromitovao je aplikaciju koju koristi više entiteta u Pakistanu za isporuku ShadowPad-a, nasljednika PlugX backdoor-a koji se obično povezuje s kineskim hakerskim ekipama.

Ciljevi su uključivali vladin entitet Pakistana, banku javnog sektora i telekomunikacioni provajder, navodi Trend Micro. Zaraze su se dogodile između sredine februara 2022. i septembra 2022. godine.

Kompanija za kibernetičku bezbjednost rekla je da bi incident mogao biti rezultat napada na lanac nabavke, u kojem se legitimni dio softvera koji koriste interesne mete trojanizuje za implementaciju malicioznog softvera sposobnog da prikupi osjetljive informacije iz kompromitovanih sistema.

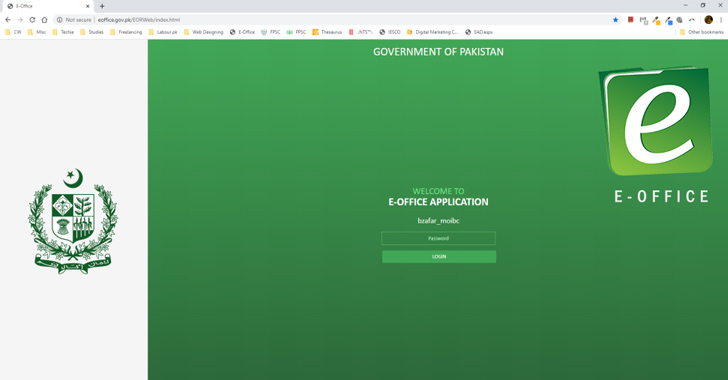

Lanac napada ima oblik malicioznog instalacijskog programa za E-Office, aplikaciju koju je razvio Nacionalni odbor za informacijsku tehnologiju (NITB) Pakistana kako bi pomogao vladinim odjelima da ostanu bez papira.

Trenutno nije jasno kako je E-Office instalater sa pozadinskim pristupom isporučen ciljevima. Međutim, do danas nema dokaza da je okruženje za izgradnju pakistanske vladine agencije u pitanju kompromitovano.

Ovo otvara mogućnost da je haker dobio legitimni instalater i manipulisao ga kako bi uključio maliciozni softver, a zatim je nakon toga namamio žrtve da pokrenu trojanizovanu verziju putem napada društvenog inženjeringa.

“Tri fajla dodana su legitimnom MSI instalateru: Telerik.Windows.Data.Validation.dll, mscoree.dll i mscoree.dll.dat” rekao je istraživač Trend Micro Daniel Lunghi u ažuriranoj analizi objavljenoj danas.

Telerik.Windows.Data.Validation.dll je važeći applaunch.exe fajl potpisan od strane Microsoft-a, koji je ranjiv na lateralno učitavanje DLL-a i koristi se za lateralno učitavanje mscoree.dll koji zauzvrat učitava mscoree.dll.dat, ShadowPad nosivost.

Trend Micro je rekao da su tehnike zamamljivanja koje se koriste za prikrivanje DLL-a i dešifrovanog malvera u završnoj fazi evolucija pristupa koji je prethodno razotkrio Positive Technologies u januaru 2021. godine u vezi s kineskom kampanjom kibernetičke špijunaže koju je preduzela grupa Winnti (aka APT41).

Osim ShadowPad-a, aktivnosti nakon eksploatacije su uključivale korištenje Mimikatz-a za izbacivanje lozinki i kredencijala iz memorije.

Pripisivanje poznatom hakeru je otežano nedostatkom dokaza, iako je kompanija za kibernetičku sigurnost rekla da je otkrila uzorke malicioznog softvera kao što je Deed RAT, koji se pripisuje hakeru Space Pirates (ili Webworm).

“Cijela ova kampanja bila je rezultat vrlo sposobnog hakera koji je uspio da preuzme i modifikuje instalater vladine aplikacije da ugrozi najmanje tri osjetljive mete” rekao je Lunghi.

“Činjenica da haker ima pristup novijoj verziji ShadowPad-a potencijalno ga povezuje s vezom kineskih hakera, iako ne možemo s povjerenjem ukazati na određenu grupu.”

Izvor: The Hacker News