Web pretraživači zasnovani na Chromium-u meta su novog malicioznog softvera pod nazivom Rilide koji se maskira kao naizgled legitimno proširenje za prikupljanje osjetljivih podataka i izvlačenje kriptovalute.

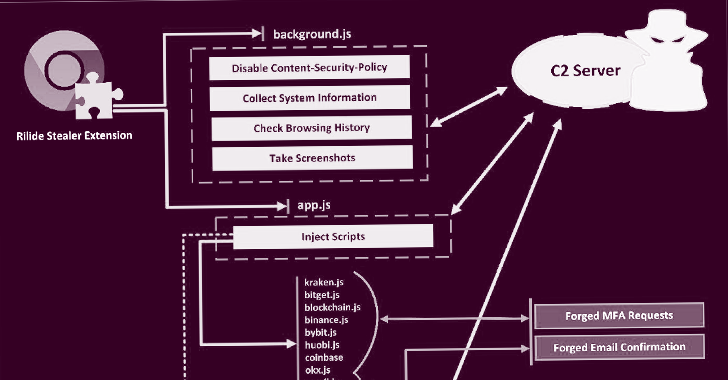

“Rilide maliciozni softver je prikriven kao legitimna ekstenzija za Google Drive i omogućava hakerima da izvedu širok spektar malicioznih aktivnosti, uključujući praćenje, pregledavanje istorije, pravljenje snimaka ekrana i ubrizgavanje malicioznih skripti za povlačenje sredstava sa raznih berzi kriptovaluta“ navodi Trustwave SpiderLabs Research u izveštaju koji je podeljen sa The Hacker News-om.

Štaviše, maliciozni softver za krađu može prikazati krivotvorene dijaloge kako bi prevario korisnike da unesu dvofaktorski kod za autentifikaciju te kako bi povukli digitalnu imovinu.

Trustwave je rekao da je identifikovao dvije različite kampanje koje uključuju Ekipu RAT i Aurora Stealer koje su dovele do instaliranja malicioznog proširenja pretraživača.

Dok se Ekipa RAT distribuiše putem Microsoft Publisher fajlova zarobljenih, lažni Google Ads-a djeluje kao vektor isporuke za Aurora Stealer, tehnika koja je postala sve češća posljednjih mjeseci.

Oba lanca napada olakšavaju izvršavanje učitavača zasnovanog na Rust-u koji, zauzvrat, modifikuje LNK datoteku prečaca pretraživača i koristi prekidač komandne linije “–load-extension” za pokretanje dodatka.

Tačno porijeklo Rilidea nije poznato, ali Trustwave je rekao da je uspio pronaći underground objavu na forumu koju je u martu 2022. godine objavio haker koji je reklamirao prodaju botneta sa sličnim funkcionalnostima.

Dio izvornog koda malicioznog softvera od tada je pronašao put do foruma nakon neriješenog spora oko plaćanja.

Jedna značajna karakteristika implementirana u izvornom kodu koji je procurio je mogućnost zamjene adresa novčanika za kriptovalute u međuspremniku s adresom koju kontroliše haker koji je tvrdo kodiran u uzorku.

Štaviše, adresa za komandu i kontrolu (C2) navedena u Rilide kodu je omogućila da se identifikuju različiti GitHub repozitorijumi koji pripadaju korisniku po imenu gulantin i koja sadrže loadere za ekstenziju.

„Rilide je odličan primjer sve veće sofistikovanosti malicioznih ekstenzija pretraživača i opasnosti koje one predstavljaju“ zaključio je Trustwave.

“Iako bi predstojeća primjena manifesta v3 mogla učiniti izazovnijim za hakere da rade, malo je vjerovatno da će u potpunosti riješiti problem jer će većina funkcionalnosti koje koristi Rilide i dalje biti dostupna.”

Izvor: The Hacker News