Istraživači cyber sigurnosti rasvijetlili su familiju ransomware-a kreiranu uz pomoć vještačke inteligencije (AI) pod nazivom FunkSec koja se pojavila krajem 2024. i koja je do sada uzela više od 85 žrtava.

“Grupa koristi taktiku dvostruke iznude, kombinujući krađu podataka sa šifriranjem kako bi izvršila pritisak na žrtve da plate otkupnine”, navodi Check Point Research u novom izvještaju koji je podijeljen za The Hacker News. “Primjetno, FunkSec je tražio neuobičajeno niske otkupnine, ponekad i do 10.000 dolara, i prodavao ukradene podatke trećim stranama po sniženim cijenama.”

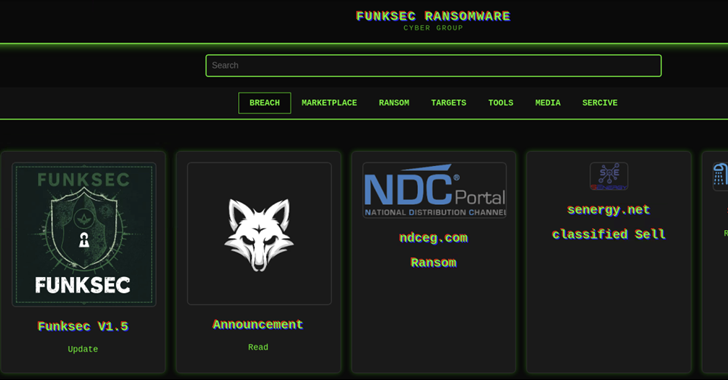

FunkSec je pokrenuo svoju stranicu za curenje podataka (DLS) u decembru 2024. kako bi “centralizirao” svoje ransomware operacije, naglašavajući najave proboja, prilagođeni alat za provođenje distribuiranih napada uskraćivanja usluge (DDoS) i prilagođeni ransomware kao dio ransomware-a kao usluge (RaaS).

Većina žrtava nalazi se u SAD-u, Indiji, Italiji, Brazilu, Izraelu, Španiji i Mongoliji. Check Pointova analiza aktivnosti grupe otkrila je da bi to mogao biti rad hakera početnika koji žele privući slavu recikliranjem informacija koje su procurile iz prethodnih curenja vezanih za haktiviste.

Utvrđeno je da su se neki članovi RaaS grupe bavili haktivističkim aktivnostima, naglašavajući kontinuisano brisanje granica između haktivizma i cyber kriminala, baš kao što hakeri nacionalnih država i organizovani cyberkriminalci sve više pokazuju „neprijatno približavanje taktika, tehnika, pa čak i ciljeva.”

Oni takođe tvrde da ciljaju na Indiju i SAD, pridružujući se pokretu “Slobodna Palestina” i pokušavajući se udružiti sa sada nestalim haktivističkim entitetima poput Ghost Algeria i Cyb3r Fl00d. Neki od istaknutih hakera povezanih sa FunkSecom navedeni su u nastavku –

- Osumnjičeni haker sa sjedištem u Alžiru po imenu Scorpion (aka DesertStorm) koji je promovisao grupu na podzemnim forumima kao što je Breached Forum

- El_farado, koji se pojavio kao glavna figura koja reklamira FunkSec nakon što je DesertStorm zabranio Breached Forum

- XTN, vjerovatno saradnik koji je uključen u još nepoznatu uslugu “sortiranja podataka”

- Blako, kojeg je DesertStorm označio zajedno sa El_faradom

- Bjorka, poznata indonežanska haktivistkinja čiji je pseudonim korišćen za tvrdnje o procurivanju podataka pripisana FunkSec-u na DarkForums, ili ukazujući na labavu povezanost ili njihove pokušaje da se lažno predstavljaju za FunkSec

Mogućnost da se grupa takođe bavi haktivističkim aktivnostima dokazuje prisustvo DDoS alata za napad, kao i onih koji se odnose na upravljanje udaljenom radnom površinom (JQRAXY_HVNC) i generisanje lozinki (funkgenerate).

“Razvoj alata grupe, uključujući enkriptor, vjerovatno je bio potpomognut vještačkom inteligencijom, što je možda doprinijelo njihovoj brzoj iteraciji uprkos očiglednom nedostatku tehničke stručnosti autora”, istakao je Check Point.

Najnovija verzija ransomware-a, nazvana FunkSec V1.5, napisana je u Rust-u, sa artefaktom učitanim na VirusTotal platformu iz Alžira. Ispitivanje starijih verzija malicioznog softvera sugeriše da je haker takođe iz Alžira zahvaljujući referencama kao što su FunkLocker i Ghost Algeria.

Binarni program ransomware-a je konfigurisan da rekurzivno prelazi preko svih direktorija i šifrira ciljane datoteke, ali ne prije podizanja privilegija i preduzimanja koraka za onemogućavanje sigurnosnih kontrola, brisanje rezervnih kopija sjenčanih kopija i prekidanje tvrdo kodirane liste procesa i usluga.

“2024. je bila vrlo uspješna godina za ransomware grupe, dok su paralelno, globalni sukobi takođe podstakli aktivnosti različitih haktivističkih grupa,” rekao je Sergej Shykevich, menadžer grupe za obavještavanje o prijetnjama u Check Point Research-u.

“FunkSec, nova grupa koja se u posljednje vrijeme pojavila kao najaktivnija grupa za ransomware u decembru, briše granice između haktivizma i kibernetičkog kriminala. Vođen i političkim planovima i finansijskim poticajima, FunkSec koristi AI i prenamjenjuje stara curenja podataka kako bi uspostavio novi brend ransomwarea, iako je stvarni uspjeh njihovih aktivnosti i dalje vrlo upitan.”

Razvoj događaja dolazi kada je Forescout detaljno opisao napad Hunters Internationala koji je vjerovatno iskoristio Oracle WebLogic Server kao početnu ulaznu tačku za izbacivanje web shell China Chopper, koja je tada korištena za izvođenje niza aktivnosti nakon eksploatacije koje su na kraju dovele do implementacije ransomware-a.

“Nakon što su dobili pristup, napadači su izvršili izviđanje i bočno kretanje kako bi mapirali mrežu i eskalirali privilegije,” rekao je Forescout. “Napadači su koristili niz uobičajenih administrativnih i “crvenih” timskih alata za bočno kretanje.”

izvor:The Hacker News