Opsežna bezbjednosna revizija QNAP QTS, operativnog sistema za NAS proizvode kompanije, otkrila je petnaest ranjivosti različite ozbiljnosti, a jedanaest je ostalo neispravljeno.

Među njima je CVE-2024-27130, nezakrpljena ranjivost prekoračenja bafera steka u funkciji ‘No_Support_ACL’ ‘share.cgi’, koja bi mogla omogućiti napadaču da izvrši daljinsko izvršavanje koda kada su ispunjeni određeni preduslovi.

Prodavac je odgovorio na izvještaje o ranjivosti dostavljene između 12. decembra 2023. i 23. januara 2024. sa višestrukim kašnjenjima i otklonio je samo četiri od petnaest nedostataka.

Propuste je otkrio WatchTowr Labs , koji je u petak objavio kompletne detalje svojih nalaza i dokaz koncepta (PoC) za CVE-2024-27130.

QTS ranjivosti

Nedostaci koje su otkrili analitičari WatchTowr-a prvenstveno se odnose na izvršavanje koda, prekoračenje bafera, oštećenje memorije, zaobilaženje autentifikacije i XSS probleme, koji utiču na sigurnost uređaja za mrežnu pohranu (NAS) u različitim okruženjima za implementaciju.

WatchTowr navodi ukupno petnaest nedostataka, sažetih na sljedeći način:

- CVE-2023-50361 : Nesigurna upotreba sprintf-a u getQpkgDir pozvana iz userConfig.cgi.

- CVE-2023-50362 : Nesigurno korištenje SQLite funkcija dostupnih preko parametra addPersonalSmtp u userConfig.cgi.

- CVE-2023-50363 : Nedostaje autentifikacija omogućava da se dvofaktorska autentikacija onemogući za proizvoljne korisnike.

- CVE-2023-50364 : Prelivanje hrpe preko dugog imena direktorija kada se lista datoteka pregleda pomoću funkcije get_dirs privWizard.cgi.

- CVE-2024-21902 : Nedostaje autentifikacija omogućava svim korisnicima da pregledaju ili obrišu sistemske evidencije i izvrše dodatne radnje.

- CVE-2024-27127 : Dvostruko besplatno u utilRequest.cgi putem funkcije delete_share.

- CVE-2024-27128 : Prekoračenje steka u funkciji check_email, dostupno preko akcija share_file i send_share_mail utilRequest.cgi.

- CVE-2024-27129 : Nesigurno korištenje strcpy u get_tree funkciji utilRequest.cgi.

- CVE-2024-27130 : Nesigurno korištenje strcpy-a u No_Support_ACL kome pristupa get_file_size funkcija share.cgi.

- CVE-2024-27131 : lažiranje dnevnika putem x-forwarded-for omogućava korisnicima da izazovu snimanje preuzimanja na zahtjev sa proizvoljnih lokacija izvora.

- WT-2023-0050 : Pod produženim embargom zbog neočekivano složenog pitanja.

- WT-2024-0004 : Pohranjeni XSS putem udaljenih syslog poruka.

- WT-2024-0005 : Pohranjeni XSS putem otkrivanja udaljenog uređaja.

- WT-2024-0006 : Nedostatak ograničenja brzine na API-ju za autentifikaciju.

- WT-2024-00XX : Pod embargom od 90 dana prema VDP-u.

Gore navedene greške utiču na QTS, NAS operativni sistem na QNAP uređajima, QuTScloud, verziju QTS-a optimizovanu za VM i QTS hero, specijalizovanu verziju fokusiranu na visoke performanse.

QNAP je adresirao CVE-2023-50361 do CVE-2023-50364 u sigurnosnom ažuriranju objavljenom u aprilu 2024. godine, u verzijama QTS 5.1.6.2722 build 20240402 i novijim, i QuTS hero h5.1.6.2734 build 1.4

Međutim, sve ostale ranjivosti koje je otkrio WatchTowr ostaju neriješene.

PoC za RCE nultog dana

QNAP CVE-2024-27130 ranjivost je uzrokovana nesigurnom upotrebom funkcije ‘strcpy’ u funkciji No_Support_ACL. Ovu funkciju koristi zahtjev get_file_size u skripti share.cgi, koji se koristi prilikom dijeljenja medija sa vanjskim korisnicima.

Napadač može kreirati zlonamjerni zahtjev sa posebno kreiranim parametrom ‘name’, uzrokujući prelijevanje bafera što dovodi do udaljenog izvršavanja koda.

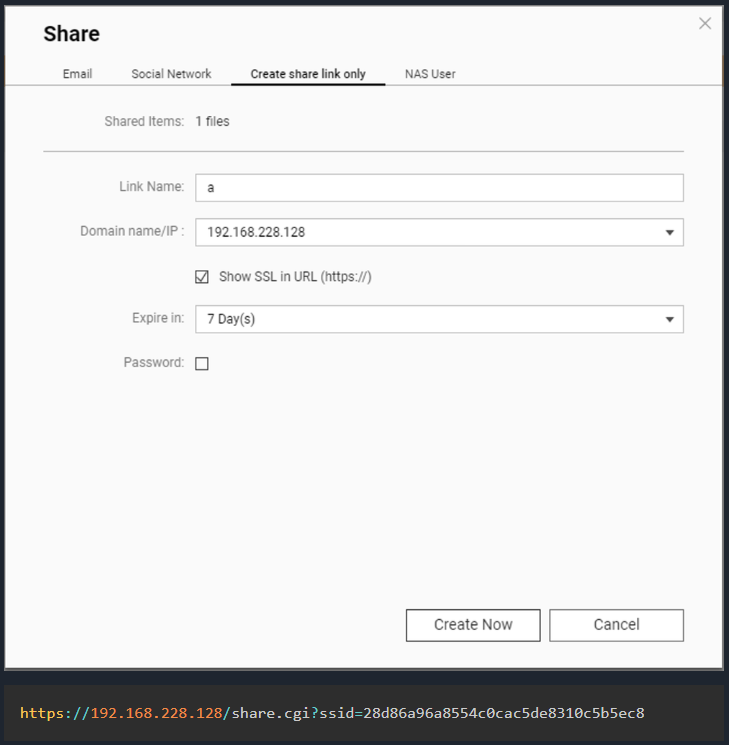

Da bi iskoristio CVE-2024-27130, napadaču je potreban važeći parametar ‘ssid’, koji se generiše kada NAS korisnik dijeli datoteku sa svog QNAP uređaja.

Ovaj parametar je uključen u URL linka ‘share’ kreiranog na uređaju, tako da bi napadač morao koristiti neki društveni inženjering kako bi mu dobio pristup. Međutim, BleepingComputer je otkrio da korisnici ponekad dijele ove veze na mreži, omogućavajući im da budu indeksirani i preuzeti iz jednostavne Google pretrage .

Izvor: WatchTowr

Ukratko, CVE-2024-27130 nije jednostavan za eksploataciju, ali SSID preduslov se može ispuniti za odlučne hakere.

Izvor: BleepingComputer