Procjenjuje se da je više od milion WordPress web stranica zaraženo kampanjom za implementaciju malicioznog softvera pod nazivom Balada Injector od 2017. godine.

Ogromna kampanja, prema GoDaddy’s Sucuri, “koristi sve poznate i nedavno otkrivene ranjivosti tema i dodataka” za probijanje WordPress stranica. Poznato je da se napadi odvijaju u talasima svakih nekoliko sedmica.

“Ova kampanja se lako prepoznaje po tome što preferira zamagljivanje String.fromCharCode, korištenje svježe registrovanih imena domena koji hostuju maliciozne skripte na nasumične poddomene i preusmeravanju na različite sajtove za prevaru” rekao je istraživač bezbjednosti Denis Sinegubko.

Web lokacije uključuju lažnu tehničku podršku, lažne dobitke na lutriji i lažne CAPTCHA stranice koje pozivaju korisnike da uključe obavještenja na ‘Molimo dozvolite da potvrdimo da niste robot’, čime se hakerima omogućava da šalju neželjene oglase.

Izvještaj se temelji na nedavnim nalazima Doctor Web-a, koji detaljno opisuje porodicu Linux malicioznog softvera koji iskorištava nedostatke u više od 12 dodataka i tema kako bi ugrozio ranjive WordPress stranice.

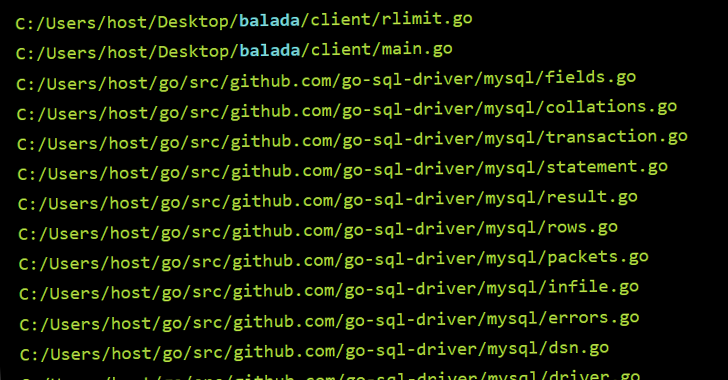

U prelaznim godinama, Balada Injector se oslanjao na preko 100 domena i mnoštvo metoda kako bi iskoristio poznate sigurnosne propuste (npr. HTML injekcija i URL web stranice), pri čemu su napadači prvenstveno pokušavali dobiti kredencijale baze podataka u wp-config. php fajl.

Dodatno, napadi su dizajnirani da čitaju ili preuzimaju proizvoljne fajlove sa sajta, uključujući rezervne kopije, dumpove baze podataka, evidencije i fajlove grešaka, kao i traženje alata kao što su administrator i phpmyadmin koje su administratori sajta mogli da ostave po završetku zadataka održavanja.

Maliciozni softver na kraju omogućava stvaranje lažnih korisnika WordPress administratora, prikuplja podatke pohranjene u osnovnim hostovima i ostavlja backdoor za uporan pristup.

Balada Injector dalje vrši široka pretraživanja iz direktorija najvišeg nivoa koji su povezani sa datotečnim sistemom kompromitovane web stranice kako bi locirao direktorijume za pisanje koji pripadaju drugim stranicama.

„Ove stranice najčešće pripadaju webmaster-u kompromitovane stranice i svi dijele isti nalog servera i iste dozvole za fajlove“ rekao je Sinegubko. “Na ovaj način, kompromitovanje samo jedne stranice potencijalno može omogućiti pristup nekoliko drugih lokacija ‘besplatno’.”

Ako se ispostavi da su ovi putevi napada nedostupni, administratorska lozinka se grubo forsira pomoću skupa od 74 unaprijed definisanih kredencijala. Korisnicima WordPress-a se stoga preporučuje da ažuriraju softver svoje web stranice, uklanjaju nekorištene dodatke i teme i koriste jake lozinke administratora WordPress-a.

Nalazi dolaze nekoliko nedelja nakon što je Palo Alto Networks Unit 42 otkrio sličnu malicioznu kampanju ubrizgavanja JavaScript-a koja preusmjerava posetioce sajta na reklamne i prevarantske stranice. Više od 51.000 web stranica je pogođeno od 2022. godine.

Aktivnost, koja takođe koristi String.fromCharCode kao tehniku zamagljivanja, dovodi žrtve do stranica zarobljenih u mine koje ih prevare da omoguće push notifikacije tako što se maskiraju u lažnu CAPTCHA provjeru kako bi dostavile obmanjujući sadržaj.

“Ubrizgani maliciozni JS kod uključen je na početnu stranicu više od polovine otkrivenih web stranica” rekli su istraživači Unit 42. “Jedna uobičajena taktika koju koriste operateri kampanje bila je ubrizgavanje malicioznog JS koda u često korištene JS nazive datoteka (npr. jQuery) koji će vjerovatno biti uključeni na početne stranice ugroženih web stranica.”

“Ovo potencijalno pomaže napadačima da ciljaju legitimne korisnike web stranice, jer je vjerovatnije da će posjetiti početnu stranicu web stranice.”

Izvor: The Hacker News