Ogromna kampanja zarazila je preko 4.500 WordPress web stranica kao dio dugotrajne operacije za koju se vjeruje da je aktivna najmanje od 2017. godine.

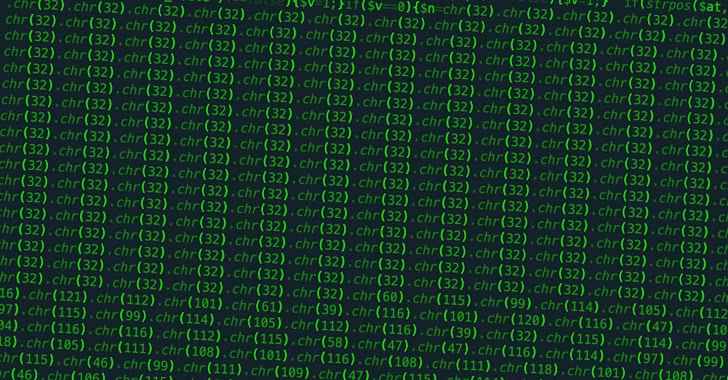

Prema Sucuri-u u vlasništvu GoDaddy-a, zaraze uključuju ubrizgavanje zamagljenog JavaScript-a koji se nalazi na malicioznom domenu pod nazivom “track[.]violetlovelines[.]com” koji je dizajniran da preusmeri posetioce na neželjene sajtove.

Navodi se da je posljednja operacija u toku od 26. decembra 2022. godine, prema podacima urlscan.io. Prethodni talas viđen početkom decembra 2022. godine pogodio je više od 3.600 lokacija, dok je drugi niz napada zabeležen u septembru 2022. godine zarobio više od 7.000 lokacija.

Lažni kod je umetnut u WordPress index.php fajl, pri čemu je Sucuri napomenuo da je uklonio takve promjene iz više od 33.000 fajlova na kompromitovanim stranicama u proteklih 60 dana.

“Posljednjih mjeseci, ova maliciozna kampanja postepeno se prebacila sa ozloglašenih lažnih CAPTCHA push notification stranica za prevaru na crne ‘reklamne mreže’ koje se naizmenično preusmjeravaju na legitimne, nedorečene i čisto maliciozne web stranice,” rekao je istraživač Sucuri-a Denis Sinegubko.

Dakle, kada nesuđeni korisnici stignu na jednu od hakovanih WordPress stranica, lanac preusmjeravanja se pokreće pomoću sistema za usmjeravanje saobraćaja, dovodeći žrtve na stranice koje poslužuju oglase o proizvodima koji ironično blokiraju neželjene reklame.

Što je još više zabrinjavajuće, web stranica za jedan takav blokator oglasa pod nazivom Crystal Blocker je dizajnirana da prikazuje obmanjujuća upozorenja o ažuriranju pretraživača kako bi navela korisnike da instaliraju njegovo proširenje ovisno o korištenom web pregledniku.

Ekstenzija pretraživača koristi skoro 110.000 korisnika koji obuhvataju Google Chrome (60.000+), Microsoft Edge (40.000+) i Mozilla Firefox (8.635).

“I dok ekstenzije zaista imaju funkciju blokiranja oglasa, nema garancije da su bezbedne za upotrebu, i mogu sadržati neotkrivene funkcije u trenutnoj verziji ili u budućim ažuriranjima”, objasnio je Sinegubko.

Neka od preusmjeravanja također spadaju u potpuno zlobnu kategoriju, u kojoj zaražene web stranice djeluju kao kanal za pokretanje preuzimanja.

Ovo također uključuje preuzimanje od Discord CDN-a malicioznog softvera za krađu informacija poznatog kao Raccoon Stealer, koji je sposoban pljačkati osjetljive podatke kao što su lozinke, kolačići, podaci za automatsko popunjavanje iz pretraživača i kripto novčanici.

Nalazi dolaze kada akteri prijetnji postavljaju web stranice koje su slične za razne legitimne softvere za distribuciju kradljivaca i trojanaca putem malicioznih oglasa u rezultatima Google pretraživanja.

Google je od tada uskočio u blokiranje jedne od lažnih domena uključenih u šemu preusmjeravanja, klasifikujući je kao nesigurnu stranicu koja instalira “neželjeni ili maliciozni softver na računare posjetioca”.

Kako bi ublažili takve prijetnje, vlasnicima WordPress stranica savjetuje se da promjene lozinke i ažuriraju instalirane teme i dodatke, kao i da uklone one koje njihovi programeri ne koriste.

Izvor: The Hacker News