Nova tehnika krađe identiteta koja se zove “arhiver datoteka u pretraživaču” može se iskoristiti za “emulaciju” softvera za arhiviranje datoteka u web pretraživaču kada žrtva posjeti .ZIP domen.

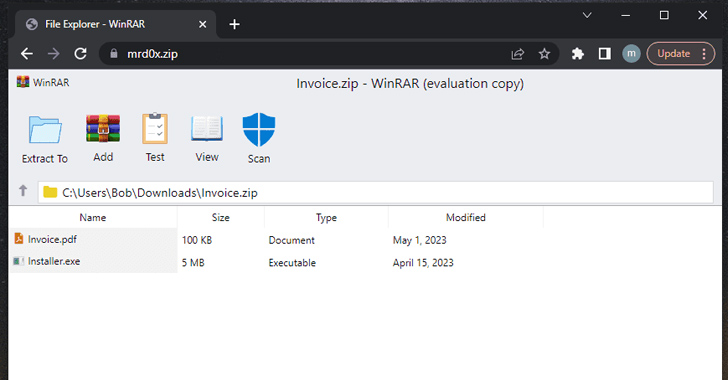

“Sa ovim phishing napadom, simulirate softver za arhiviranje datoteka, npr. WinRAR, u pretraživaču i koristite .zip domen da bi izgledao legitimnije” otkrio je istraživač sigurnosti mr.d0x prošle sedmice.

Hakeri, ukratko, bi mogli kreirati phishing odredišnu stranicu realističnog izgleda koristeći HTML i CSS koja oponaša legitiman softver za arhiviranje datoteka i hostovati je na .zip domeni, čime bi se podržale kampanje društvenog inženjeringa.

U potencijalnom scenariju napada, haker bi mogao pribjeći takvom triku kako bi preusmjerio korisnike na stranicu za prikupljanje kredencijala kada se klikne na datoteku “sadržanu” u lažnoj ZIP arhivi.

„Još jedan zanimljiv slučaj upotrebe je lista neizvršne datoteke i kada korisnik klikne da započne preuzimanje, preuzima izvršnu datoteku“ napomenuo je mr.d0x. “Recimo da imate datoteku ‘invoice.pdf’. Kada korisnik klikne na ovu datoteku, on će pokrenuti preuzimanje .exe ili bilo koje druge datoteke.”

Povrh toga, traka za pretragu u Windows File Explorer-u može se pojaviti kao prikriveni kanal gde se traženjem nepostojeće .ZIP datoteke otvara direktno u web pretraživaču ako ime datoteke odgovara legitimnom .zip domenu.

“Ovo je savršeno za ovaj scenario jer bi korisnik očekivao da vidi ZIP datoteku” rekao je istraživač. “Kada korisnik ovo izvrši, automatski će pokrenuti .zip domen koji ima predložak arhive datoteka, što se čini prilično legitimnim.”

Razvoj dolazi kada je Google uveo osam novih domena najvišeg nivoa (TLD), uključujući “.zip” i “.mov”, koji su izazvali zabrinutost da bi mogao izazvati krađu identiteta i druge vrste online prevara.

To je zato što su .ZIP i .MOV oba legitimna imena ekstenzija datoteka, što potencijalno zbunjuje nesuđene korisnike da posjete malicioznu web stranicu umjesto da otvore datoteku i nasamare ih da slučajno preuzmu maliciozni softver.

“ZIP datoteke se često koriste kao dio početne faze lanca napada, obično se preuzimaju nakon što korisnik pristupi malicioznom URL-u ili otvori prilog email-a” rekao je Trend Micro.

“Pored toga što se ZIP arhive koriste kao payload, vrlo je vjerovatno da će hakeri koristiti URL-ove povezane sa ZIP-om za preuzimanje malicioznog softvera uz uvođenje .zip TLD-a.”

Iako su reakcije izrazito pomiješane u pogledu rizika koji predstavlja rezultat zabune između imena domena i naziva datoteka, očekuje se da će hakeri opremiti još jedan vektor za phishing.

Ovo otkriće dolazi i nakon što je kompanija za kibernetičku bezbjednost Group-IB saopštila da je otkrila porast od 25% u korištenju kompleta za krađu identiteta u 2022. godini, identifikujući 3.677 jedinstvenih kompleta, u poređenju sa prethodnom godinom.

Posebno je zanimljiv porast trenda korištenja Telegram-a za prikupljanje ukradenih podataka, koji se skoro udvostručio sa 5,6% u 2021. na 9,4% u 2022. godini.

To nije sve. Phishing napadi takođe postaju sofistikovaniji, pri čemu se kibernetički kriminalci sve više fokusiraju na pakovanje kompleta sa mogućnostima izbjegavanja otkrivanja, kao što su korištenje antibota i dinamičkih direktorija.

„Operatori za krađu identiteta kreiraju nasumične fascikle na web lokaciji kojima može pristupiti samo primalac personalizovanog phishing URL-a i ne može im se pristupiti bez početne veze“ saopštila je kompanija sa sjedištem u Singapuru.

“Ova tehnika omogućava hakerima da izbjegnu otkrivanje i stavljanje na crnu listu jer se sadržaj phishing-a neće otkriti.”

Prema novom izvještaju Perception Point-a, broj naprednih phishing napada koje su pokušali hakeri u 2022. godini porastao je za 356%. Ukupan broj napada porastao je za 87% tokom godine.

Ova kontinuirana evolucija phishing šema je ilustrovana novim talasom napada koji su primjećeni da koriste kompromitovane Microsoft 365 naloge i šifrovane email poruke sa ograničenom dozvolom (.rpmsg) za prikupljanje kredencijala korisnika.

“Korišćenje šifrovanih .rpmsg poruka znači da je phishing sadržaj poruke, uključujući URL veze, skriven od pristupnika za skeniranje email-a” objasnili su istraživači Trustwave-a Phil Hay i Rodel Mendrez.

Još jedan slučaj koji je istakao Proofpoint podrazumijeva moguću zloupotrebu legitimnih funkcija u Microsoft timovima kako bi se olakšala isporuka krađe identiteta i malicioznog softvera, uključujući korištenje poziva na sastanke nakon kompromisa zamjenom zadanih URL-ova malicioznim vezama putem API poziva.

„Drugačiji pristup koji napadači mogu koristiti, dajući pristup korisničkom Teams tokenu, je korištenje Teams API-a ili korisničkog interfejsa za naoružanje postojećih veza u poslanim porukama“ napomenula je kompanija za bezbjednost.

“Ovo bi se moglo postići jednostavnom zamjenom benignih veza linkovima koji upućuju na maliciozne web stranice ili resurse.”

Izvor: The Hacker News