Istraživači kibernetičke bezbjednosti otkrili su novi crv za ciljanje Cloud-a, peer-to-peer (P2P) crv pod nazivom P2PInfect koji cilja ranjive Redis instance radi naknadne eksploatacije.

“P2PInfect iskorištava Redis servere koji rade na Linux i Windows operativnim sistemima, čineći ga skalabilnijim i moćnijim od drugih crva” rekli su istraživači Palo Alto Networks Unit 42 William Gamazo i Nathaniel Quist. “Ovaj crv je takođe napisan na Rust-u, programskom jeziku koji je vrlo skalabilan i prilagođen Cloud-u.”

Procjenjuje se da bi čak 934 jedinstvena Redis sistema mogla biti ranjiva na pretnje. Prva poznata instanca P2PInfecta otkrivena je 11. jula 2023. godine.

Značajna karakteristika crva je njegova sposobnost da inficira ranjive Redis instance iskorištavanjem kritične Lua sandbox ranjivosti, CVE-2022-0543 (CVSS rezultat: 10,0), koja je prethodno bila iskorištavana za isporuku više porodica malicioznog softvera, kao što su Muhstik i Head Redigo prošle godine.

Početni pristup koji je omogućen uspješnom eksploatacijom se zatim koristi za isporuku payload-a koje uspostavlja ravnopravnu (P2P) komunikaciju na veću P2P mrežu i dohvata dodatne maliciozne binarne datoteke, uključujući softver za skeniranje za propagiranje malicioznog softvera na druge izložene Redis i SSH hostove.

“Zaražena instanca se zatim pridružuje P2P mreži kako bi omogućila pristup drugim korisnim podacima budućim kompromitovanim Redis instancama” rekli su istraživači.

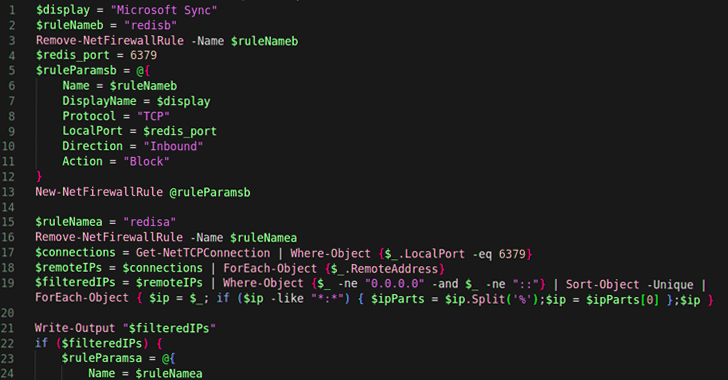

Maliciozni softver takođe koristi PowerShell skriptu za uspostavljanje i održavanje komunikacije između kompromitovanog hosta i P2P mreže, nudeći hakerima uporan pristup. Štaviše, Windows aroma P2PInfect-a uključuje komponentu Monitor za samostalno ažuriranje i pokretanje nove verzije.

Nije odmah poznato koji je krajnji cilj kampanje, s tim da Unit 42 napominje da nema definitivnih dokaza o cryptojacking-u uprkos prisutnosti riječi “rudar” u izvornom kodu alata.

Aktivnost nije pripisana nijednoj poznatoj grupi hakera ozloglašenih po upečatljivim okruženjima u Cloud-u kao što su Adept Libra (aka TeamTNT), Aged Libra (aka Rocke), Automated Libra (aka PURPLEURCHIN), Money Libra (aka Kinsing), Returned Libra (aka 8220 Gang) ili Watch Daog Vaga (aka Watch Thief Libra).

Razvoj dolazi kada se pogrešno konfigurisana i ranjiva sredstva u Cloud-u otkrivaju u roku od nekoliko minuta od strane hakera koji neprestano skeniraju internet kako bi pokrenuli sofistikovane napade.

“Čini se da je crv P2PInfect dobro dizajniran s nekoliko modernih razvojnih izbora” rekli su istraživači. „Dizajn i izgradnja P2P mreže za izvođenje automatskog širenja malicioznog softvera nije nešto što se uobičajeno viđa u okviru ciljanja Cloud-a ili cryptojacking krajolika pretnji.”

Izvor: The Hacker News