Otkrivena je nova kampanja malvera koja koristi taktike socijalnog inženjeringa za isporuku open-source rootkita nazvanog r77.

Aktivnost, koju je kompanija Securonix označila kao OBSCURE#BAT, omogućava napadačima da uspostave postojanost i izbjegnu detekciju na kompromitovanim sistemima. Trenutno nije poznato ko stoji iza ove kampanje.

Rootkit ima sposobnost da prikrije ili maskira bilo koju datoteku, ključ registra ili zadatak koji počinje određenim prefiksom, navode istraživači bezbjednosti Den Iuzvyk i Tim Peck u izvještaju koji je podijeljen sa The Hacker News. “Napada korisnike predstavljajući se kao legitimni softver za preuzimanje ili putem lažnih CAPTCHA stranica u sklopu socijalnog inženjeringa.”

Ciljanje korisnika i metode napada

Kampanja je prvenstveno usmjerena na korisnike koji govore engleski jezik, posebno u Sjedinjenim Američkim Državama, Kanadi, Njemačkoj i Ujedinjenom Kraljevstvu.

Naziv OBSCURE#BAT dolazi od činjenice da napad počinje zamagljenim Windows batch skriptom koji zatim izvršava PowerShell komande kako bi pokrenuo višestepeni proces koji na kraju dovodi do instalacije rootkita.

Identifikovana su najmanje dva različita puta početnog pristupa za navođenje korisnika na pokretanje zlonamjernih batch skripti:

- ClickFix strategija: Korisnici se preusmjeravaju na lažnu Cloudflare CAPTCHA verifikacionu stranicu.

- Lažno oglašavanje alata: Malver se predstavlja kao legitimni alati poput Tor Browsera, VoIP softvera ili aplikacija za razmjenu poruka.

Iako nije jasno kako se korisnici navode na preuzimanje malicioynog softvera, sumnja se da se koriste metode poput malvertisinga ili SEO trovanja.

Tehnike postojanosti i izbjegavanja detekcije

Bez obzira na korištenu metodu, prvi korak napada je arhiva koja sadrži batch skriptu, koja zatim pokreće PowerShell komande za preuzimanje dodatnih skripti, izmjenu Windows registra i postavljanje zakazanih zadataka za postojanost.

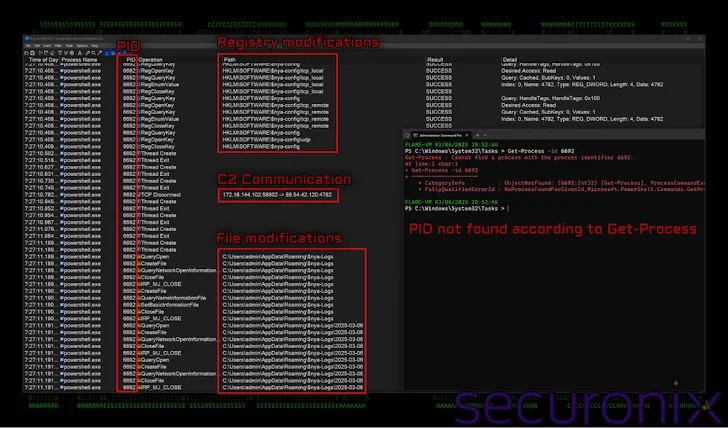

“Malver čuva zamagljene skripte u Windows registru i osigurava njihovo izvršenje putem zakazanih zadataka, omogućavajući im da se tiho pokreću u pozadini”, navode istraživači. “Takođe, modifikuje ključeve registra kako bi registrovao lažni drajver (ACPIx86.sys), dodatno se ukorjenjujući u sistem.”

Tokom napada se isporučuje .NET payload koji koristi niz tehnika za izbjegavanje detekcije, uključujući:

- Zamagljivanje kontrolnog toka.

- Enkripciju stringova.

- Upotrebu imena funkcija sa mješavinom arapskih, kineskih i specijalnih znakova.

Dodatni payload, učitan putem PowerShell-a, koristi AMSI patching za zaobilaženje antivirusnih detekcija.

Rootkit i manipulacija procesima

.NET payload na kraju postavlja rootkit u *C:\Windows\System32\Drivers* pod nazivom ACPIx86.sys, koji se zatim pokreće kao servis. Takođe se instalira rootkit u korisničkom režimu pod nazivom r77, koji osigurava postojanost na hostu i skriva datoteke, procese i ključeve registra koji odgovaraju obrascu ($nya-).

Malver povremeno prati aktivnost međuspremnika (clipboard) i historiju komandi, čuvajući ih u skrivenim datotekama za potencijalnu eksfiltraciju.

“OBSCURE#BAT predstavlja visoko sofisticiran lanac napada, koristeći zamagljivanje, tehnike prikrivanja i API hooking kako bi se zadržao na kompromitovanim sistemima i izbjegao detekciju”, navode istraživači.

Od inicijalnog pokretanja zamagljene batch skripte (install.bat) do kreiranja zakazanih zadataka i skripti pohranjenih u registru, malver osigurava postojanost čak i nakon ponovnog pokretanja sistema. Ubrizgavanjem u kritične sistemske procese poput winlogon.exe, manipuliše ponašanjem procesa radi dodatnog otežavanja detekcije.

Nove prijetnje sa lažnim Microsoft Copilot kampanjama

Ovi nalazi dolaze nakon što je Cofense otkrio kampanju lažnog Microsoft Copilot-a, koja koristi phishing e-mailove za preusmjeravanje korisnika na lažnu odredišnu stranicu namijenjenu krađi korisničkih vjerodajnica i 2FA kodova.

Izvor:The Hacker News