Fortra je riješila kritičnu ranjivost daljinskog izvršavanja koda koja je uticala na njen FileCatalyst proizvod za prijenos datoteka.

Fortra je objavila ispravke za rješavanje kritične ranjivosti, praćene kao CVE-2024-25153 (CVSS rezultat 9.8) koje utiču na njegovo FileCatalyst rješenje za prijenos datoteka.

Udaljeni napadač bez autentifikacije može iskoristiti njihovu ranjivost za izvršavanje proizvoljnog koda na pogođenim serverima.

“Directory traversal unutar ‘ftpservleta’ Web portala FileCatalyst Workflow omogućava otpremanje datoteka izvan predviđenog direktorija ‘uploadtemp’ sa posebno kreiranim POST zahtjevom.” piše u savjetu. “U situacijama kada je datoteka uspješno učitana u DocumentRoot web portala, posebno izrađene JSP datoteke mogu se koristiti za izvršavanje koda, uključujući web shell-ove.”

Prema savjetu, ranjivost je u augustu 2023. prijavio Tom Wedgbury iz LRQA Nettitude, prije nego što se Fortra pridružila programu CNA i kompanija ju je otklonila u augustu 2023.

„Sada izdajemo CVE na zahtjev pojedinca koji je prvobitno prijavio ranjivost“, nastavlja se u savjetovanju.

Ranjivost je otklonjena izdavanjem FileCatalyst Workflow verzije 5.1.6 Build 114.

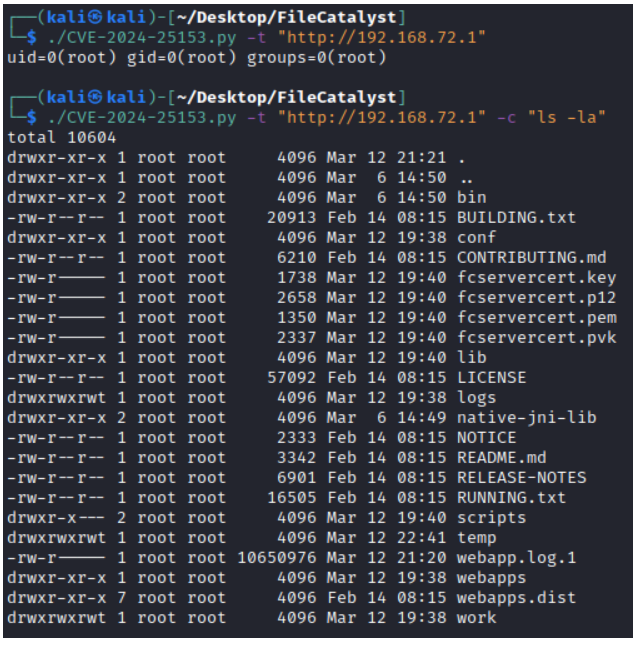

Istraživači iz Nettitude-a objavili su na GitHub -u potpuni dokaz o konceptu eksploatacije za ovu ranjivost. PoC eksploatacija pokazuje kako da otpremite web shell na ranjive instance za izvršavanje naredbi operativnog sistema.

Eksploatacija će:

- Automatski otkriti da li je anonimna prijava omogućena.

- Pribaviti važeći token sesije.

- Učitati komandi shell s pseudo-nasumično generisanim imenom datoteke.

- Izvršiti naredbu OS-a.

S obzirom da su prethodno otkriveni nedostaci u Fortra GoAnywhere upravljanom prijenosu datoteka (MFT) koji su prošle godine bili pod velikom eksploatacijom od strane hakera kao što je Cl0p, preporučuje se da korisnici primjene neophodna ažuriranja kako bi ublažili potencijalne prijetnje.

Izvor: SecurityAffairs