Sofisticirana tehnika napada koja koristi Windows Defender Application Control (WDAC) da onemogući senzore za detekciju krajnje tačke i odgovor (EDR) na Windows mašinama.

WDAC, tehnologija predstavljena sa Windows 10 i Windows Serverom 2016, dizajnirana je da organizacijama pruži preciznu kontrolu nad izvršnim kodom na njihovim Windows uređajima.

Međutim, stručnjaci za sigurnost su otkrili da hakeri mogu iskoristiti ovu funkciju u svoju korist, potencijalno ostavljajući cijele mreže ranjivim na napad.

Tehnika, koja spada u kategoriju „Oštećenje odbrane” okvira MITER ATT&CK (T1562), omogućava napadačima sa administrativnim privilegijama da kreiraju i implementiraju posebno dizajnirane WDAC politike.

Ove politike mogu efikasno blokirati učitavanje EDR senzora tokom pokretanja sistema, čineći ih neoperativnim i omogućavajući protivnicima da rade bez ograničenja ovih kritičnih sigurnosnih rješenja.

Napad se može izvršiti na različite načine, od ciljanja pojedinačnih mašina do narušavanja čitavih domena. U najtežim scenarijima, napadač sa administratorskim privilegijama domene mogao bi distribuisati maliciozne WDAC politike u cijeloj organizaciji, sistematski onemogućujući EDR senzore na svim krajnjim tačkama.

Kako funkcioniše napad

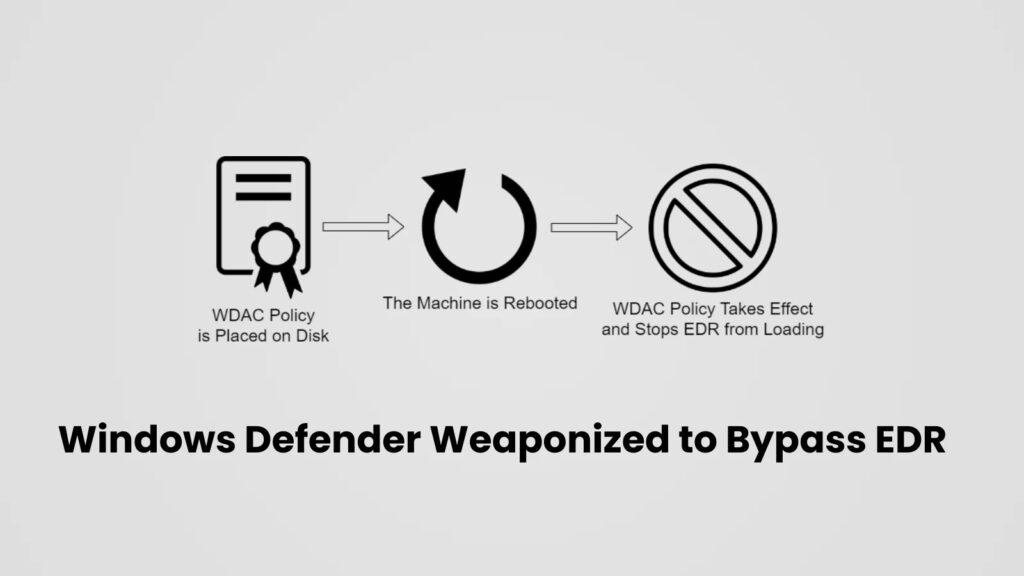

Napad uključuje tri osnovne faze:

- Postavljanje politike : Napadač kreira prilagođenu WDAC politiku koja dozvoljava svojim vlastitim alatima da se izvršavaju dok blokiraju sigurnosna rješenja. Ova politika se zatim postavlja u

C:\Windows\System32\CodeIntegrity\direktorij na ciljnom stroju. - Zahtjev za ponovno pokretanje : Budući da se WDAC politike primjenjuju samo nakon ponovnog pokretanja, napadač ponovo pokreće krajnju tačku kako bi nametnuo novu politiku.

- Onemogućavanje EDR-a : Nakon ponovnog pokretanja, maliciozna politika stupa na snagu, sprečavajući pokretanje EDR senzora i ostavljajući sistem ranjivim na dalje narušavanje.

Alat za provjeru koncepta pod nazivom “Krueger” se već pojavio , dizajniran posebno za ovaj vektor napada. Kreiran od strane istraživača sigurnosti Logana Goinsa, Krueger se može pokrenuti u memoriji kao dio aktivnosti nakon eksploatacije, što ga čini moćnim oružjem u arsenalu napadača.

Iako je otkrivanje ovog napada izazovno zbog njegove upotrebe legitimnih Windows funkcija, stručnjaci preporučuju nekoliko strategija za ublažavanje.

To uključuje primjenu WDAC politika kroz grupne politike, ograničavanje dozvola na fascikle integriteta koda i SMB dijeljenja, te pridržavanje principa najmanje privilegija u mrežnoj administraciji.

Strategije ublažavanja

Organizacije mogu smanjiti svoju izloženost ovoj prijetnji:

- Sprovođenje WDAC politika putem GPO-a : Uvedite centralne WDAC politike koje poništavaju lokalne promjene, osiguravajući da maliciozne politike ne mogu stupiti na snagu.

- Primjena principa najmanje privilegija : Ograničite dozvole za izmjenu WDAC politika, pristup SMB dijeljenjima ili pisanje u osjetljive mape.

- Implementacija sigurnih administrativnih praksi : Onemogućite ili osigurajte naloge lokalnog administratora koristeći alate kao što je Microsoft-ovo rješenje za lozinku lokalnog administratora (LAPS).

“Organizacije moraju biti svjesne ove prijetnje i poduzeti proaktivne mjere”, upozorio je Mark Johnson, CISO kompanije Fortune 500. „Implementacija jakih kontrola pristupa i redovna revizija WDAC politika sada su važniji nego ikad.”

Izvor: CyberSecurityNews