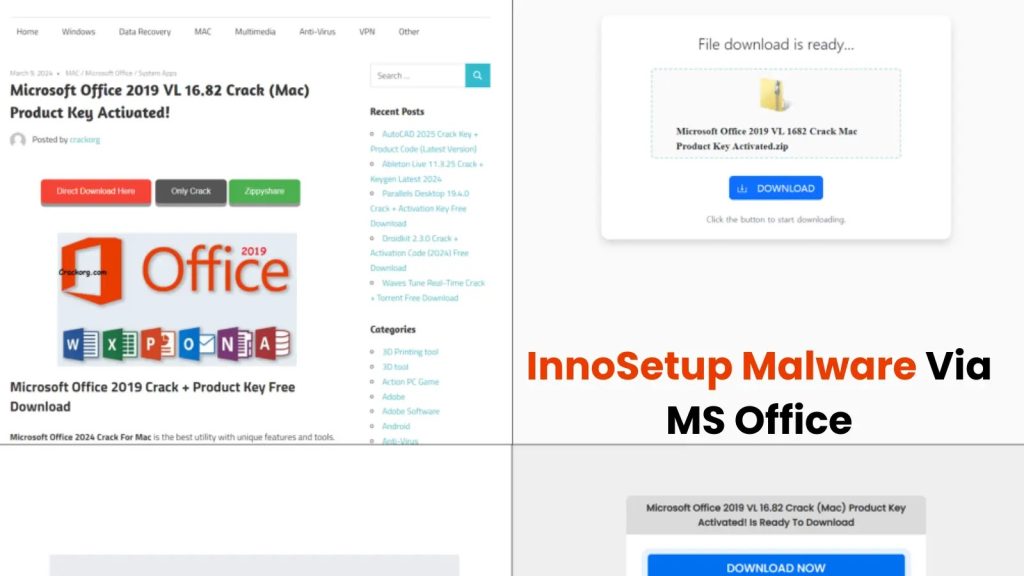

Nova vrsta malicioznog softvera prerušena u krekove i komercijalne alate koristi taktiku generisanja upravo na vrijeme, a na zahtjev za preuzimanje, za korisnika se kreira jedinstvena varijanta malicioznog softvera sa istim funkcionalnostima, što omogućava malicioznom softveru da izbjegne otkrivanje na osnovu prethodnog -kompilirani heš.

Maliciozni softver koristi korisnički interface instalatera da odloži maliciozne radnje dok se ne kliknu određena stvari tokom instalacije, a zatim preuzima i izvršava daljnje korisne sadržaje na osnovu uputstava primljenih od Command and Control servera (C2) .

Istraživači su primijetili da je maliciozni softver instalirao alate za krađu informacija, proxy alate, klikere prerušene u dodatke za pretraživače, pa čak i legitiman softver poput pretraživača Opera i 360 sigurnosnih proizvoda.

Novi maliciozni softver koji prilagođava adresu C2 servera i sebe za svaki zahtjev za preuzimanje otežava otkrivanje, jer C2 adresa uključuje vremensku oznaku i informacije o zemlji.

U okruženjima u kojima je maliciozni softver već preuzet, napadač umjesto toga isporučuje normalnu WinRAR datoteku na određeno vrijeme.

Maliciozni softver je kreiran pomoću InnoSetup-a i maskiran kao instalater, zahtijevajući od korisnika da dvaput klikne na “Dalje” kako bi pokrenuo maliciozno ponašanje.

Protivnici su iskoristili InnoDownloadPlugin za preuzimanje dodatnih instalatera sa Command and Control (C2) servera, koji izvršava zlonamerno ponašanje nakon što primi odgovor „ok“ od C2 servera.

Da bi izbjegao analizu, C2 server može promijeniti svoj odgovor na “ne” nakon određenog vremena, uzrokujući da se instalacija završi bez maliciozni radnji.

URL preuzetog instalatera preuzima se iz “Location” unosa u zaglavlju odgovora C2 servera, omogućavajući napadačima da distribuišu i legitimne i maliciozne datoteke putem dodatka.

Maliciozni softver InnoLoader je višestepeni program za preuzimanje koji izvršava različite maliciozne sadržaje nakon preuzimanja i izvršavanja koristeći BAT datoteku za pokretanje StealC Infostealer-a , koji krade korisničke kredencijale, informacije o pretraživaču i potencijalno kriptovalutne novčanike/FTP prijave.

Maliciozni softver zatim komunicira s više servera za upravljanje i upravljanje (C2) i preuzima dodatne korisne sadržaje kao što su Socks5Systemz proxy i adware prerušen u Windows alat za ažuriranje.

Ovaj lanac downloader-dropper-payload otežava analizu i prevenciju jer maliciozni softver generiše jedinstvene instance i koristi različite alate za krađu korisničkih podataka i potencijalno uspostavljanje postojanosti.

Kampanja za krađu informacija prikriva maliciozne datoteke kao legitimne instalatere. Napadači koriste zamagljeni BAT fajl da preuzmu MSI datoteku prerušenu u Microsoft Visual C++ instalater, a zatim ispuste Node.js izvršnu datoteku i zamagljenu skriptu (Lu0Bot) u TEMP direktorijum.

Lu0Bot kreira C2 URL, prikuplja informacije iz sistema i može izvršiti komande koristeći UDP za komunikaciju sa C2; također može preuzeti i pokrenuti dodatni maliciozni softver kao što je StealC.

Prema AhnLab Security Intelligence Centru , da bi održao postojanost, Lu0Bot se kopira u ProgramData i kreira prečicu u folderu Startup, što otežava analizu.

Izvor: CyberSecurityNews