Istraživači cyber sigurnosti otkrili su novi Linux rootkit pod nazivom PUMAKIT koji dolazi sa mogućnošću eskalacije privilegija, sakrivanja datoteka i direktorija i skrivanja od sistemskih alata, dok istovremeno izbjegava otkrivanje.

„PUMAKIT je sofisticirani učitavi modul kernel modula (LKM) rootkit koji koristi napredne stealth mehanizme za skrivanje svog prisustva i održavanje komunikacije sa serverima za komandu i kontrolu“, rekli su istraživači Elastic Security Lab Remco Sprooten i Ruben Groenewoud u tehničkom izvještaju objavljenom u četvrtak.

Analiza kompanije dolazi iz artefakata postavljenih na VirusTotal platformu za skeniranje malvera ranije ovog septembra.

Unutrašnjost maliciznog softvera zasnovana je na višestepenoj arhitekturi koja se sastoji od komponente droppera pod nazivom “cron”, dva izvršna fajla rezidentna u memoriji (“/memfd:tgt” i “/memfd:wpn”), LKM rootkita (“puma” .ko”) i rootkit korisničkog zemljišta zajedničkih objekata (SO) pod nazivom Kitsune (“lib64/libs.so”).

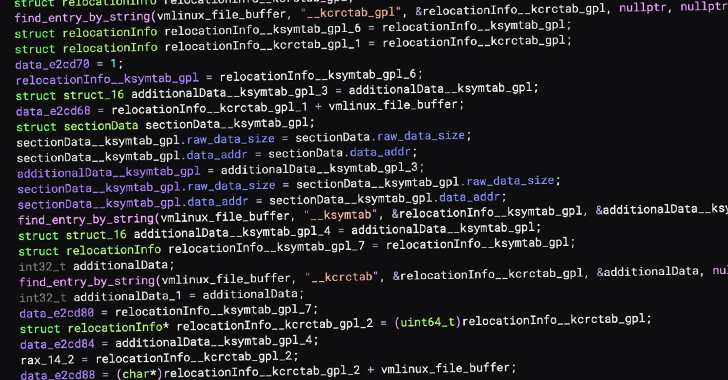

Takođe koristi internu Linux funkciju za praćenje ( ftrace ) za spajanje na čak 18 različitih sistemskih poziva i različitih funkcija kernela kao što su “prepare_creds” i “commit_creds” da promijeni ponašanje jezgra sistema i postigne svoje ciljeve.

“Jedinstvene metode se koriste za interakciju sa PUMA-om, uključujući korištenje sistemskog poziva rmdir() za eskalaciju privilegija i specijalizirane komande za izdvajanje informacija o konfiguraciji i vremenu izvođenja”, rekli su istraživači.

“Kroz svoju postupnu implementaciju, LKM rootkit osigurava da se aktivira samo kada su ispunjeni specifični uvjeti, kao što su sigurnosna provjera pokretanja ili dostupnost simbola kernela. Ovi uslovi se provjeravaju skeniranjem Linux kernela, a sve potrebne datoteke su ugrađene kao ELF binarne datoteke unutar kapaljku.”

Izvršni “/memfd:tgt” je zadana Ubuntu Linux Cron binarna datoteka bez ikakvih modifikacija, dok je “/memfd:wpn” učitavač za rootkit pod pretpostavkom da su uslovi ispunjeni. LKM rootkit, sa svoje strane, sadrži ugrađenu SO datoteku koja se koristi za interakciju sa početnikom iz korisničkog prostora.

Elastic je napomenuo da je svaka faza lanca infekcije dizajnirana da sakrije prisustvo malicioznog softvera i iskoristi prednosti datoteka koje su rezidentne u memoriji i specifične provjere prije pokretanja rootkita. PUMAKIT nije pripisan nijednom poznatom pretnji ili grupi.

“PUMAKIT je složena i skrivena prijetnja koja koristi napredne tehnike kao što su priključivanje sistemskih poziva, izvršavanje u memoriji i jedinstvene metode eskalacije privilegija. Njegov multiarhitektonski dizajn naglašava rastuću sofisticiranost malicoznog softvera koji cilja Linux sisteme”, zaključili su istraživači.

Izvor:The Hacker News