Istraživač sigurnosti Yohanes Nugroho objavio je dekriptor za Linux varijantu Akira ransomwarea, koji koristi snagu GPU-a za pronalaženje ključa za dekripciju i otključavanje datoteka besplatno.

Nugroho je razvio dekriptor nakon što ga je prijatelj zamolio za pomoć, smatrajući da je sistem sa šifriranim podacima moguće riješiti u roku od sedam dana, na osnovu načina na koji Akira generiše ključeve enkripcije pomoću vremenskih oznaka.

Projekat je na kraju trajao tri sedmice zbog neočekivanih složenosti, a istraživač je potrošio 1.200 dolara na GPU resurse kako bi razbio ključ enkripcije, ali je na kraju uspio.

Korištenje GPU-ova za brutalnu silu ključeva

Nugrohov dekriptor ne radi kao tradicionalni alat za dešifriranje u kojem korisnici unose ključ za otključavanje svojih datoteka.

Umjesto toga, on koristi metodu brutalne sile za pronalaženje ključeva enkripcije (jedinstvenih za svaku datoteku) iskorištavajući činjenicu da Akira enkriptor generiše svoje ključeve na osnovu trenutnog vremena (u nanosekundama) kao početnog parametra (seed).

Početni parametar enkripcije je podatak koji se koristi s kriptografskim funkcijama za generisanje jakih, nepredvidivih ključeva enkripcije. Budući da početni parametar utiče na generisanje ključa, njegovo čuvanje u tajnosti je ključno kako bi se spriječilo da napadači rekreiraju ključeve enkripcije ili dekripcije metodama brutalne sile ili drugim kriptografskim napadima.

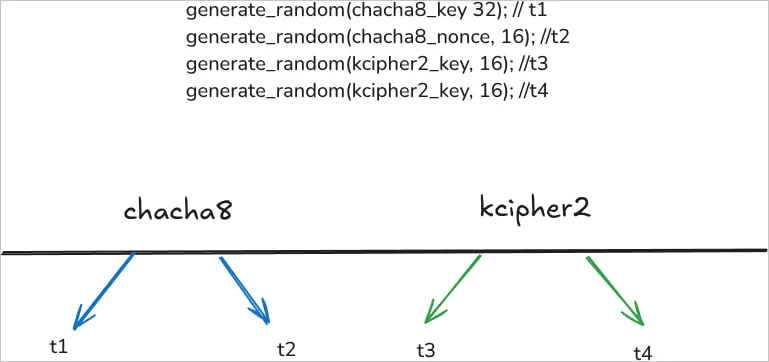

Akira ransomware dinamički generiše jedinstvene ključeve enkripcije za svaku datoteku koristeći četiri različita vremenska parametra sa preciznošću u nanosekundama i prolazi kroz 1.500 rundi SHA-256 heširanja. Ovi ključevi su šifrirani RSA-4096 algoritmom i dodani na kraj svake šifrirane datoteke, tako da je njihovo dešifriranje bez privatnog ključa izuzetno teško.

Četiri vremenske oznake korištene za generiranje ključeva

Izvor: tinyhack.com

Preciznost vremena u vremenskim oznakama stvara više od milijardu mogućih vrijednosti u sekundi, što otežava brutalnu silu ključeva.

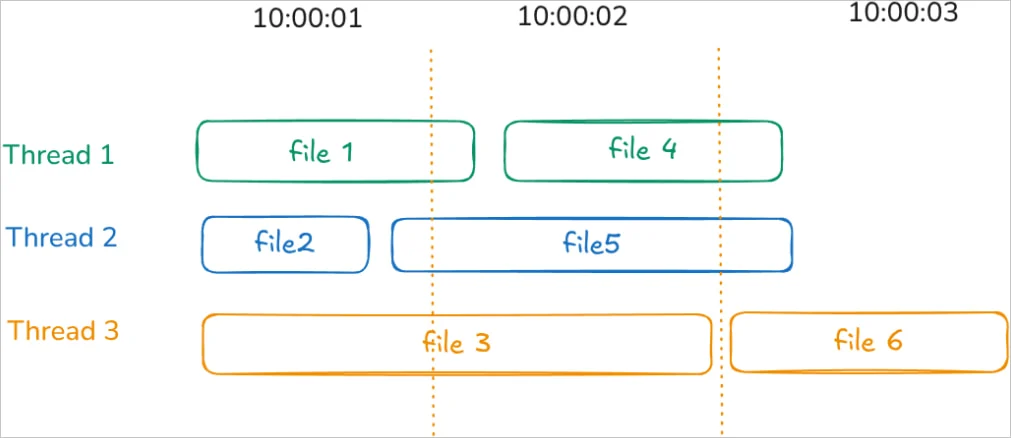

Takođe, Nugroho navodi da Akira ransomware na Linuxu istovremeno šifrira više datoteka koristeći multi-threading, što otežava određivanje korištenog vremenskog parametra i dodatno komplikuje proces. Istraživač je suzio moguće vremenske oznake za brutalnu silu analizom log fajlova koje je podijelio njegov prijatelj. Ovo mu je omogućilo da vidi kada je ransomware pokrenut, metapodatke datoteka za procjenu vremena završetka šifriranja i stvori profile enkripcije na različitim hardverskim konfiguracijama.

CPU niti koje rukuju enkripcijom datoteka u različito vrijeme

Izvor: tinyhack.com

Isprobavanje različitih GPU-ova

Početni pokušaji korištenjem RTX 3060 bili su prespori, sa samo 60 miliona testova enkripcije u sekundi. Nadogradnja na RTX 3090 nije puno pomogla.

Na kraju, istraživač je koristio cloud GPU servise RunPod i Vast.ai, koji su nudili dovoljno snage po povoljnoj cijeni kako bi potvrdili efikasnost svog alata.

Konkretno, koristio je šesnaest RTX 4090 GPU-ova za brutalnu silu dekripcijskog ključa za otprilike 10 sati. Međutim, u zavisnosti od broja šifriranih datoteka koje treba oporaviti, proces može trajati nekoliko dana.

Istraživač je naveo u svom izvještaju da bi stručnjaci za GPU mogli dodatno optimizovati njegov kod, pa je moguće dodatno poboljšati performanse. Nugroho je objavio dekriptor na GitHubu uz uputstva kako oporaviti datoteke šifrirane Akira ransomwareom.

Kao i uvijek, prilikom pokušaja dešifriranja datoteka, napravite rezervnu kopiju originalnih šifriranih datoteka, jer postoji mogućnost da datoteke budu oštećene ako se koristi pogrešan ključ za dešifriranje.

Portal BleepingComputer nije testirao alat i ne može garantovati njegovu sigurnost ili efikasnost, pa ga koristite na vlastitu odgovornost.

Izvor:CyWare