Nepoznati haker koristi varijantu ransomwarea Yashma za ciljanje različitih entiteta u zemljama engleskog govornog područja, Bugarskoj, Kini i Vijetnamu najmanje od 4. juna 2023. godine.

Cisco Talos, u novom tekstu, pripisuje operaciju sa umjerenim uvjerenjem protivniku vjerovatno vijetnamskog porijekla.

“Haker koristi neuobičajenu tehniku da dostavi poruku o otkupnini”, rekao je istraživač sigurnosti Chetan Raghuprasad . “Umjesto da ugrađuju nizove poruka o otkupnini u binarnu datoteku, oni preuzimaju poruku o otkupnini iz GitHub spremišta pod kontrolom hakera izvršavanjem ugrađene batch datoteke.”

Yashma, koju je BlackBerryjev istraživački i obavještajni tim prvi opisao u maju 2022. godine, rebrendirana je verzija drugog soja ransomwarea pod nazivom Chaos. Mjesec dana prije njegovog pojavljivanja, procurio je Chaos ransomware builder.

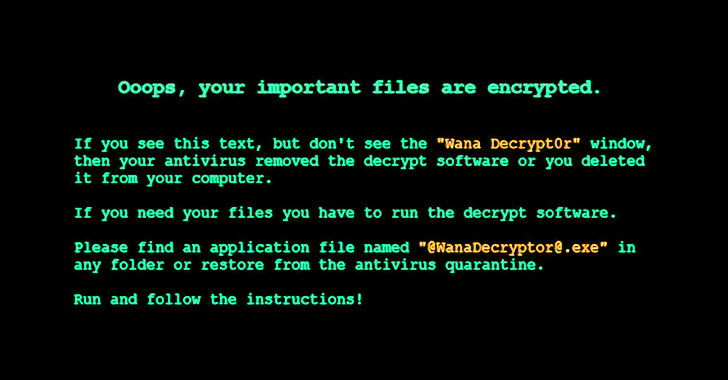

Značajan aspekt poruke o otkupnini je njena sličnost sa dobro poznatim ransomware-om WannaCry, što je vjerovatno učinjeno u pokušaju da se prikrije identitet hakera i zbune pokušaji pripisivanja. Iako se u napomeni pominje adresa novčanika na koju se treba izvršiti uplata, ne navodi se iznos.

Objavljivanje dolazi nakon što je kompanija za kibernetičku sigurnost rekla da curenje izvornog koda i buildera ransomwarea dovode do ubrzanja novih varijanti ransomware-a, što dovodi do više napada.

„Kreatori ransomware-a obično imaju korisničko sučelje koje omogućava korisnicima da odaberu osnovne karakteristike i prilagode konfiguracije za izradu novog binarnog izvršnog fajla ransomwarea bez otkrivanja izvornog koda ili potrebe za instaliranjem kompajlera“, istakla je kompanija .

“Dostupnost ovakvih graditelja omogućava početnicima hakerima da generišu vlastite prilagođene varijante ransomware-a.”

Razvoj također prati veliki porast napada ransomware-a, pri čemu je Malwarebytes zabilježio čak 1.900 incidenata u protekloj godini u SAD-u, Njemačkoj, Francuskoj i Velikoj Britaniji, uglavnom podstaknutih “usponom grupe Cl0p – koja je efikasno iskoristila zero-day ranjivosti kako bi se pojačali napadi.”

U povezanom izvještaju, Akamai je otkrio da je povećanje u korištenju zero-day i one-day sigurnosnih propusta rezultiralo povećanjem broja žrtava ransomware-a za 143% u prvom kvartalu 2023. godine u poređenju sa istim periodom prošle godine.

“Cl0p ransomware grupa agresivno razvija zero-day ranjivosti, povećavajući svoje žrtve za 9 puta godišnje,” saopštila je kompanija . “Žrtve višestrukih napada ransomware-a imale su više od 6 puta veće šanse da dožive drugi napad u roku od tri mjeseca od prvog napada.”

Ali u onome što je još jedan znak evolucije okruženja prijetnji, Trend Micro je otkrio detalje napada ransomware-a TargetCompany (aka Mallox ili Xollam) koji je koristio iteraciju potpuno neotkrivenog (FUD) obfuscator engine-a zvanog BatCloak da inficira ranjive sisteme udaljenim trojancima kao što je Remcos RAT i održi skriveno prisustvo na ciljanim mrežama.

“Nakon toga, Remcos RAT će nastaviti svoju završnu rutinu dok preuzima i postavlja TargetCompany ransomware koji je još uvijek umotan u FUD paker,” saopštila je kompanija.

“Upotreba FUD malicioznog softvera već ograničava većinu dostupnih rješenja za ovu spomenutu taktiku, još više za standardne tehnologije koje su vjerovatno podložne drugim napadima (ne samo ransomware). Ovaj skup pakera vjerovatno neće biti jedini koji se razvija u bliskoj budućnosti.”

Izvor: The Hacker News