Istraživači su povukli zavjesu nad ažuriranom verzijom Apple macOS malware-a pod nazivom RustBucket koja dolazi s poboljšanim mogućnostima za uspostavljanje postojanosti i izbjegavanje otkrivanja od strane sigurnosnog softvera.

“Ova varijanta RustBucket-a, porodice malicioznog softvera koja cilja macOS sisteme, dodaje mogućnosti postojanosti koje ranije nisu primjećene” rekli su istraživači Elastic Security Labs-a u izvještaju objavljenom ove sedmice, dodajući da “koristi metodologiju dinamičke mrežne infrastrukture za komandu i kontrolu.”

RustBucket je djelo sjevernokorejskog hakera poznatog kao BlueNoroff, koji je dio veće hakerske grupe pod imenom Lazarus Group, elitne hakerske jedinice koju nadgleda Glavni biro za izviđanje (RGB), primarna obavještajna agencija u zemlji.

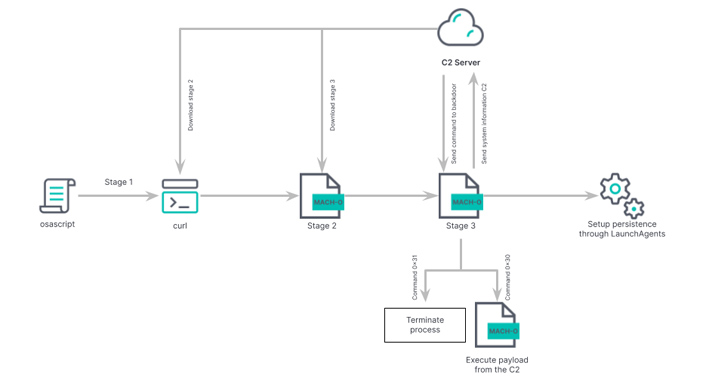

Maliciozni softver je izašao na vidjelo u aprilu 2023. godine, kada ga je Jamf Threat Labs opisao kao backdoor baziran na AppleScript-u koji je sposoban da preuzme payload druge faze sa udaljenog servera. Elastic prati aktivnost kao REF9135.

Maliciozni softver druge faze, sastavljen u Swift-u, dizajniran je za preuzimanje sa servera za naredbu i kontrolu (C2) glavnog malicioznog softvera, binarnog programa zasnovanog na Rust-u sa funkcijama za prikupljanje opsežnih informacija, kao i dohvatanje i pokretanje dodatnog Mach-O-a binarne ili shell skripte na kompromitovanom sistemu.

To je prva instanca BlueNoroff malicioznog softvera posebno ciljanog na korisnike macOS-a, iako se .NET verzija RustBucketa od tada pojavila u divljini sa sličnim skupom funkcija.

„Ova nedavna aktivnost Bluenoroff-a ilustruje kako se skupovi za upadanje okreću jeziku na više platformi u svojim naporima za razvoj malicioznog softvera, dodatno proširujući svoje mogućnosti koje će vrlo vjerovatno proširiti njihovu viktimologiju“ rekla je francuska kompanija za kibernetičku bezbjednost Sekoia u analizi RustBucket kampanje krajem maja 2023. godine.

Lanac infekcije sastoji se od macOS instalacione datoteke koja instalira backdoor, ali funkcionalan, PDF čitač. Značajan aspekt napada je taj da se maliciozna aktivnost pokreće samo kada se naoružani PDF fajl pokrene pomoću lažnog PDF čitača. Početni vektor upada uključuje phishing email-ove, kao i korištenje lažnih osoba na društvenim mrežama kao što je LinkedIn.

Uočeni napadi su visoko ciljani i fokusirani na institucije povezane s finansijama u Aziji, Evropi i SAD-u, što sugeriše da je aktivnost usmjerena na stvaranje nezakonitih prihoda kako bi se izbjegle sankcije.

Ono što novoidentifikovanu verziju čini značajnom je njen neobičan mehanizam postojanosti i upotreba dinamičkog DNS domena (docsend.linkpc[.]net) za komandu i kontrolu, uz uključivanje mjera fokusiranih na ostanak ispod radara.

“U slučaju ovog ažuriranog uzorka RustBucket-a, on uspostavlja vlastitu postojanost dodavanjem plist datoteke na stazi /Users/<user>/Library/LaunchAgents/com.apple.systemupdate.plist, i kopira binarnu datoteku malicioznog softvera u slijedeći put /Users/<user>/Library/Metadata/System Update”, rekli su istraživači.

Izvor: The Hacker News