Istraživači cyber sigurnosti otkrili su novu verziju poznate porodice Android malvera pod nazivom FakeCall koja koristi tehnike glasovne krađe identiteta (aka vishing) kako bi prevarila korisnike da se odvoje od svojih ličnih podataka.

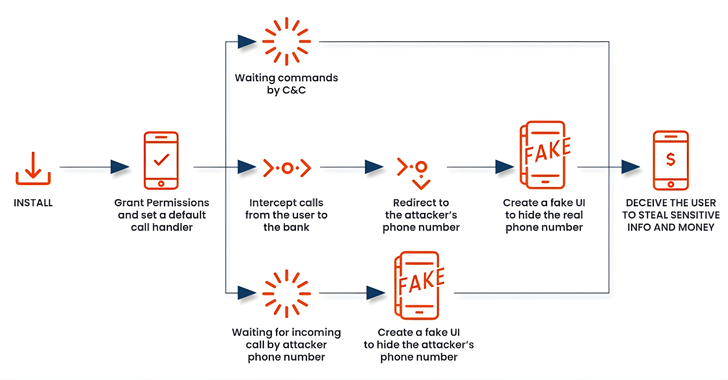

“FakeCall je izuzetno sofisticiran Vishing napad koji koristi maliciozni softver da preuzme gotovo potpunu kontrolu nad mobilnim uređajem, uključujući presretanje dolaznih i odlaznih poziva”, rekao je istraživač Zimperiuma Fernando Ortega u izvještaju objavljenom prošle sedmice.

“Žrtve su prevarene da zovu lažne telefonske brojeve koje kontrolira napadač i oponašaju uobičajeno korisničko iskustvo na uređaju.”

FakeCall, takođe praćen pod nazivima FakeCalls i Letscall, bio je predmet višestrukih analiza od strane Kasperskyja, Check Point-a i ThreatFabric-a od njegovog pojavljivanja u aprilu 2022. Prethodni talasi napada bili su prvenstveno ciljani na mobilne korisnike u Južnoj Koreji.

Nazivi naziva maliciozni paketa, tj. dropper aplikacija, koji nose maliciozni softver su navedeni u nastavku –

- com.qaz123789.serviceone

- com.sbbqcfnvd.skgkkvba

- com.securegroup.assistant

- com.seplatmsm.skfplzbh

- eugmx.xjrhry.eroreqxo

- gqcvctl.msthh.swxgkyv

- ouyudz.wqrecg.blxal

- plnfexcq.fehlwuggm.kyxvb

- xkeqoi.iochvm.vmyab

Kao i druge porodice malicioznog softvera za Android bankarstvo za koje je poznato da zloupotrebljavaju API-je usluga pristupačnosti kako bi preuzeli kontrolu nad uređajima i izvršili maliciozne radnje, FakeCall ga koristi za hvatanje informacija prikazanih na ekranu i dodjeljivanje dodatnih dozvola prema potrebi.

Neke od ostalih funkcija špijunaže uključuju hvatanje širokog spektra informacija, kao što su SMS poruke, liste kontakata, lokacije i instalirane aplikacije, snimanje slika, snimanje prijenosa uživo sa stražnje i prednje kamere, dodavanje i brisanje kontakata , hvatanje audio isječaka, otpremanje slika i imitiranje video toka svih radnji na uređaju koristeći MediaProjection API.

Novije verzije su takođe dizajnirane za praćenje statusa Bluetooth-a i stanja ekrana uređaja. Ali ono što maliciozni softver čini opasnijim je to što nalaže korisniku da postavi aplikaciju kao zadani brojčanik, čime mu daje mogućnost da prati sve dolazne i odlazne pozive.

Ovo ne samo da omogućava FakeCall-u da presreće i otima pozive, već mu takođe omogućava da modificira birani broj, poput onih u banci, u lažni broj pod njihovom kontrolom, i namami žrtve na izvođenje nenamjernih radnji.

Za razliku od toga, utvrđeno je da prethodne varijante FakeCall-a podstiču korisnike da pozovu banku iz malicioznih aplikacije imitirajući razne finansijske institucije pod krinkom ponude zajma s nižom kamatnom stopom.

„Kada kompromitovani pojedinac pokuša da kontaktira svoju finansijsku instituciju, maliciozni softver preusmjerava poziv na lažni broj koji kontroliše napadač“, rekao je Ortega.

“Maliciozna aplikacija će prevariti korisnika, prikazujući uvjerljivo lažno korisničko interfejs koje izgleda kao legitimno Androidovo interfejs-a za pozive koje prikazuje pravi telefonski broj banke. Žrtva neće biti svjesna manipulacije, jer će lažno korisničko interfejs malicioznog softvera oponašati stvarno bankarsko iskustvo , omogućavajući napadaču da izvuče osjetljive informacije ili dobije neovlašteni pristup finansijskim računima žrtve.”

Pojava novih, sofisticiranih strategija mishinga (poznatih kao mobilni phishing) naglašava kontra-odgovor na poboljšanu sigurnosnu odbranu i preovlađujuću upotrebu aplikacija za identifikaciju pozivatelja, koje mogu označiti sumnjive brojeve i upozoriti korisnike na potencijalnu neželjenu poštu.

Posljednjih mjeseci Google je takođe eksperimentirao sa sigurnosnom inicijativom koja automatski blokira bočno učitavanje potencijalno nesigurnih Android aplikacija, računajući one koje zahtijevaju usluge pristupačnosti, širom Singapura, Tajlanda, Brazila i Indije.

Izvor:The Hacker News