Istraživači kibernetičke sigurnosti otkrili su novu Linux varijantu soja ransomware-a poznatog kao Play (aka Balloonfly i PlayCrypt) koji je dizajniran da cilja VMware ESXi okruženja.

“Ovaj razvoj događaja sugeriše da bi grupa mogla proširiti svoje napade na Linux platformu, što bi dovelo do proširenog skupa žrtava i uspješnijih pregovora o otkupnini”, rekli su istraživači Trend Micro-a u izvještaju objavljenom u petak.

Play, koji je na scenu stigao u junu 2022. godine, poznat je po taktici dvostruke iznude, sistemima šifriranja nakon eksfiltracije osjetljivih podataka i zahtijevanju plaćanja u zamjenu za ključ za dešifriranje. Prema procjenama koje su objavile Australija i SAD, čak 300 organizacija postale su žrtve ove ransomware grupe do oktobra 2023.

Statistike koje je podijelio Trend Micro za prvih sedam mjeseci 2024. pokazuju da su SAD zemlja s najvećim brojem žrtava, a slijede Kanada, Njemačka, Velika Britanija i Holandija.

Proizvodnja, profesionalne usluge, građevinarstvo, IT, maloprodaja, finansijske usluge, transport, mediji, pravne usluge i nekretnine su neke od najvećih industrija na koje je Play ransomware uticao tokom tog vremenskog perioda.

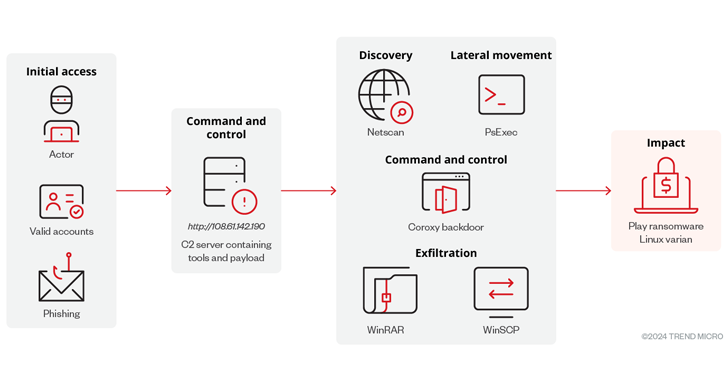

Analiza kompanije za kibernetičku sigurnost Linux varijante Playa dolazi iz RAR arhivske datoteke koja se nalazi na IP adresi (108.61.142[.]190), koja takođe sadrži druge alate identifikovane kao korištene u prethodnim napadima kao što su PsExec, NetScan, WinSCP, WinRAR i Coroxy backdoor.

„Iako nije uočena nikakva stvarna infekcija, server za komandu i kontrolu (C&C) hostuje uobičajene alate koje Play ransomware trenutno koristi u svojim napadima“, navodi se. “Ovo bi moglo značiti da bi Linux varijanta mogla koristiti slične taktike, tehnike i procedure (TTP).”

Uzorak ransomware-a, nakon izvršenja, osigurava da radi u ESXi okruženju prije nego što nastavi sa šifriranjem datoteka virtuelne mašine (VM), uključujući VM disk, konfiguraciju i datoteke metapodataka, i dodajući im ekstenziju “.PLAY”. Poruka o otkupnini se tada ispušta u root direktorij.

Daljnjom analizom utvrđeno je da Play ransomware grupa vjerovatno koristi usluge i infrastrukturu koje prodaje Prolific Puma, koja nudi nezakonitu uslugu skraćivanja veze drugim sajber kriminalcima kako bi im pomogla da izbjegnu otkrivanje dok distribuišu zlonamjerni softver.

Konkretno, koristi ono što se naziva algoritam za generisanje registrovanih domena (RDGA) za pokretanje novih imena domena, programski mehanizam koji sve više koristi nekoliko hakera, uključujući VexTrio Viper i Revolver Rabbit, za phishing, neželjenu poštu i širenje zlonamjernog softvera.

Vjeruje se da je Revolver Rabbit, na primjer, registrovao preko 500.000 domena na domeni najvišeg nivoa “.bond” (TLD) po približnoj cijeni od više od milion dolara, koristeći ih kao aktivne i mamce C2 servere za XLoader (tzv. FormBook) malver za krađu.

“Najčešći RDGA obrazac koji ovaj haker koristi je niz jedne ili više riječi iz rječnika praćenih petocifrenim brojem, pri čemu je svaka riječ ili broj odvojena crticom”, naveo je Infoblox u nedavnoj analizi. “Ponekad haker koristi ISO 3166-1 kodove zemalja, pune nazive zemalja ili brojeve koji odgovaraju godinama umjesto riječi iz rječnika.”

RDGA-e je mnogo izazovnije otkriti i odbraniti od tradicionalnih DGA-a zbog činjenice da omogućavaju hakerima da generišu mnoga imena domena kako bi ih registrovali za upotrebu – odjednom ili tokom vremena – u svojoj kriminalnoj infrastrukturi.

“U RDGA, algoritam je tajna koju čuva haker, a oni registruju sva imena domena”, rekao je Infoblox. “U tradicionalnom DGA-u, zlonamjerni softver sadrži algoritam koji se može otkriti, a većina imena domena neće biti registrovana. Dok se DGA-ovi koriste isključivo za povezivanje s kontrolorom zlonamjernog softvera, RDGA se koriste za širok spektar zlonamjernih aktivnosti. “

Najnovija otkrića ukazuju na potencijalnu saradnju između dva sajber kriminalna entiteta, što sugeriše da Play ransomware hakeri preduzimaju korake da zaobiđu sigurnosne protokole putem usluga Prolific Puma.

„ESXi okruženja su mete visoke vrijednosti za napade ransomware-a zbog njihove kritične uloge u poslovnim operacijama,“ zaključuje Trend Micro. “Efikasnost istovremenog šifriranja brojnih VM-ova i vrijednih podataka koje oni drže dodatno podižu njihovu unosnost za sajber kriminalce.”

Izvor: The Hacker News