Njemačke i južnokorejske vladine agencije upozorile su na kibernetičke napade koje je organizovao haker praćen kao Kimsuky koji koristi lažne ekstenzije pretraživača za krađu Gmail inboxa korisnika.

Zajednički savjet dolazi od njemačkog domaćeg obavještajnog aparata, Saveznog ureda za zaštitu ustava (BfV) i Nacionalne obavještajne službe Južne Koreje Republike Koreje (NIS).

Upadi su osmišljeni da napadnu “stručnjake za pitanja Korejskog poluostrva i Sjeverne Koreje” putem kampanja phishing-a, napominju agencije.

Kimsuky, takođe poznat kao Black Banshee, Thallium i Velvet Chollima, odnosi se na podređeni element unutar Sjevernokorejskog Generalnog biroa za izviđanje i poznato je da “prikuplja strateške obavještajne podatke o geopolitičkim događajima i pregovorima koji utiču na interese DNRK”.

Primarni ciljevi interesovanja uključuju entitete u SAD-u i Južnoj Koreji, posebno izdvajajući pojedince koji rade u vladi, vojsci, proizvodnji, akademskim i think tank organizacijama.

“Aktivnosti ovog hakera uključuju prikupljanje finansijskih, ličnih podataka i podataka o klijentima posebno iz akademske, proizvodne i nacionalne sigurnosne industrije u Južnoj Koreji” otkrila je prošle godine kompanija za obavještavanje o pretnjama Mandiant u vlasništvu Google-a.

Nedavni napadi koje je organizovala grupa sugerišu proširenje njene kibernetičke aktivnosti kako bi obuhvatili Android malware sojeve kao što su FastFire, FastSpy, FastViewer i RambleOn.

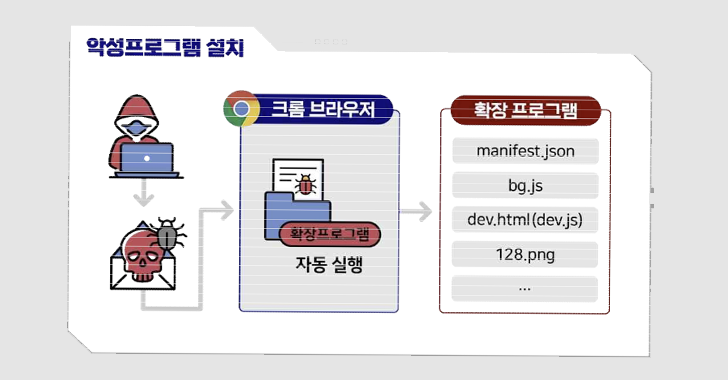

Upotreba ekstenzija pretraživača zasnovanih na Chromium-u u svrhe kibernetičke špijunaže nije novost za Kimsukyja, koji je ranije koristio slične tehnike kao dio kampanja praćenih kao Stolen Pencil i SharpTongue.

Operacija SharpTongue se takođe preklapa sa najnovijim naporima u tome što je potonji takođe sposoban da ukrade sadržaj email-a žrtve koristeći lažni dodatak, koji, zauzvrat, koristi DevTools API pretraživača za obavljanje funkcije.

Ali u eskalaciji Kimsuky-evih mobilnih napada, haker je primijećen kako se prijavljuje na Google račune žrtava koristeći kredencijale koji su već unaprijed dobijeni taktikom phishinga, a zatim instalira malicioznu aplikaciju na uređaje povezane s nalozima.

“Napadač se prijavljuje sa žrtvinim Google nalogom na računaru, pristupa Google Play Store-u i zahteva instalaciju maliciozne aplikacije” objasnile su agencije. “U ovom trenutku, pametni telefon mete povezan s Google računom je odabran kao uređaj na koji se instalira maliciozna aplikacija.”

Sumnja se da se aplikacije, koje ugrađuju FastFire i FastViewer, distribuišu pomoću funkcije Google Play poznate kao “interno testiranje” koja omogućava programerima trećih strana da distribuiraju svoje aplikacije “malom skupu pouzdanih testera”.

Ovdje vrijedi spomenuti da ovi interni testovi aplikacije, koji se provode prije puštanja aplikacije u proizvodnju, ne mogu premašiti 100 korisnika po aplikaciji, što ukazuje da je kampanja izrazito ciljane prirode.

Obje aplikacije sa malicioznim softverom dolaze sa mogućnostima prikupljanja širokog spektra osjetljivih informacija malicioznih Androidovih usluga pristupačnosti. Aplikacije su navedene u nastavku:

- com.viewer.fastsecure (FastFire)

- com.tf.thinkdroid.secviewer (FastViewer)

Otkrivanje dolazi pošto je sjevernokorejski haker (APT) nazvan ScarCruft povezan s različitim vektorima napada koji se koriste za isporuku backdoor-ova zasnovanih na PowerShell-u na kompromitovane hostove.

Izvor: The Hacker News