Sada zakrpljena sigurnosna greška u Microsoft Defender SmartScreen-u je iskorištena kao dio nove kampanje dizajnirane za isporuku kradljivaca informacija kao što su ACR Stealer, Lumma i Meduza .

Fortinet FortiGuard Labs je saopštio da je otkrio da je kampanja kradljivaca ciljana na Španiju, Tajland i SAD koristeći datoteke zarobljene u mina koje iskorištavaju CVE-2024-21412 (CVSS rezultat: 8,1).

Ranjivost visoke ozbiljnosti omogućava napadaču da zaobiđe SmartScreen zaštitu i odbaci zlonamjerne sadržaje. Microsoft je riješio ovaj problem kao dio svojih mjesečnih sigurnosnih ažuriranja objavljenih u februaru 2024.

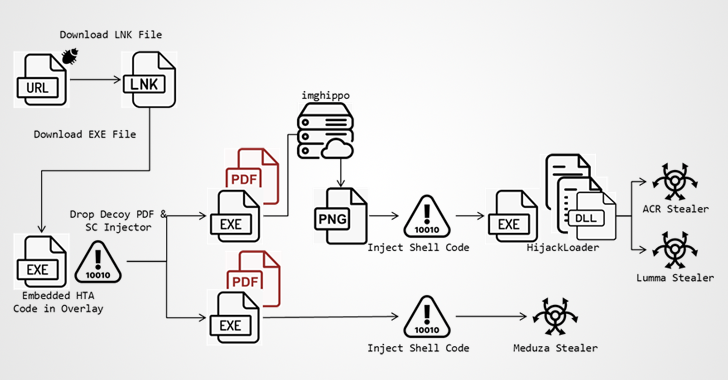

“U početku, napadači namamljuju žrtve da kliknu na napravljenu vezu do URL datoteke dizajnirane za preuzimanje LNK datoteke”, rekla je istraživačica sigurnosti Cara Lin . “LNK datoteka zatim preuzima izvršnu datoteku koja sadrži skriptu [HTML Application].”

HTA datoteka služi kao kanal za dekodiranje i dešifriranje PowerShell koda odgovornog za dohvaćanje lažne PDF datoteke i shellcode injektora koji, zauzvrat, vodi do implementacije Meduza Stealer-a ili Hijack Loader-a , koji potom pokreće ACR Stealer ili Lumma.

ACR Stealer, za koji se procjenjuje da je evoluirana verzija GrMsk Stealer-a, oglašen je krajem marta 2024. od strane pretnje po imenu SheldIO na podzemnom forumu RAMP na ruskom jeziku.

“Ovaj ACR kradljivac skriva svoju [komandu i kontrolu] tehnikom mrtvog rješavanja (DDR) na web stranici zajednice Steam”, rekao je Lin, navodeći njegovu sposobnost da izvlači informacije iz web preglednika, kripto novčanika, aplikacija za razmjenu poruka, FTP-a klijente, klijente e-pošte, VPN usluge i menadžere lozinki.

Vrijedi napomenuti da su nedavni napadi Lumma Stealer-a također primijećeni koristeći istu tehniku, što olakšava protivnicima promjenu C2 domena u bilo kojem trenutku i čini infrastrukturu otpornijom, prema AhnLab Security Intelligence Centru (ASEC).

Objava dolazi nakon što je CrowdStrike otkrio da hakeri koriste prošlosedmični prekid za distribuciju prethodno nedokumentovanog kradljivaca informacija pod nazivom Daolpu, što ga čini najnovijim primjerom tekućih posljedica koje proizlaze iz neispravnog ažuriranja koje je osakatilo milione Windows uređaja.

Napad uključuje korištenje Microsoft Word dokumenta koji se maskira kao Microsoftov priručnik za oporavak u kojem se navode legitimne upute koje je izdao proizvođač Windowsa za rješavanje problema, koristeći ga kao mamac za aktiviranje procesa infekcije.

DOCM datoteka , kada se otvori, pokreće makro za preuzimanje DLL datoteke druge faze s daljinskog upravljača koji je dekodiran za pokretanje Daolpu, zlonamjernog softvera za krađu opremljenog za prikupljanje vjerodajnica i kolačića iz Google Chromea, Microsoft Edgea, Mozilla Firefoxa i drugih Chromium-a. bazirani pretraživači.

Takođe prati pojavu novih familija malvera za krađu kao što su Braodo i DeerStealer, čak i kada sajber kriminalci iskorištavaju tehnike malvertisinga promovišući legitiman softver kao što je Microsoft Teams za implementaciju Atomic Stealer-a.

“Kako cyber kriminalci pojačavaju svoje kampanje distribucije, postaje opasnije preuzimati aplikacije putem pretraživača”, rekao je Jérôme Segura, istraživač Malwarebytes-a . “Korisnici se moraju kretati između malvertisinga (sponzorisani rezultati) i SEO trovanja (kompromitovane web stranice).”

Izvor:The Hacker News