MITRE Corporation je objavio ažuriranu listu Common Weakness Enumeration (CWE) Top 25 najopasnijih softverskih slabosti, koja odražava najnovije promjene u pejzažu prijetnji.

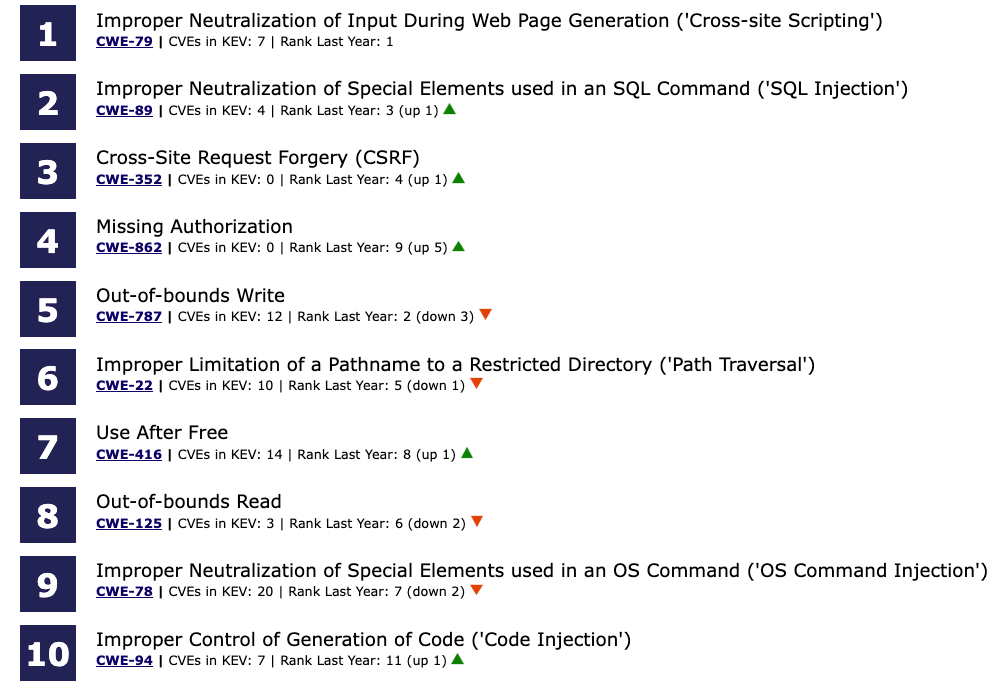

Ranjivosti tipa cross-site scripting (XSS) zadržale su prvo mjesto na listi, a slijede SQL injekcije i cross-site request forgery (CSRF), koje su se obje pomjerile za jednu poziciju u odnosu na prošlu godinu.

Nedostatak autorizacije zauzeo je četvrto mjesto na CWE Top 25 listi za 2025. godinu, uz skok od pet pozicija. Out-of-bounds write našao se na petom mjestu, što predstavlja pad od dvije pozicije.

U prvih deset takođe se nalaze path traversal, use-after-free, out-of-bounds read, OS command injection i code injection ranjivosti.

Ove godine zabilježeno je šest novih unosa u Top 25 listi, uključujući četiri CWE-a koji nisu bili rangirani u prethodnim izdanjima.

Među njima su tri slabosti vezane za buffer overflow (klasični na 11. mjestu, stack-based na 14. i heap-based na 16.), neispravna kontrola pristupa na 19. mjestu, zaobilaženje autorizacije putem ključa pod kontrolom korisnika na 24. mjestu, kao i alokacija resursa bez ograničenja ili throttlinga na 25. mjestu.

Neispravno upravljanje privilegijama, integer overflow ili wraparound, neispravna autentifikacija, nekontrolisana potrošnja resursa, korišćenje hardkodovanih kredencijala i neispravno ograničavanje operacija unutar granica memorijskog bafera ispali su sa CWE Top 25 liste.

Ove promjene su rezultat načina na koji su prethodni proračuni Top 25 liste obrađivani, kao i značajno smanjenih mapiranja. MITRE je objavio detalje o načinu sastavljanja liste za 2025. godinu na stranici sa metodologijom.

Prema navodima američke agencije za sajber bezbjednost CISA, CWE Top 25 za 2025. godinu ima za cilj da podrži smanjenje ranjivosti, poveća troškovnu efikasnost, unaprijedi povjerenje korisnika i zainteresovanih strana, te poveća svijest korisnika.

CISA preporučuje da proizvođači softvera pregledaju ovu listu i uključe principe Secure by Design u razvoj proizvoda, dok bezbjednosni timovi treba da listu integrišu u upravljanje ranjivostima i testiranje bezbjednosti aplikacija.

Top 25 lista bi takođe trebalo da se koristi, zajedno sa Secure by Design smjernicama, kao referenca prilikom procjene dobavljača, kako bi se osiguralo ulaganje u bezbjedne proizvode.

Izvor: SecurityWeek