Kompanija Microsoft je predstavila RIFT (Rust Identification and Function Tagging), alat otvorenog koda koji je kreiran sa ciljem da pomogne stručnjacima za sajber bezbednost u identifikovanju i analizi malvera sakrivenog unutar Rust binarnih datoteka.

Zajednica za sajber bezbednost je u proteklih pet godina primijetila značajan pomak ka razvoju malvera zasnovanog na programskom jeziku Rust. Među istaknutim primjerima su ransomware BlackCat, objavljen u decembru 2021. godine, a potom i ransomware Hive koji je prepisan na Rust u junu 2022. godine. U novije vrijeme, porodica malvera AsyncRAT i ransomware RALord su usvojili Rust, što ukazuje na rastuću privlačnost ovog jezika među sajber kriminalcima. Rust-ove karakteristike koje se tiču bezbjednosti memorije, tipova i konkurentnosti čine ga privlačnim za legitimni razvoj, ali upravo te karakteristike predstavljaju značajne izazove za analitičare malvera. Za razliku od tradicionalnih programskih jezika, Rust binarni fajlovi su obično statički povezani, uključujući obiman bibliotečki kod koji može povećati veličinu izvršnih datoteka na preko 3MB, sadržeći gotovo 10.000 funkcija, u poređenju sa C++ programima koji imaju manje od 100 funkcija i veličine ispod 20KB.

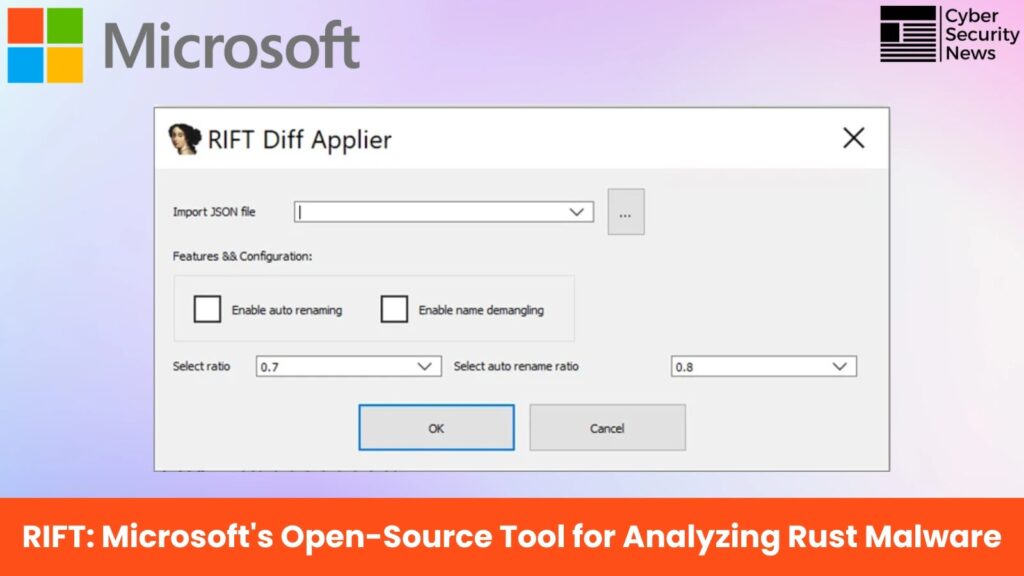

RIFT rješava ove izazove putem sofisticirane arhitekture koja se sastoji od tri komponente, dizajnirane za integraciju sa IDA Pro. RIFT Static Analyzer funkcioniše kao IDA Pro dodatak koji izdvaja ključne metapodatke, uključujući heš komita Rust kompajlera, ugrađene zavisnosti, ciljanu arhitekturu i informacije o operativnom sistemu iz binarnih datoteka. Komponenta RIFT Generator automatizuje najsloženije procese, uključujući generisanje FLIRT potpisa i binarno upoređivanje. Ona funkcioniše kao omotač oko esencijalnih alata, uključujući Cargo (Rust menadžer paketa), Hexray-ove FLAIR alate (sigmake.exe i pcf.exe), IDA-ov interfejs komandne linije (idat.exe) i alat otvorenog koda Diaphora. Ova automatizacija omogućava izdvajanje i obradu COFF i RLIB datoteka (arhivski format specifičan za Rust, sličan TAR-u). RIFT Diff Applier analitičarima pruža interaktivni interfejs za primjenu rezultata binarnog upoređivanja, radeći u interaktivnom režimu i režimu automatskog preimenovanja sa podesivim pragovima sličnosti, navodi se u savjetodavnom dokumentu.

Terensko testiranje RIFT-a na realnim prijetnjama poput RALord ransomware-a i SPICA backdoor-a pokazalo je značajna poboljšanja efikasnosti. Alat uspješno razlikuje kod koji je napisao napadač od standardnih bibliotečkih funkcija, omogućavajući analitičarima da se fokusiraju na zlonamjerni kod umjesto da troše vrijeme na identifikaciju neškodljivog bibliotečkog koda. RIFT-ov pristup FLIRT potpisima pruža visoko pouzdanu anotaciju sa niskim stopama lažno pozitivnih rezultata, dok metodologija binarnog upoređivanja nudi širu pokrivenost za slučajeve gdje strogo upoređivanje potpisa ne uspijeva. Ovaj dvostruki pristup osigurava sveobuhvatne analitičke mogućnosti u različitim varijantama malvera i scenarijima kompilacije. Otvorenim objavljivanjem RIFT-a, Microsoft namjerava da ojača globalne odbrambene mehanizme protiv rastuće prijetnje malvera zasnovanog na Rustu, pružajući sigurnosnoj zajednici neophodne alate za borbu protiv sve sofisticiranijih sajber prijetnji.