Microsoft je podijelio detalje o sada zakrpljenoj mani u Apple macOS-u koju bi mogli zloupotrijebiti hakeri s root pristupom kako bi zaobišli sigurnosne mjere i izvršili proizvoljne radnje na pogođenim uređajima.

Konkretno, mana, nazvana Migrena i praćena kao CVE-2023-32369, bi se mogla zloupotrebiti da bi se zaobišla ključna sigurnosna mjera koja se zove Zaštita integriteta sistema (SIP), ili „rootless“, koja ograničava radnje koje root korisnik može izvršiti nad zaštićenim datotekama i fasciklama.

“Najjasnija implikacija zaobilaženja SIP-a je da napadač može kreirati datoteke koje su zaštićene SIP-om i zbog toga se ne mogu izbrisati običnim sredstvima” rekli su Microsoft-ovi istraživači Jonathan Bar Or, Michael Pearse i Anurag Bohra.

Moglo bi se iskoristiti za postizanje proizvoljnog izvršavanja koda kernel-a, pa čak i pristup osjetljivim podacima zamjenom baza podataka koje upravljaju politikama transparentnosti, pristanka i kontrole (TCC).

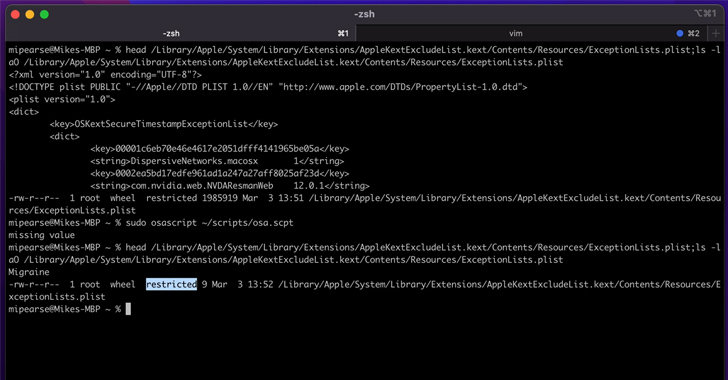

Zaobilaženje je omogućeno korištenjem ugrađenog macOS alata pod nazivom Migration Assistant za aktiviranje procesa migracije putem AppleScript-a koji je dizajniran da konačno pokrene proizvoljno opterećenje.

Ovo proizilazi iz činjenice da systemmigrationd, demon koji se koristi za upravljanje prenosom uređaja, dolazi sa com.apple.rootless.install.heritable ovlaštenjem, omogućavajući svim njegovim podređenim procesima, uključujući bash i perl, da zaobiđu SIP provjere.

Kao rezultat toga, haker koji već ima mogućnosti izvršavanja koda kao root mogao bi pokrenuti systemmigrationd za pokretanje perl-a, koji bi se zatim mogao koristiti za pokretanje maliciozne shell skripte dok je proces migracije u toku.

Nakon otkrivanja, ranjivost je riješena od strane Apple-a u sklopu ažuriranja (macOS Ventura 13.4, macOS Monterey 12.6.6 i macOS Big Sur 11.7.7) isporučenih 18. maja 2023. godine.

Apple je opisao CVE-2023-32369 kao logički problem koji bi mogao dozvoliti malicioznoj aplikaciji da modifikuje zaštićene dijelove sistema datoteka.

Migrena je najnoviji dodatak listi macOS sigurnosnih zaobilaznica koje su dokumentovane pod nazivima Shrootless (CVE-2021-30892, CVSS rezultat: 5,5), powerdir (CVE-2021-30970, CVSS rezultat: 5,5) i Achilles ( CVE-2022-42821, CVSS rezultat: 5,5).

“Implikacije proizvoljnih zaobilaženja SIP-a su ozbiljne, jer je potencijal za autore malicioznog softvera značajan” rekli su istraživači.

“Zaobilaženje SIP-a moglo bi dovesti do ozbiljnih posljedica, kao što je povećanje potencijala napadača i autora malicioznog softvera da uspješno instaliraju rootkite, kreiraju postojani maliciozni softver i prošire površinu napada za dodatne tehnike i eksploatacije.”

Nalazi dolaze nakon što je Jamf Threat Labs otkrio detalje greške u tipovima u kernelu macOS-a koji bi mogao biti naoružan lažnom aplikacijom instaliranom na uređaju za izvršavanje proizvoljnog koda s privilegijama kernela.

Označen ColdInvite (aka CVE-2023-27930), mana “može se iskoristiti za iskorištavanje koprocesora kako bi se dobile privilegije čitanja/pisanja u kernelu, omogućavajući hakera da se približi ostvarenju svog krajnjeg cilja potpunog kompromitovanja uređaja.”

Izvor: The Hacker News