Hakeri se lažno predstavljaju kao subjekti od povjerenja kako bi obmanuli pojedince da otkriju osjetljive informacije u phishing napadima.

Phishing napadi se izvode putem lažnih e-poruka i poruka sa malicioznim vezama koje vode do lažnih web stranica. I ne samo to, phishing ostaje jedan od najdominantnijih oblika sajber prijetnji, različitih vrsta.

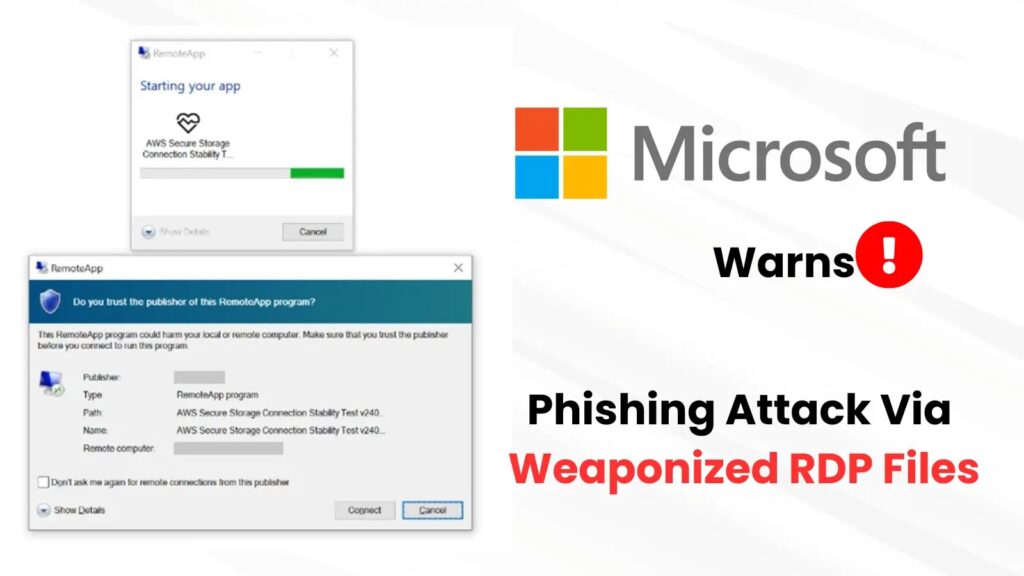

Istraživači Microsoft Threat Intelligence nedavno su otkrili masivni Midnight Blizzard Phishing napad koji je koristio naoružane RDP datoteke.

Ruska grupa za sajber pretnje Midnight Blizzard (poznata i kao “APT29”, “UNC2452” i “Cozy Bear”), koja deluje u okviru Ruske spoljne obaveštajne službe (SVR) pokrenula je sofisticiranu “kampanju sajber špijunaže” 22. oktobra 2024.

Ova špijunska kampanja cilja na više sektora:-

- Vladine agencije

- Akademske institucije

- Organizacije odbrane

- Nevladine organizacije (NVO)

Hakeri su koristili phishing emailove koji sadrže maliciozne “RDP konfiguracijske datoteke” (.RDP datoteke) koje povezuju žrtve sa serverima pod kontrolom napadača kada su otvoreni.

Karakteristike kampanje uključuju lažno predstavljanje zaposlenika Microsofta kako bi izgledali legitimno, zloupotrebu odnosa povjerenja pružatelja usluga u oblaku i primjenu specijalizovanog malicioznog softvera poput “FOGGYWEB” i “MAGICWEB”.

Dok svi ovi maliciozni softveri posebno ciljaju na kritični sistem za autentifikaciju “Active Directory Federation Services” (AD FS).

Taktika hakera također uključuje krađu legitimnih akreditiva narušavanjem „lanaca snabdijevanja“ i „bočnim prelaskom s lokalnih mreža na okruženja u oblaku“, što utiče na hiljade meta u više od 100 organizacija prvenstveno u „Sjedinjenim Državama“ i „ Evropi.”

Ovu kampanju su nezavisno potvrdili ukrajinski “CERT-UA” (kao UAC-0215) i “Amazon”, predstavlja nepoznat pristup za ovu grupu kroz korištenje “potpisanih RDP konfiguracijskih datoteka”, označavajući evoluciju u njihovoj upornoj inteligenciji. okupljanja koja datiraju iz 2018.

U ovoj maliciznoj kampanji hakeri su ciljali na hiljade korisnika u preko 100+ organizacija koristeći obmanjujuće poruke e-pošte koje su oponašale “Microsoft”, “Amazon Web Services” (AWS) i “ Zero Trust sigurnosne koncepte”.

Maliciozne datoteke omogućavaju dvosmjerno mapiranje resursa koji otkrivaju osjetljive podatke kao što su „lokalni tvrdi diskovi“, „sadržaj međuspremnika“, „štampači“, „periferni uređaji“, „audio sistemi“ i „ funkcije provjere autentičnosti Windowsa “ (uključujući „pametne kartice“). i ‘Windows Hello vjerodajnice’).

Ovaj pristup je omogućio hakerima da potencijalno instaliraju “malware”, “RAT-ove” u AutoStart foldere i zadrže uporan pristup sistemu čak i nakon što se RDP sesije prekinu.

Kampanja se fokusirala na entitete u “Ujedinjenom Kraljevstvu”, “Evropi”, “Australiji” i “Japanu”.

Ovdje su hakeri iskoristili prethodno narušene legitimne adrese e-pošte drugih organizacija za distribuciju ovih phishing poruka e-pošte zbog čega se kampanja čini vjerodostojnijom za mete.

Iskorištavanjem postavki konfiguracije RDP veze hakeri su dobili pristup višestrukim sistemskim komponentama kao što su “povezani mrežni diskovi”, “Point of Service (POS) uređaji”, “mehanizmi za web autentifikaciju” koristeći pristupne ključeve i sigurnosne ključeve.

Ovo pomaže akterima prijetnji da efikasno stvore sveobuhvatan sistemski kompromis koji bi mogao opstati i nakon početnog napada.

Ublažavanja

Ovdje ispod smo spomenuli sva ublažavanja:-

- Obavezno ojačajte konfiguraciju operativnog okruženja.

- Uvijek pojačajte sigurnosnu konfiguraciju krajnje tačke.

- Učinite antivirusnu konfiguraciju sigurnom i robusnom.

- Još jednom provjerite i osigurajte postavke Microsoft Office 365.

- Sigurnosna konfiguracija e-pošte je neophodna.

- Provedite obuku korisnika.

Izvor: CyberSecurityNews