Istraživači cyber sigurnosti otkrili su ažuriranu verziju malvera pod nazivom ValleyRAT koja se distribuira kao dio nove kampanje.

“U najnovijoj verziji, ValleyRAT je uveo nove komande, kao što su snimanje ekrana, filtriranje procesa, prisilno gašenje i brisanje dnevnika događaja u Windowsu”, rekli su istraživači Zscaler ThreatLabz Muhammed Irfan V A i Manisha Ramcharan Prajapati.

ValleyRAT su prethodno dokumentovali QiAnXin i Proofpoint 2023. godine u vezi sa kampanjom phishinga koja je ciljala korisnike kineskog govornog područja i japanske organizacije koje su distribuirale različite porodice zlonamjernog softvera kao što je Purple Fox i varijantu Gh0st RAT trojanca poznatog kao Sainbox RAT (aka FatalRAT).

Procjenjuje se da je zlonamjerni softver djelo pretnje sa sjedištem u Kini, koji se može pohvaliti sposobnošću prikupljanja osjetljivih informacija i ispuštanja dodatnog tereta na ugrožene hostove.

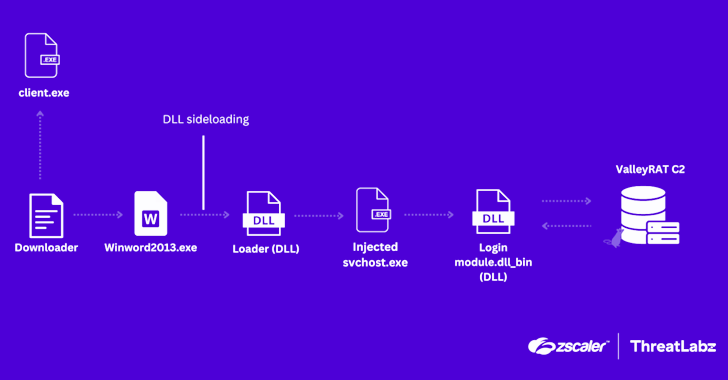

Polazna tačka je program za preuzimanje koji koristi HTTP File Server (HFS) da dohvati datoteku pod nazivom “NTUSER.DXM” koja je dekodirana kako bi se izdvojila DLL datoteka odgovorna za preuzimanje “client.exe” sa istog servera.

Dešifrovani DLL je takođe dizajniran da otkrije i ukine anti-malware rešenja iz Qihoo 360 i WinRAR-a u pokušaju da izbegne analizu, nakon čega preuzimač nastavlja da preuzme još tri fajla – „WINWORD2013.EXE“, „wwlib.dll“ i “xig.ppt” – sa HFS servera.

Zatim, zlonamjerni softver pokreće “WINWORD2013.EXE”, legitimnu izvršnu datoteku povezanu sa Microsoft Wordom, koristeći ga za bočno učitavanje “wwlib.dll” koji, zauzvrat, uspostavlja postojanost na sistemu i učitava “xig.ppt” u memoriju.

„Odavde, dešifrovani ‘xig.ppt’ nastavlja proces izvršavanja kao mehanizam za dešifrovanje i ubacivanje shell koda u svchost.exe,” rekli su istraživači. “Zlonamjerni softver stvara svchost.exe kao suspendirani proces, dodjeljuje memoriju unutar procesa i tamo upisuje shellcode.”

Shellcode, sa svoje strane, sadrži potrebnu konfiguraciju za kontaktiranje komandno-kontrolnog (C2) servera i preuzimanje ValleyRAT korisnog opterećenja u obliku DLL datoteke.

„ValleyRAT koristi složeni višestepeni proces za inficiranje sistema konačnim korisnim opterećenjem koje obavlja većinu zlonamjernih operacija,“ rekli su istraživači. “Ovaj postupni pristup u kombinaciji sa bočnim učitavanjem DLL-a vjerovatno je dizajniran da bolje izbjegne sigurnosna rješenja zasnovana na hostu kao što su EDR-ovi i antivirusne aplikacije.”

Razvoj dolazi nakon što je Fortinet FortiGuard Labs otkrio phishing kampanju koja cilja ljude koji govore španski s ažuriranom verzijom keyloggera i kradljivaca informacija pod nazivom Agent Tesla.

Lanac napada koristi prednosti privitka datoteka programa Microsoft Excel Add-Ins (XLA) koji iskorištavaju poznate sigurnosne propuste (CVE-2017-0199 i CVE-2017-11882) kako bi pokrenuli izvršavanje JavaScript koda koji učitava PowerShell skriptu, koja je projektovana pokrenuti loader kako bi dohvatio Agenta Teslu sa udaljenog servera.

“Ova varijanta prikuplja krendencijale i kontakte e-pošte sa žrtvinog uređaja, softvera iz kojeg prikuplja podatke i osnovne informacije o uređaju žrtve”, rekao je istraživač sigurnosti Xiaopeng Zhang. „Agent Tesla takođe može prikupiti kontakte e-pošte žrtve ako koristi Thunderbird kao svog klijenta za e-poštu.”

Izvor:The Hacker News