Sofisticirana kampanja malicioznog softvera pod nazivom Shadow Vector aktivno cilja korisnike u Kolumbiji putem malicioznih Scalable Vector Graphics (SVG) datoteka koje djeluju kao mamac za postavljanje opasnih alata za udaljeni pristup.

Kampanja distribuiše spear-phishing e-poruke u kojima se lažno predstavlja kao pouzdane kolumbijske institucije, posebno pravosudni sistem, dostavljajući SVG priloge koji se pojavljuju kao hitna sudska obavještenja nesumnjivim primaocima.

Ovi obmanjujući e-mailovi koriste SVG krijumčarenje, tehniku nedavno dodanu u MITRE ATT&CK okvir, koja omogućava napadačima da sakriju maliciozni sadržaj unutar naizgled bezopasnih slikovnih datoteka.

SVG datoteke se čisto prikazuju u preglednicima i često zaobilaze tradicionalne sigurnosne kontrole e-pošte, što ih čini posebno efikasnim u phishing operacijama.

Nakon otvaranja, oni upućuju korisnike da preuzmu i raspakuju arhive zaštićene lozinkom koje se nalaze na javnim platformama za dijeljenje datoteka poput Bitbucketa, Dropboxa i Discorda.

Acronisova jedinica za istraživanje prijetnji (TRU) identifikovala je tekuću kampanju, napominjući da ona odražava visok nivo operativne fleksibilnosti i rastuću tehničku zrelost među hakerima koji ciljaju Latinsku Ameriku.

„Shadow Vector kombinira tradicionalni društveni inženjering, zloupotrebu javne infrastrukture i tehnike prikrivenog izvršavanja“, primijetili su istraživači Acronisa u svojoj analizi objavljenoj 18. juna 2025. godine.

.webp)

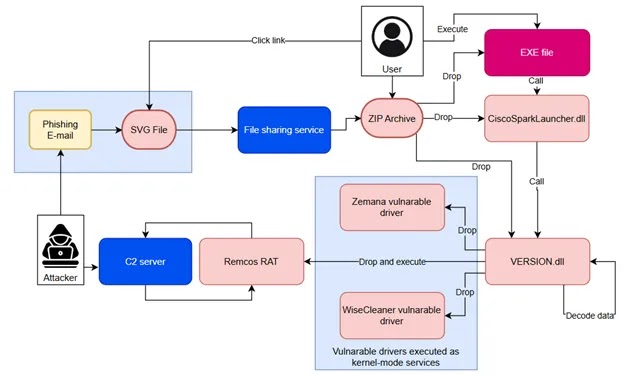

Maliciozni softver uključuje alate za udaljeni pristup (RAT) kao što su AsyncRAT i RemcosRAT, a oba se isporučuju putem naprednih tehnika poput bočnog učitavanja DLL-a i eskalacije privilegija na osnovu upravljačkih programa .

Ovi RAT-ovi omogućavaju sveobuhvatno kompromitovanje sistema, dopuštajući napadačima da snime pritiske tastature, ukradu bankarske podatke i dobiju potpunu daljinsku kontrolu nad zaraženim sistemima.

Neposredni fokus kampanje izgleda da je krađa podataka, usmjerena i na pojedince i na organizacije. Međutim, istraživači Acronisa upozoravaju da bi uspostavljeni pristup potencijalno mogao biti iskorišten za destruktivnije akcije poput postavljanja ransomware-a u budućim napadima.

Sofisticirani lanac infekcije

Mehanizam zaraze koji koristi Shadow Vector pokazuje značajnu tehničku sofisticiranost. Kada žrtva otvori maliciozni SVG prilog, od nje se traži da preuzme arhivu zaštićenu lozinkom.

.webp)

Unutar ove arhive nalazi se izvršna datoteka koja izgleda legitimno, zajedno s nekoliko DLL datoteka, od kojih jedna sadrži zlonamjerni RAT payload.

Napad koristi bočno učitavanje DLL-a, gdje legitimna aplikacija poziva funkciju iz određene biblioteke, ali Windows umjesto toga učitava malicioznu verziju smještenu u istom direktoriju.

Na primjer, u jednoj varijanti, početni izvršni fajl poziva funkciju BrotliEncoderCreateInstance() iz datoteke ‘libbrotlicommon.dll’ koja je naoružana.

„Maliciozni DLL koristi nekoliko tehnika protiv analize, uključujući umetanje dodatnih bajtova prije PE zaglavlja kako bi se poremetilo automatsko parsiranje“, navodi se u izvještaju Acronisa.

Ova manipulacija uzrokuje greške u alatima za detekciju i dekompilaciju PE-a, efektivno djelujući kao lagani mehanizam protiv analize.

Nakon učitavanja, maliciozni softver kreira legitimni proces (AddInProcess32.exe) u suspendovanom stanju i vrši “process hollowing” kako bi ubrizgao i izvršio maliciozni modul.

Ova tehnika uključuje niz poziva Windows API-ja, uključujući NtAllocateVirtualMemory, GetProcessHeap i NtResumeThread, omogućavajući malicioznom softveru da se pokreće u kontekstu pouzdanog sistemskog binarnog fajla kako bi izbjegao otkrivanje.

Nedavne iteracije kampanje su evoluirale i uključuju modularniji pristup, koristeći program za učitavanje povezan s Katz Stealerom.

Ovaj program za učitavanje podataka ima napredne mogućnosti kao što su zaobilaženje UAC-a, ubrizgavanje procesa i opcionalni mehanizmi perzistencije, s korisnim teretima koji su ponekad skriveni kao Base64 unutar tekstualnih ili slikovnih datoteka preuzetih iz Internet arhive.

Vrhovno sudsko vijeće Kolumbije izdalo je javna upozorenja u kojima upozorava sudske službenike i građane na ove pokušaje krađe identiteta (phishinga), potičući postupke provjere i prijavljivanje sumnjivih komunikacija institucionalnim kanalima.

Izvor: CyberSecurityNews