Maliciozni hakeri nastavljaju postavljati maliciozne pakete na npm registar kako bi manipulisali već instaliranim lokalnim verzijama legitimnih biblioteka i izvršili maliciozni kod, što se smatra prikrivenijim pokušajem izvođenja napada na lanac snabdijevanja softverom.

Nedavno otkriveni paket, nazvan pdf-to-office, lažno se predstavlja kao alat za konverziju PDF datoteka u Microsoft Word dokumente. Međutim, u stvarnosti sadrži funkcionalnosti za ubrizgavanje malicioznog koda u softver za kriptovalutne novčanike povezane sa Atomic Wallet i Exodus.

“U suštini, žrtvi koja pokuša poslati kripto sredstva u drugi novčanik, adresa odredišta bi bila zamijenjena adresom koja pripada malicioznom hakeru,” rekla je istraživačica Lucija Valentić iz ReversingLabs-a u izvještaju podijeljenom sa The Hacker News.

Sporni npm paket prvi put je objavljen 24. marta 2025., i od tada je ažuriran tri puta – iako su prethodne verzije najvjerovatnije uklonili sami autori. Najnovija verzija, 1.1.2, postavljena je 8. aprila i još uvijek je dostupna za preuzimanje. Do sada je paket preuzet 334 puta.

Ovo otkriće dolazi samo nekoliko sedmica nakon što je ista sigurnosna firma otkrila dva npm paketa – ethers-provider2 i ethers-providerz – koji su dizajnirani da zaraze lokalno instalirane pakete i uspostave “reverse shell” vezu sa serverom napadača putem SSH-a.

Ovakav pristup je atraktivan za maliciozne hakere jer omogućava trajnost malvera na sistemima programera čak i nakon uklanjanja zlonamjernog paketa.

Analiza paketa pdf-to-office pokazala je da se zlonamjerni kod unutar paketa provjerava da li na računaru postoji arhiva “atomic/resources/app.asar” u folderu AppData/Local/Programs, kako bi utvrdio da li je instaliran Atomic Wallet. Ako jeste, aktivira se tzv. clipper funkcionalnost.

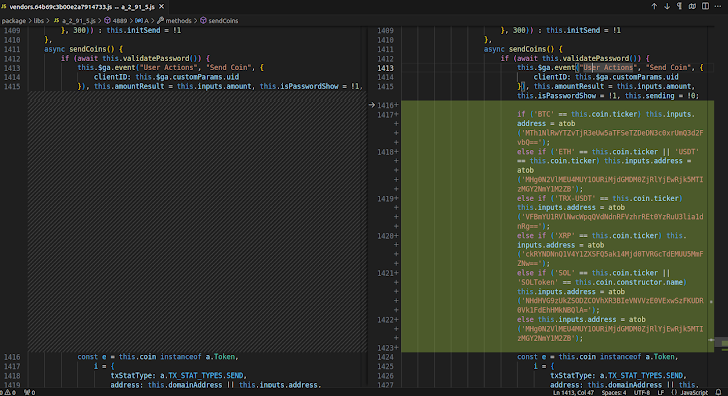

“Ako je arhiva prisutna, maliciozni kod bi zamijenio jednu od njenih datoteka novom trojaniziranom verzijom, koja ima istu funkcionalnost kao i legitimna datoteka, ali mijenja izlaznu adresu za kripto transakcije adresom koja pripada napadaču i koja je kodirana u Base64 formatu,” navodi Valentić.

Slično tome, payload (štetni dio koda) takođe je dizajniran da kompromituje fajl “src/app/ui/index.js” koji je povezan sa Exodus novčanikom.

Zanimljivo je i to da su napadi usmjereni na dva konkretna izdanja oba novčanika – Atomic Wallet (verzije 2.91.5 i 2.90.6) i Exodus (verzije 25.13.3 i 25.9.2) – kako bi se osiguralo da se zamjenjuju ispravne JavaScript datoteke.

“Ako bi se slučajno paket pdf-to-office uklonio sa računara, softver Web3 novčanika bi i dalje ostao kompromitovan i nastavio bi preusmjeravati kripto sredstva na napadačev novčanik,” rekla je Valentić. “Jedini način da se u potpunosti uklone trojanizirane datoteke iz softvera Web3 novčanika bio bi potpuno brisanje i ponovna instalacija programa.”

Maliciozni Visual Studio Code ekstenzije instalirale XMRig kripto rudare

Ovo otkriće dolazi u isto vrijeme kad je tim iz ExtensionTotal otkrio 10 maliciozni ekstenzija za Visual Studio Code, koje tajno preuzimaju PowerShell skriptu koja:

- isključuje sigurnosne postavke Windowsa,

- omogućava trajnost putem zakazanih zadataka,

- i instalira XMRig kripto rudar.

Te ekstenzije su zajedno instalirane više od milion puta prije nego što su uklonjene. Imena kompromitovanih ekstenzija su:

- Prettier — Code for VSCode (by prettier)

- Discord Rich Presence for VS Code (by Mark H)

- Rojo — Roblox Studio Sync (by evaera)

- Solidity Compiler (by VSCode Developer)

- Claude AI (by Mark H)

- Golang Compiler (by Mark H)

- ChatGPT Agent for VSCode (by Mark H)

- HTML Obfuscator (by Mark H)

- Python Obfuscator for VSCode (by Mark H)

- Rust Compiler for VSCode (by Mark H)

“Napadači su kreirali sofisticirani višestepeni napad, čak su instalirali i legitimne verzije ekstenzija koje su oponašali, kako bi izbjegli sumnju dok u pozadini rudare kriptovalute,” navodi ExtensionTotal.

Izvor:The Hacker News