Nova studija istraživača sa Univerziteta u Padovi otkriva da, uprkos porastu krađa automobila koji koriste sisteme za daljinsko otključavanje vozila (RKE – Remote Keyless Entry), automobilska industrija nije napravila značajan napredak u jačanju njihove sigurnosti.

Od uvođenja RKE sistema ranih 1980-ih, proizvođači su pokušavali poboljšati sigurnost dodavanjem funkcija kao što su imobilizatori, koji sprečavaju pokretanje motora bez validne autentifikacije.

Tehnologije daljinskog ulaska u vozila i evolucija

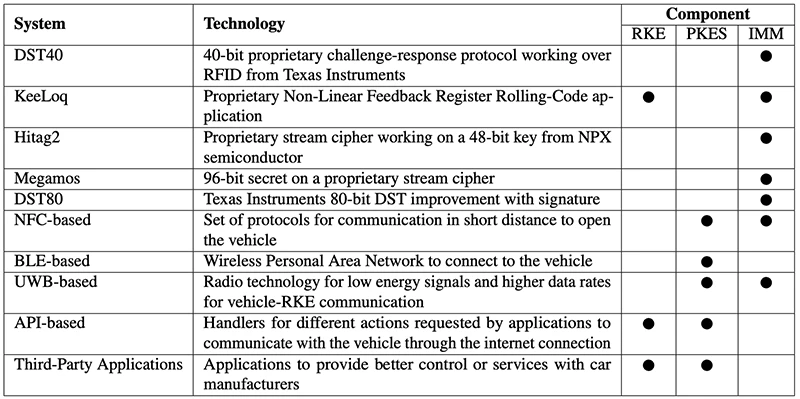

Tokom protekle godine, nove web i radio tehnologije promijenile su način na koji ljudi pristupaju svojim vozilima. Neki primjeri uključuju:

- Pasivni sistemi za otključavanje i pokretanje vozila (PKES) – rade automatski, bez potrebe za akcijom vozača

- Aplikacije za pametne telefone koje omogućuju otključavanje vozila

- NFC kartice i UWB tehnologije koje nude veću sigurnost i praktičnost

Međutim, iako ove tehnologije povećavaju udobnost, takođe otvaraju nova vrata za lopove – koji sada imaju više načina da uđu, pokrenu i ukradu vozila.

Problem zatvorenog softvera

Široka upotreba vlastitih (proprietary), zatvorenih uređaja i algoritama stvara ranjivosti koje napadači mogu pronaći i iskoristiti. Mnogi proizvođači se još uvijek oslanjaju na „sigurnost kroz tajnost“, umjesto da grade robusne i transparentne zaštitne mehanizme.

Najčešće strategije napada

Kriptoanalitički napadi

Napadači presreću poruke između automobila i ključa (key foba), dešifruju ih i kloniraju ključ.

Relay napadi (napadi prenosa signala)

Ovo su kombinovani man-in-the-middle i replay napadi. Napadač proširuje domet između automobila i ključa, prenoseći signal s jednog uređaja na drugi. Tako automobil “misli” da je ključ u blizini, dok ključ takođe “misli” da je u autu – što omogućava ulazak i pokretanje.

Jamming i replay

Napadač koristi jeftinu opremu poput Software Defined Radio (SDR) da:

- blokira prvi pokušaj otključavanja auta

- snimi oba signala koje vozač pošalje

- ponovo pusti prvi signal kako bi prevario vozača

Kasnije, napadač koristi sačuvani drugi signal za otključavanje automobila.

Eksploatacija web servisa

Mnogi automobili povezuju se s internetom putem aplikacija i API-ja. Slaba autentifikacija, loše konfiguracije i izloženi API ključevi omogućili su napadačima da daljinski pristupaju, upravljaju i prate vozila.

Napadi na nove tehnologije (BLE, NFC, UWB)

Iako ove metode otežavaju krađu, i dalje imaju implementacijske slabosti.

Primjer: NCC Group je demonstrirao BLE relay napad koji zaobilazi pasivno otključavanje na Tesla vozilima.

Budući pravci

Za poboljšanje sigurnosti RKE i PKES sistema, proizvođači bi trebali:

- Sarađivati sa sigurnosnom zajednicom

- Redovno testirati i revidirati sisteme

- Otvoriti izvorni kod (open-source) za veću transparentnost

- Poštovati standarde poput ISO/SAE 21434

- Uvesti jače regulative tokom razvoja

Zatvoren pristup („black-box“ sigurnost) pokazao se neefikasnim. Umjesto toga, otvoreni standardi i šira zajednica istraživača omogućuju bržu detekciju i ispravke grešaka.

Zaključak:

Napredak u zaštiti vozila od digitalnih prijetnji ovisit će o bliskoj saradnji između proizvođača, istraživača i regulatornih tijela. Uz stalne inovacije i složenost tehnologija, potreban je proaktivan pristup kako bi se osigurao mir vozača u digitalnoj eri.

Izvor:Help Net Security