Ukrajinski tim za kompjuterske hitne slučajeve (CERT-UA) upozorio je na kibernetičke napade koje su izvršili ruski hakeri na mete različitih vladinih tijela u zemlji.

Agencija je phishing kampanju pripisala APT28, koji je poznat i pod nazivima Fancy Bear, Forest Blizzard, FROZENLAKE, Iron Twilight, Sednit i Sofacy.

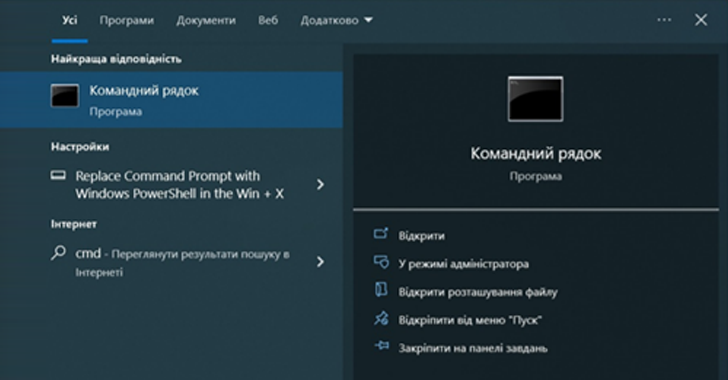

Email poruke dolaze s naslovom “Windows Update” i navodno sadrže upute na ukrajinskom jeziku za pokretanje PowerShell komande pod izgovorom sigurnosnih ažuriranja.

Pokretanje skripte učitava i izvršava PowerShell skriptu sljedeće faze koja je dizajnirana za prikupljanje osnovnih sistemskih informacija putem komandi kao što su tasklist i systeminfo i eksfiltrovanje detalja putem HTTP zahtjeva do Mocky API-a.

Kako bi naveli mete da izvrše naredbu, email poruke su predstavljale administratore sistema ciljanih državnih entiteta koristeći lažne Microsoft Outlook email naloge kreirane sa pravim imenima i inicijalima zaposlenih.

CERT-UA preporučuje organizacijama da ograniče mogućnost korisnika da pokreću PowerShell skripte i nadgledaju mrežne veze na Mocky API.

Otkrivanje dolazi nekoliko sedmica nakon što je APT28 bio vezan za napade koji su iskorištavali sada zakrpljene sigurnosne propuste u mrežnoj opremi za izviđanje i postavljanje malicioznog softvera protiv odabranih ciljeva.

Google-ova grupa za analizu pretnji (TAG), u savjetovanju objavljenom prošlog mjeseca, detaljno je opisala operaciju prikupljanja kredencijala koju je izvršio haker kako bi preusmjerio posjetitelje web stranica ukrajinske vlade na phishing domene.

Hakerske ekipe sa sjedištem u Rusiji takođe su povezane s iskorištavanjem kritične greške u eskalaciji privilegija u Microsoft Outlook-u (CVE-2023-23397, CVSS rezultat: 9,8) u upadima usmjerenim protiv vladinog, transportnog, energetskog i vojnog sektora u Evropi.

Razvoj takođe dolazi kada je Fortinet FortiGuard Labs otkrio višestepeni phishing napad koji koristi Word dokument sa makro vezom navodno iz ukrajinskog Energoatoma kao mamac za isporuku okvira otvorenog koda Havoc nakon eksploatacije.

“I dalje je vrlo vjerovatno da ruske obavještajne, vojne i službe za provođenje zakona imaju dugotrajno, prešutno razumijevanje s hakerima” rekla je kompanija za kibernetičku bezbjednost Recorded Future u izvještaju ranije ove godine.

„U nekim slučajevima, gotovo je sigurno da ove agencije održavaju uspostavljen i sistematičan odnos sa hakerima, bilo indirektnom saradnjom ili putem regrutovanja.”