Hakeri su uočeni kako koriste SEO trovanje i reklame u pretraživačima da bi promovisali lažne instalatere Microsoft Teams aplikacije, koji inficiraju Windows uređaje Oyster backdoor-om i tako omogućavaju početni pristup korporativnim mrežama.

Oyster malver, poznat i kao Broomstick i CleanUpLoader, prvi put se pojavio sredinom 2023. godine i od tada je povezan sa brojnim kampanjama. Ovaj backdoor napadačima omogućava daljinski pristup zaraženim uređajima, izvršavanje komandi, preuzimanje dodatnih payload-ova i transfer fajlova.

Najčešće se širi kroz malvertajzing kampanje koje imitiraju popularne IT alate poput Putty-ja i WinSCP-a. Ransomware grupe, poput Rhyside, takođe su koristile ovaj malver za kompromitovanje korporativnih mreža.

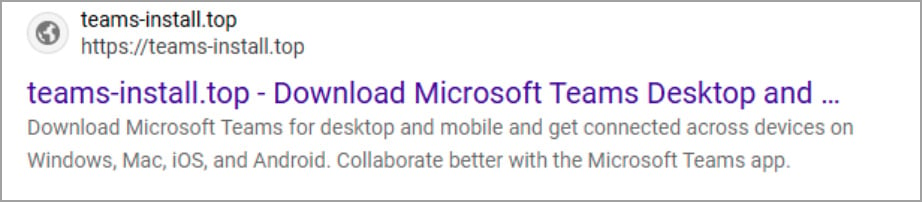

U najnovijoj malvertajzing i SEO poisoning kampanji, koju je detektovao Blackpoint SOC, hakeri promovišu lažnu stranicu koja se pojavljuje kada korisnici pretražuju “Teams download”.

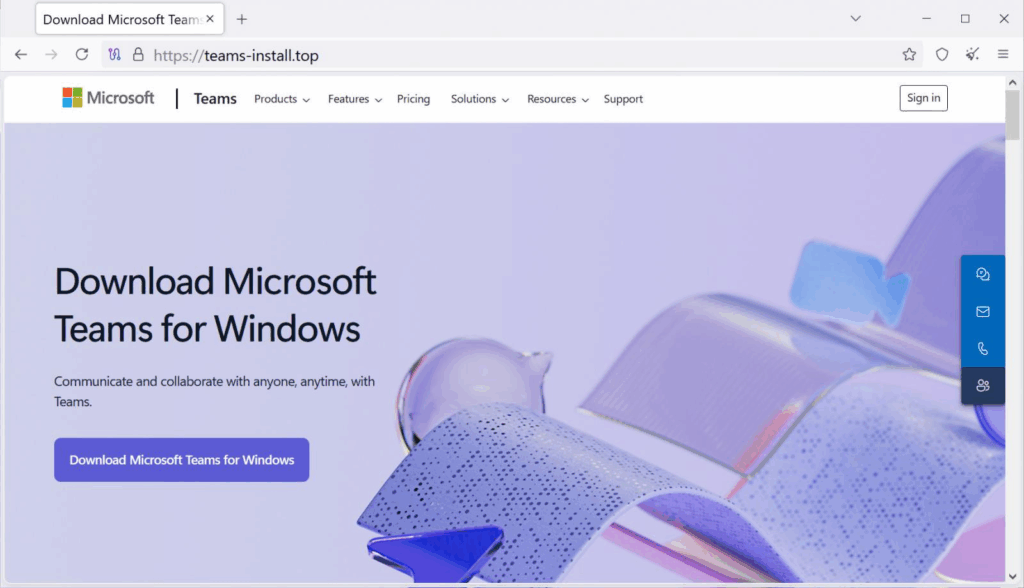

Iako oglasi i domen nisu direktna kopija Microsoft-ove stranice, vode do sajta teams-install[.]top, koji imitira zvaničnu Teams stranicu. Klikom na link preuzima se fajl nazvan “MSTeamsSetup.exe”, isti naziv koji koristi i zvanični Microsoft instalater.

Maliciozni instalater potpisan je digitalnim sertifikatima firmi “4th State Oy” i “NRM NETWORK RISK MANAGEMENT INC” kako bi izgledao legitimno. Međutim, nakon pokretanja, fajl ubacuje maliciozni DLL CaptureService.dll u %APPDATA%\Roaming direktorijum.

Radi održavanja upornosti na sistemu, instalater kreira zakazani zadatak pod imenom “CaptureService” koji svakih 11 minuta pokreće pomenuti DLL, čime backdoor ostaje aktivan i nakon restarta sistema.

Ova aktivnost podsjeća na ranije lažne instalatere Google Chrome-a i Microsoft Teams-a koji su širili Oyster, potvrđujući da SEO poisoning i malvertajzing ostaju popularna taktika za upade u korporativne mreže.

“Na ovaj način se nastavlja zloupotreba SEO poisoning tehnika i malicioznih oglasa za distribuciju standardnih backdoor-a pod maskom provjerenog softvera”, zaključuju iz Blackpoint-a.

“Slično kao u kampanjama sa lažnim PuTTY instalaterima ranije ove godine, hakeri koriste povjerenje korisnika u rezultate pretrage i poznate brendove da bi obezbijedili početni pristup.”

Kako su IT administratori česta meta za kompromitovanje naloga sa visokim privilegijama, preporučuje se da softver preuzimaju isključivo sa zvaničnih domena i da izbjegavaju klikove na reklame u pretraživačima.

Izvor: BleepingComputer