Maliciozni oglasi na Google pretraživanju za generativne usluge umjetne inteligencije kao što su OpenAI ChatGPT i Midjourney koriste se za usmjeravanje korisnika na skicirane web stranice kao dio BATLOADER kampanje osmišljene za isporuku malicioznog RedLine Stealer softvera.

“Obje AI usluge su izuzetno popularne, ali im nedostaju samostalne aplikacije prve strane, tj. korisnički interface sa ChatGPT-om preko njihovog web interface-a dok Midjourney koristi Discord” navodi eSentire u analizi.

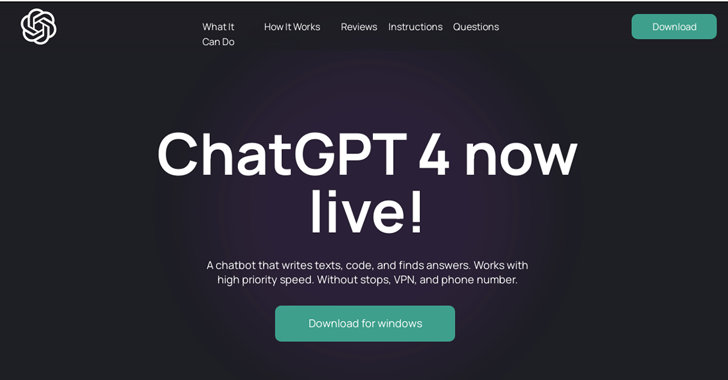

“Ovaj vakuum su iskoristili hakeri koji žele natjerati one koji traže AI aplikacije na lažne web stranice koje promovišu lažne aplikacije.”

BATLOADER je maliciozni softver za učitavanje koji se propagira putem preuzimanja u pogonu gdje se korisnicima koji pretražuju određene ključne riječi na pretraživačima prikazuju lažni oglasi koji ih, kada se kliknu, preusmjeravaju na lažne odredišne stranice na kojima se nalazi maliciozni softver.

Instalacioni fajl, prema eSentire-u, opremljen je izvršnom datotekom (ChatGPT.exe ili midjourney.exe) i PowerShell skriptom (Chat.ps1 ili Chat-Ready.ps1) koja preuzima i učitava RedLine Stealer sa udaljenog servera.

Kada se instalacija završi, binarni program koristi Microsoft Edge WebView2 za učitavanje chat.openai[.]com ili www.midjourney[.]com, legitimnih ChatGPT i Midjourney URL-ova, u pop up prozoru kako se ne bi podigla bilo koja crvena zastavica.

Trend Micro je prošle sedmice takođe istaknuo hakerovo korištenje ChatGPT i Midjourney tema za prikazivanje malicioznih reklama i na kraju odbacivanje RedLine Stealer malware-a.

Ovo nije prvi put da su operateri koji stoje iza BATLOADER-a iskoristili AI ludilo za distribucijom malicioznog softvera. U martu 2023. godine, eSentire je detaljno opisao sličan skup napada koji su koristili ChatGPT mamce za implementaciju Vidar Stealer-a i Ursnif.

Kompanija za kibernetičku bezbjednost je dalje istakla da je zloupotreba Google Search oglasa pala sa svog vrhunca početkom 2023. godine, sugerišući da tehnološki gigant poduzima aktivne korake da smanji svoju eksploataciju.

Nalazi dolaze nekoliko sedmica nakon što je Securonix otkrio phishing kampanju nazvanu OCX#HARVESTER koja je ciljala sektor kriptovaluta između decembra 2022. i marta 2023. godine sa More_eggs (aka Golden Chickens), JavaScript downloaderom koji se koristi za posluživanje dodatnih payload-ova.

eSentire je u januaru pronašao identitet jednog od ključnih operatera malware-as-a-service (MaaS) do pojedinca koji se nalazi u Montrealu, Kanada. Drugi haker povezan s grupom od tada je identifikovan kao rumunski državljanin koji nosi pseudonim Jack.

Izvor: The Hacker News