Sjevernokorejski hakeri koji stoje iza kampanje Contagious Interview usvojili su sve popularniju ClickFix taktiku socijalnog inženjeringa kako bi namamili tražioce posla u kriptovalutnom sektoru i isporučili prethodno nedokumentovani Go-based backdoor pod nazivom GolangGhost na Windows i macOS sisteme.

Nova aktivnost, koja se procjenjuje kao nastavak kampanje, dobila je naziv ClickFake Interview od strane francuske firme za cyber sigurnost Sekoia. Contagious Interview, koji se prati i pod nazivima DeceptiveDevelopment, DEV#POPPER i Famous Chollima, poznat je da je aktivan najmanje od decembra 2022. godine, iako je prvi put javno dokumentovan krajem 2023. godine.

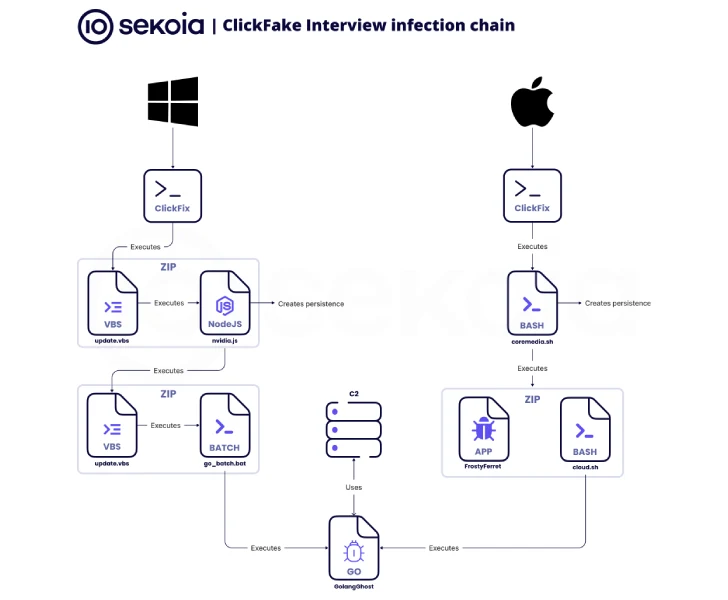

“Koristi legitimne web stranice za intervjue za primjenu ClickFix taktike i instalaciju Windows i macOS backdoora,” rekli su istraživači iz Sekoia, Amaury G., Coline Chavane i Felix Aimé, pripisujući ovu kampanju ozloglašenoj Lazarus Group, moćnom protivniku povezanom s Generalnim obavještajnim biroom (RGB) Demokratske Narodne Republike Koreje (DPRK).

Značajna karakteristika kampanje je da prvenstveno cilja centralizovane finansijske entitete predstavljajući se kao kompanije Coinbase, KuCoin, Kraken, Circle, Securitize, BlockFi, Tether, Robinhood i Bybit, što označava odmak od ranijih napada grupe na decentralizovane finansije (DeFi).

Contagious Interview, slično kampanji Operation Dream Job, koristi lažne ponude za posao kao mamac kako bi privukli ciljeve i prevarili ih da preuzmu malver dizajniran za krađu kriptovaluta i drugih osjetljivih podataka.

U okviru ove taktike, kandidati se kontaktiraju putem LinkedIn-a ili X-a kako bi se pripremili za video intervju, pri čemu im se traži da preuzmu malverom zaraženi softver za video konferencije ili open-source projekt koji pokreće proces infekcije.

Upotreba ClickFix taktike od strane Lazarus grupe prvi put je otkrivena krajem 2024. godine od strane istraživača sigurnosti Taylora Monahana, pri čemu su lanci napada vodili ka isporuci porodice malvera nazvane FERRET, koji zatim implementira Golang backdoor.

U ovoj iteraciji kampanje, žrtve se upućuju da posjete navodnu platformu za video intervjue nazvanu Willo i završe video procjenu.

“Cijela postavka, pažljivo dizajnisana da izgradi povjerenje korisnika, odvija se glatko sve dok korisniku nije zatraženo da omogući kameru,” objasnili su iz Sekoia. “U tom trenutku pojavljuje se poruka o grešci koja ukazuje da korisnik treba preuzeti drajver kako bi riješio problem. Tu na scenu stupa ClickFix tehnika.”

Instrukcije koje se daju žrtvi za omogućavanje pristupa kameri ili mikrofonu variraju u zavisnosti od operativnog sistema koji koriste.

- Na Windows-u, ciljevi su upućeni da otvore Command Prompt i pokrenu curl komandu kako bi preuzeli i izvršili Visual Basic Script (VBS) datoteku, koja zatim pokreće batch skriptu za izvršavanje GolangGhost-a.

- Na macOS-u, žrtve se upućuju da pokrenu Terminal i izvrše curl komandu koja preuzima i pokreće shell skriptu. Ova maliciozna shell skripta zatim pokreće drugu shell skriptu, koja zauzvrat pokreće modul za krađu podataka nazvan FROSTYFERRET (poznat i kao ChromeUpdateAlert) i backdoor.

FROSTYFERRET prikazuje lažni prozor koji tvrdi da Chrome pregledač treba pristup korisnikovoj kameri ili mikrofonu, nakon čega se pojavljuje prompt za unos sistemske lozinke. Uneseni podaci, bez obzira da li su ispravni ili ne, šalju se na Dropbox lokaciju, vjerovatno u pokušaju da se pristupi iCloud Keychain-u pomoću ukradene lozinke.

GolangGhost je dizajnisan za daljinsku kontrolu i krađu podataka putem nekoliko komandi koje mu omogućavaju učitavanje/preuzimanje fajlova, slanje informacija o sistemu i krađu podataka iz web pregledača.

“Utvrđeno je da su sva radna mjesta ciljana u ovoj kampanji povezana sa poslovima u oblasti menadžmenta, razvoja proizvoda, upravljanja imovinom ili decentralizovanih finansija (DeFi), a ne s tehničkim profilima u razvoju softvera,” ističu iz Sekoia.

“Ovo predstavlja značajnu promjenu u odnosu na prethodne dokumentovane kampanje s lažnim intervjuima, koje su primarno ciljale softverske inženjere i developere.”

Sjevernokorejska šema IT radnika postaje aktivna u Evropi

Ovo se dešava u trenutku kada Google Threat Intelligence Group (GTIG) bilježi porast šeme lažnih IT radnika u Evropi, što ukazuje na značajno širenje operacija van Sjedinjenih Američkih Država.

Aktivnost IT radnika uključuje sjevernokorejske državljane koji se predstavljaju kao legitimni radnici na daljinu kako bi infiltrirali kompanije i generisali ilegalne prihode za Pjongjang, kršeći međunarodne sankcije.

Povećana svijest o ovoj aktivnosti, zajedno s optužnicama Ministarstva pravde SAD-a, dovela je do globalnog širenja IT operacija, pri čemu su istraživači iz Google-a otkrili brojne lažne identitete koji traže zaposlenje u različitim organizacijama u Njemačkoj i Portugalu.

IT radnici su takođe angažovani na projektima u Ujedinjenom Kraljevstvu povezanim s web razvojem, razvojem botova, upravljanjem sadržajem (CMS) i blockchain tehnologijom, pri čemu često falsifikuju svoje identitete i tvrde da dolaze iz Italije, Japana, Malezije, Singapura, Ukrajine, SAD-a i Vijetnama.

“IT radnici u Evropi regrutovani su putem različitih platformi, uključujući Upwork, Telegram i Freelancer,” rekao je Jamie Collier, vodeći savjetnik za prijetnje u Evropi pri GTIG-u. “Plaćanje njihovih usluga obavljalo se putem kriptovaluta, TransferWise-a i Payoneer-a, čime su zamagljivali porijeklo i odredište sredstava.”

Osim što koriste lokalne posrednike kako bi osigurali zaposlenje, operacije unutrašnje prijetnje bilježe porast pokušaja iznude od oktobra 2024. godine, kada je postalo poznato da IT radnici zahtijevaju otkupnine od svojih poslodavaca kako bi spriječili objavljivanje povjerljivih podataka ili njihovu prodaju konkurenciji.

“Evropa mora brzo da se probudi,” upozorio je Collier. “Previše ljudi ovo još uvijek smatra samo američkim problemom, dok Sjeverna Koreja širi operacije i prilagođava se novim okolnostima.”

Izvor:The Hacker News