Otkrivena je sigurnosna ranjivost najviše ozbiljnosti u Java biblioteci Apache Parquet-a, koja bi, ako se uspješno iskoristi, mogla omogućiti udaljenom napadaču izvršavanje proizvoljnog koda na ugroženim instancama.

Apache Parquet je besplatni i open-source kolumnarni format datoteka, dizajnisan za efikasnu obradu i preuzimanje podataka, s podrškom za složene podatke, visokoperformansnu kompresiju i kodne šeme. Prvi put je objavljen 2013. godine.

Ranjivost je označena kao CVE-2025-30065 i nosi CVSS ocjenu 10.0.

“Parsiranje šema u modulu parquet-avro Apache Parquet-a 1.15.0 i ranijim verzijama omogućava malicioznim hakerima izvršavanje proizvoljnog koda,” naveli su održavatelji projekta u sigurnosnom izvještaju.

Prema podacima kompanije Endor Labs, uspješna eksploatacija ove ranjivosti zahtijeva navođenje ranjivog sistema da učita posebno izrađenu Parquet datoteku kako bi se postiglo izvršavanje koda.

“Ova ranjivost može uticati na podatkovne tokove i analitičke sisteme koji uvoze Parquet datoteke, posebno kada te datoteke dolaze iz vanjskih ili nepouzdanih izvora,” navela je kompanija. “Ako napadači mogu manipulisati tim datotekama, ranjivost se može aktivirati.”

Ranjivost utiče na sve verzije softvera do i uključujući 1.15.0, a ispravljena je u verziji 1.15.1. Keyi Li iz Amazona zaslužan je za otkrivanje i prijavu ove ranjivosti.

Iako nema dokaza da je ranjivost iskorištena u divljini, sigurnosni propusti u Apache projektima postali su primarna meta napadača koji žele iskoristiti prilike za narušavanje sistema i implementaciju malvera.

Prošlog mjeseca, kritična sigurnosna ranjivost u Apache Tomcat-u (CVE-2025-24813, CVSS ocjena: 9.8) bila je aktivno iskorištavana unutar 30 sati od javnog otkrivanja.

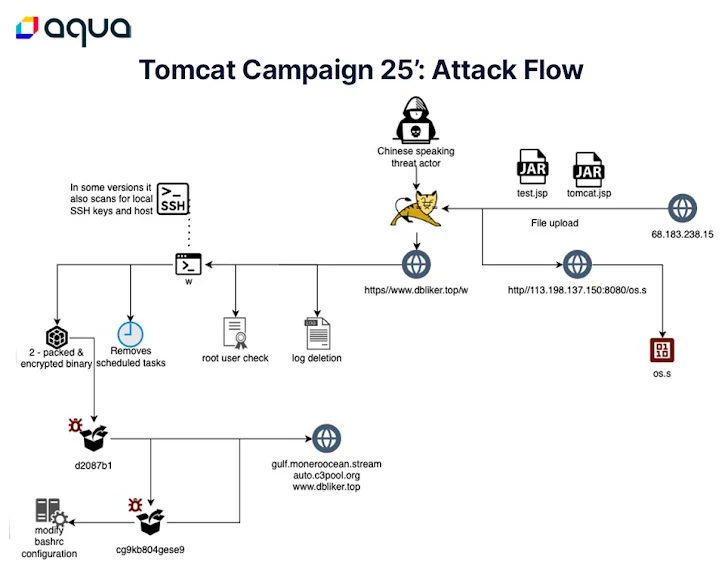

Sigurnosna firma Aqua je u analizi objavljenoj ove sedmice otkrila novu napadačku kampanju koja cilja Apache Tomcat servere sa lako pogađajućim vjerodajnicama, kako bi distribuirala kriptovane zlonamjerne datoteke. Cilj ovih napada je krađa SSH kredencijala za lateralno kretanje kroz mrežu, te konačno preuzimanje resursa sistema za ilegalno rudarenje kriptovaluta.

Maliciozni paketi također mogu uspostaviti upornost i djelovati kao Java web shell koji omogućava izvršavanje proizvoljnog Java koda na serveru, izjavio je Assaf Morag, direktor obavještajne analitike prijetnji u kompaniji Aqua.

“Osim toga, skripta je dizajnisana da provjeri ima li korisnik root privilegije, a ako ih ima, izvršava dvije funkcije koje optimiziraju potrošnju procesora za bolje rezultate rudarenja kriptovaluta.”

Ova kampanja, koja utiče na Windows i Linux sisteme, najvjerovatnije je djelo prijetnje koja govori kineski jezik, s obzirom na prisustvo komentara na kineskom jeziku u izvornom kodu.

Izvor:The Hacker News