Meksičke organizacije su i dalje meta napada hakera koji žele isporučiti modificiranu verziju AllaKore RAT-a i SystemBC-a kao dio dugotrajne kampanje.

Arctic Wolf Labs pripisuje aktivnost finansijski motivisanoj hakerskoj grupi pod nazivom Greedy Sponge . Vjeruje se da je aktivna od početka 2021. godine, neselektivno ciljajući širok spektar sektora, kao što su maloprodaja, poljoprivreda, javni sektor, zabava, proizvodnja, transport, komercijalne usluge, kapitalna dobra i bankarstvo.

„Korisni teret AllaKore RAT-a je značajno modifikovan kako bi omogućio prijetnjama da pošalju odabrane bankarske kredencijale i jedinstvene informacije za autentifikaciju nazad na svoj komandno-kontrolni (C2) server, u svrhu provođenja finansijske prevare“, navodi se u analizi kompanije za sajber sigurnost objavljenoj prošle sedmice.

Detalje kampanje prvi put je dokumentovao BlackBerryjev istraživački i obavještajni tim (koji je sada dio Arctic Wolfa) u januaru 2024. godine, a napadi su koristili phishing ili drive-by kompromitacije za distribuciju ZIP arhiva sa zamkama, što u konačnici olakšava primjenu AllaKore RAT-a.

Lanci napada koje je analizirao Arctic Wolf pokazuju da je trojanac za daljinski pristup dizajniran da opcionalno isporučuje sekundarne korisne sadržaje poput SystemBC-a , malicoznog softvera baziranog na C-u koji pretvara kompromitirane Windows hostove u SOCKS5 proxyje kako bi omogućio napadačima komunikaciju sa njihovim C2 serverima.

Osim što je odbacio moćne proxy alate, Greedy Sponge je također usavršio i ažurirao svoju tehnologiju kako bi od sredine 2024. godine uključio poboljšane mjere geofencinga u pokušaju da osujeti analizu.

„Historijski gledano, geofencing za meksičku regiju se odvijao u prvoj fazi, putem .NET programa za preuzimanje uključenog u datoteku za instalaciju Microsoftovog softvera (MSI) zaraženog trojancem“, saopštila je kompanija. „Ovo je sada premješteno na stranu servera kako bi se ograničio pristup konačnom sadržaju.“

Najnovija iteracija se drži istog pristupa kao i prije, distribuirajući ZIP datoteke (“Actualiza_Policy_v01.zip”) koje sadrže legitimni izvršni Chrome proxy i trojanski zaraženu MSI datoteku koja je dizajnirana da instalira AllaKore RAT , zlonamjerni softver sa mogućnostima za keylogging, snimanje ekrana, preuzimanje/otpremanje datoteka i daljinsko upravljanje.

MSI datoteka je konfigurisana za implementaciju .NET programa za preuzimanje, koji je odgovoran za preuzimanje i pokretanje trojanca za udaljeni pristup sa eksternog servera (“manzisuape[.]com/amw”), i PowerShell skripte za akcije čišćenja.

Ovo nije prvi put da je AllaKore RAT korišten u napadima usmjerenim na Latinsku Ameriku. U maju 2024. godine, HarfangLab i Cisco Talos otkrili su da je varijanta AllaKore poznata kao AllaSenha (poznata i kao CarnavalHeist) korištena za izdvajanje brazilskih bankarskih institucija od strane aktera prijetnji iz te zemlje.

„Nakon što smo proveli te četiri i više godina aktivno ciljajući meksičke subjekte, smatrali bismo da je ovaj hakeri uporan, ali ne i posebno napredan“, rekao je Arctic Wolf. „Strogo finansijska motivacija ovog hakeri, u kombinaciji s njihovim ograničenim geografskim ciljanjem, vrlo je prepoznatljiva.“

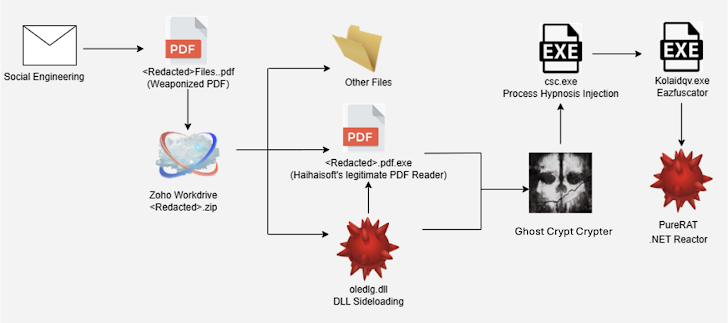

Tok napada kampanje korištenjem Ghost Crypt-a

“Osim toga, njihova operativna dugovječnost ukazuje na vjerovatan operativni uspjeh – što znači da su pronašli nešto što im odgovara i da se toga drže. Greedy Sponge je zadržao iste modele infrastrukture tokom trajanja svojih kampanja.”

Razvoj događaja dolazi nakon što je eSentire detaljno opisao phishing kampanju iz maja 2025. godine koja je koristila novu ponudu kripto-kao-usluge poznatu kao Ghost Crypt za isporuku i pokretanje PureRAT-a .

„Početni pristup je ostvaren putem socijalnog inženjeringa, gdje se napadač predstavljao kao novi klijent i poslao PDF koji sadrži link do Zoho WorkDrive mape koja sadrži zlonamjerne zip datoteke“, napomenula je kanadska kompanija . „Napadač je također stvorio osjećaj hitnosti tako što je pozvao žrtvu i zatražio da odmah izdvoji i pokrene datoteku.“

Daljnjim ispitivanjem lanca napada otkriveno je da maliciozna datoteka sadrži DLL datoteku šifriranu pomoću Ghost Crypta, koji zatim ekstrahira i ubrizgava trojanca (tj. DLL) u legitimni Windows csc.exe proces koristeći tehniku koja se naziva procesna hipnoza injekcija .

Ghost Crypt, kojeg je prvi put reklamirao istoimeni akter prijetnji na forumima o sajber kriminalu 15. aprila 2025. godine, nudi mogućnost zaobilaženja Microsoft Defender Antivirusa i opslužuje nekoliko kradljivaca, učitavača i trojanaca poput Lumma, Rhadmanthys, StealC, BlueLoader, PureLoader, DCRat i XWorm, između ostalih

Otkriće također dolazi nakon pojave nove verzije Neptune RAT-a (poznatijeg kao MasonRAT) koji se distribuira putem JavaScript datoteka mamaca, omogućavajući napadačima da izdvajaju osjetljive podatke, prave snimke ekrana, bilježe pritiske tipki, instaliraju malware i preuzimaju dodatne DLL datoteke.

Posljednjih mjeseci, u sajber napadima su korišteni maliciozni instalatori Inno Setup-a koji služe kao kanal za Hijack Loader (poznat i kao IDAT Loader), koji zatim isporučuje program za krađu informacija RedLine.

Napad “koristi mogućnosti skriptiranja u Pascalu programa Inno Setup za preuzimanje i izvršavanje sljedećeg korisnog tereta na kompromitovanom ili ciljanom hostu”, rekao je istraživački tim Splunk Threat . “Ova tehnika vrlo podsjeća na pristup koji koristi poznati zlonamjerni program za učitavanje programa Inno Setup pod nazivom D3F@ck Loader , koji slijedi sličan obrazac infekcije.”

Izvor:The Hacker News