Nova kampanja kibernetičkih napada koristi PowerShell skriptu povezanu sa legitimnim red teaming alatom za pljačku NTLMv2 heševa iz kompromitovanih Windows sistema koji se prvenstveno nalaze u Australiji, Poljskoj i Belgiji.

Aktivnost je dobila kodni naziv Steal-It od strane Zscaler ThreatLabz.

“U ovoj kampanji hakeri kradu i eksfiltriraju NTLMv2 hešove koristeći prilagođene verzije Nishangove Start-CaptureServer PowerShell skripte, izvršavajući različite sistemske komande i eksfiltriraju preuzete podatke preko Mockbin API-ja”, rekli su istraživači sigurnosti Niraj Shivtarkar i Avinash Kumar.

Nishang je framework i kolekcija PowerShell skripti i payload-a za ofanzivnu sigurnost, pen testiranje i red teaming.

Napadi koriste čak pet različitih lanaca infekcije, iako svi koriste phishing e-poruke koje sadrže ZIP arhive kao polaznu tačku za infiltriranje na određene mete koristeći tehnike geofencinga –

- NTLMv2 lanac infekcije krađe hash-a, koji koristi prilagođenu verziju gore spomenute Start-CaptureServer PowerShell skripte za prikupljanje NTLMv2 hashova

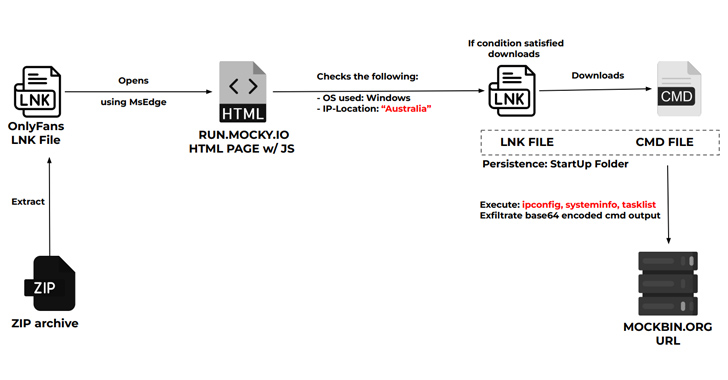

- Lanac infekcije krađe sistemskih informacija, koji OnlyFans mami da cilja australske korisnike da preuzmu CMD fajl koji krade sistemske informacije

- Fansly whoami lanac zaraze, koji koristi eksplicitne slike ukrajinskih i ruskih Fansly modela kako bi namamio poljske korisnike da preuzmu CMD datoteku koja eksfiltrira rezultate naredbe whoami

- Lanac infekcije Windows ažuriranja, koji cilja belgijske korisnike s lažnim skriptama za ažuriranje Windowsa dizajniranim za pokretanje komandi poput liste zadataka i informacija o sistemu

Vrijedi napomenuti da je posljednju sekvencu napada istaknuo ukrajinski tim za kompjuterske hitne slučajeve (CERT-UA) u maju 2023. kao dio APT28 kampanje usmjerene protiv vladinih institucija u zemlji.

Ovo otvara mogućnost da bi kampanja “Steal-It” mogla biti i djelo pretnje koju sponzoriše ruska država.

“Prilagođene PowerShell skripte hakera i strateško korištenje LNK datoteka unutar ZIP arhiva naglašava njihovu tehničku stručnost”, rekli su istraživači. “Upornost koja se održava premještanjem datoteka iz fascikle za preuzimanje u fasciklu Startup i njihovim preimenovanjem naglašava posvećenost hakera produženom pristupu.”

Izvor: The Hacker News